La dernière tendance au 21e siècle - IdO, des systèmes communs de dispositifs organisés pour révolutionner notre vie quotidienne deviennent une aire de jeux pour les pirates. Cela devient particulièrement intéressant à la recherche principalement pour les professionnels de la sécurité informatique qui sont toujours en avant pour améliorer la sécurité en découvrant comment ces hacks fonctionnent. Il est devenu un jeu du chat et de la souris entre les ingénieurs et les pirates qui inverse non seulement de pirater ces appareils, mais utilisent que l'accès à pirater d'autres appareils qui sont reliés entre eux à une manière ou d'une autre.

La dernière tendance au 21e siècle - IdO, des systèmes communs de dispositifs organisés pour révolutionner notre vie quotidienne deviennent une aire de jeux pour les pirates. Cela devient particulièrement intéressant à la recherche principalement pour les professionnels de la sécurité informatique qui sont toujours en avant pour améliorer la sécurité en découvrant comment ces hacks fonctionnent. Il est devenu un jeu du chat et de la souris entre les ingénieurs et les pirates qui inverse non seulement de pirater ces appareils, mais utilisent que l'accès à pirater d'autres appareils qui sont reliés entre eux à une manière ou d'une autre.

Chercheur Johannes Ullrich à Infosecurity Handlers Diary Blog explique comment prendre DVR sur et utilisé comme une cyber-arme pour accéder à d'autres appareils:

« Il y a plus de deux ans, nous avons signalé sur la façon dont enregistreurs vidéo numériques exploités sont utilisés pour attaquer d'autres appareils sur Internet. À l'époque, comme aujourd'hui, la vulnérabilité était un serveur telnet ouvert avec un mot de passe par défaut trivial ......

Vous ne pouvez plus tourner sur via l'interface Web, mais seulement en utilisant le “physique” l'interface affichée à l'utilisateur connecté à l'enregistreur par l'intermédiaire d'un moniteur connecté « .

Le chercheur indique également les logiciels malveillants, un rapport sur les attaques DDoS effectuées par les réseaux de zombies partout dans le monde principalement par des dispositifs DVR. En fait, il a été détecté sur 100 mille dispositifs qui combinés dans les réseaux de zombies peuvent causer DDoS attaque massive de plus 1Tbit (1 000 000MBps). De telles attaques sont possibles via ces dispositifs IdO car ils agissent comme une opportunité pour les pirates. Étant donné que ces dispositifs sont passifs et leur sécurité est souvent pas surveillées correctement par les organisations, ils sont une cible lucrative.

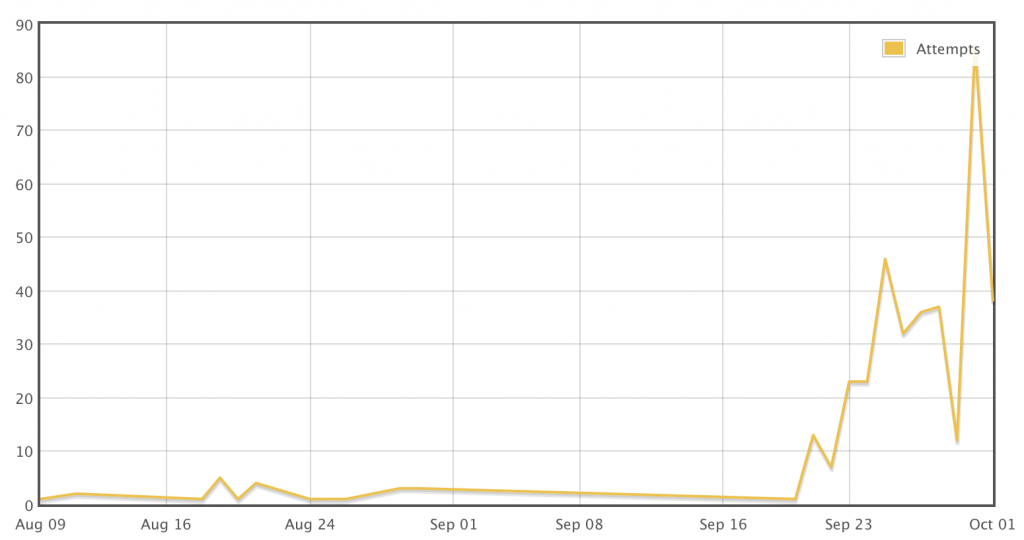

Ullrich affiche également un graphique de ce qui semble être ses recherches montrant une augmentation massive des infections depuis le début d'Octobre:

Source: Rapport INFOSEC Johannes Ullrich

Source: Rapport INFOSEC Johannes Ullrich

Le chercheur se sent encore convaincu que la plupart des appareils ne sont pas IdO aujourd'hui mis à jour correctement et ne contiennent pas de mots de passe qui sont assez forts. Oui, le mot de passe lui-même peut être très compliqué, mais certains périphériques DVR peuvent contenir un cryptage plus faible permettant aux pirates de pénétrer avec le temps.

Johannes a également mené une expérience. Il a mis en place un ancien appareil DVR après quoi il a couru un renifleur de réseau sur pour suivre les paquets et surveiller ce qui se passe avec la connexion réseau du dispositif.

Les résultats ont été surprenants - très peu de temps après Ullrich a mis en place le dispositif IdO et est connecté, il, les tentatives de connexion ont commencé à apparaître. La principale méthode de connexion à l'enregistreur vidéo numérique via Telnet était. Le chercheur signale également qu'il y avait tant d'attaques que le serveur telnet du périphérique DVR ne répond parfois.

Le chercheur signale également plusieurs attaques différentes qui ont réussi à obtenir le bon mot de passe, contrairement à la plupart d'entre eux.

La méthode d'infection moderne selon Johannes contrairement au précédent exploit des kits qui téléchargent des logiciels malveillants en exploitant des scripts sur les langages de bash ou python les attaques modernes étaient très petites en ce qui concerne les lignes de code et octets.

Ces petits binaires auraient agi comme « recons », car ils sont censés commencer le balayage des hôtes reliés entre eux qui étaient vulnérables aux infections et envoyer des rapports à des serveurs distants via les ports non sécurisés. Le chercheur a conclu des programmes malveillants qu'il a reçu plusieurs tentatives de piratage qui ont abouti à succès pour une heure.

La ligne de fond pour IdO Hacking

Si vous avez un réseau de dispositifs intelligents IdO, si elles sont DVR ou quoi que ce soit d'autre, vous devez analyser ce que vous avez utilisé des mots de passe sur eux et quel est leur cryptage et de la force selon les recommandations de Ullrich. Et il est très conseillé de faire prendre conscience du danger que ces types de menaces représentent à toute personne qui utilise IdO, en particulier le réseau domestique ou de bureau.