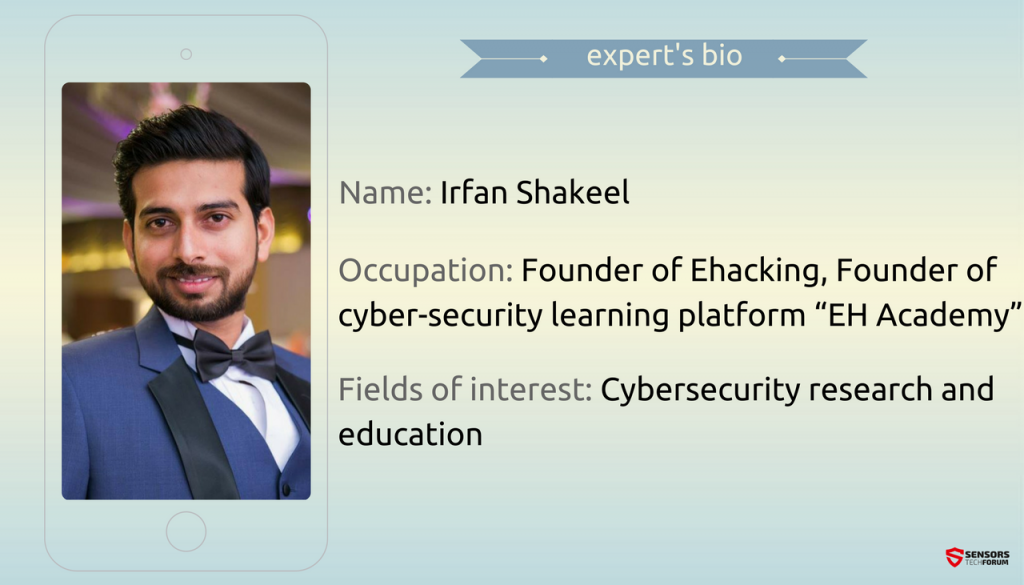

Irfan Shakeel est ingénieur, testeur de pénétration, un chercheur en sécurité qui a consacré sa carrière à l'information grâce à la sécurisation éducation de qualité.

Irfan est le fondateur de ehacking.net et de l'Académie EH où les gens intéressés par la programmation, tests de pénétration, sécurité sans fil et réseau, application web et la sécurité du système sont invités à inscrire. Son académie a aidé des milliers d'étudiants deviennent des experts dans le domaine.

STF: Parlez nous de vous. Comment avez-vous intéressé par Cybersécurité?

Irfan: Comme un étudiant en ingénierie de retour en 2008, Je l'habitude de lire des blogs sur l'industrie des TI. Cybersécurité a toujours été une industrie fascinante et difficile; Je suis aussi inspiré par les attaques de piratage qui se passe à ce moment-là.

Puis une idée cаme et je créé un blog cyber-sécurité, qui se transforma en un emploi à temps plein, en tant que fondateur de ehacking, J'ai aussi commencé une plate-forme d'apprentissage en matière de cybersécurité appelé «Académie EH". L'objectif du projet est ehacking «Sécurisation de l'information grâce à une éducation de qualité".

À partir d'aujourd'hui, nous fonctionnons cette académie pour des milliers d'étudiants à travers le monde et en les aidant à devenir des experts dans le domaine pour faire face le paysage des menaces de l'avenir.

STF: Quel est le plus grand défi que vous avez rencontrées dans votre carrière jusqu'à présent?

Irfan: La vie d'un professionnel de la sécurité cybernétique tourne autour du bord du chapeau noir et chapeau blanc. Une seule infraction à l'organisation pour laquelle vous travaillez peut mettre un terme à votre carrière. Dans ma carrière, J'ai fait face à de nombreux défis tels où il est essentiel de travailler tout en restant le bon côté pour défendre l'organisation. Mais, il y a des cas où je devais aller anonyme pour recueillir des renseignements sur l'attaquant afin que nous puissions élaborer des stratégies pour les empêcher à l'avenir.

Cette industrie est pleine de défis et vous devez traiter avec eux tous les jours.

STF: Quelles sont vos prévisions pour 2017 en termes d'attaques IdO?

Irfan: Comme de nombreuses organisations lancent des produits IdO sans sondage sur les besoins du marché, il va créer un vaste bassin de dispositifs non sécurisés IdO qui conduira vers déni de service distribué (DDoS) attaques sur l'infrastructure Internet. Cependant, il ne faut pas se connecter tous les périphériques à Internet parce que nous pouvons; il peut et sera utilisé contre notre réseau d'enfreindre nos systèmes.

STF: Quelles sont les étapes les plus importantes à considérer lors de la sécurisation des services dans le nuage?

Irfan: En ce qui concerne les services de cloud computing offrent des possibilités aux services de sécurité améliorée disposition qui sont mieux que les nombreuses organisations mettent en œuvre leur propre, il introduit également de nouvelles menaces de sécurité si non garanties correctement. À mon avis, ces étapes sont importantes pour la sécurisation des services dans le nuage:

- Assurer une gouvernance efficace, processus de risque et de conformité existent;

- Faire respecter les politiques de confidentialité;

- Assurer la protection des données et de l'information;

- Gérer les termes de sécurité dans le contrat de service cloud;

- Évaluer les contrôles de sécurité sur les infrastructures physiques et des installations.

STF: Alors que la technologie contribue à améliorer la qualité de vie, il rend également plus vulnérables. Comment avons-nous à cette contradiction?

Irfan: En ce qui concerne l'évolution technologique est, tous les milliers de nouvelles technologies de jour viennent d'exister pour améliorer notre qualité de vie, mais ont de nombreux risques associés. Comme, l'exemple le plus courant est de la connectivité réseau inutile rend nos données critiques vulnérables. Aucun dispositif est bien sécurisé pour empêcher les cybercriminels d'ouvrir une brèche dans, cependant, nous pouvons réduire ce facteur de rendre la technologie plus vulnérables en mettant en œuvre des fonctions de sécurité haut de gamme dans la technologie avant le test et la connexion à Internet.

STF: Quelle est votre opinion sur le coffre-fort 7 scandale?

Irfan: Le scandale Vault7 est l'un de sa propre espèce et une telle exposition des informations critiques et confidentielles est insupportable, si elle est liée à une petite organisation, les agences de sécurité gouvernementales ou gouvernementales. Cependant, dans la plupart des cas, ces, il y a de fortes chances de l'implication d'initiés malveillants. CIA et en violation des fuites de telles informations confidentielles est proche par l'aide des employés malheureux ou corrompus impossible et ne peut être atteint. Si, la sécurisation et la mise en œuvre des couches de sécurité ne garantit pas la sécurité de nos informations, nous devons mettre l'accent sur la menace d'initié et.

STF: cybercriminalité organisée semble être une machine parfaitement huilée. Y at-il des experts en sécurité quelque chose cyber pourraient en tirer des leçons?

Irfan: Oui, que les cybercriminels évoluent rapidement et améliorer leurs méthodes exploiteuses, les professionnels de la cybersécurité devraient attendre pour suivre les habitudes et y apprendre ce qu'ils cherchent pour.

Que ce soit son gain financier, détruire la réputation ou le crime initié par la haine, les attaquants font aussi des erreurs. Nous devons apprendre de leurs méthodes et nous nous réjouissons de renforcer nos couches de sécurité pour empêcher les techniques utilisées précédemment et essayer d'identifier de nouvelles techniques et des cibles en apprenant de leurs tendances.

STF: De nos jours, de plus en plus les utilisateurs à domicile passent à Linux croire qu'il est plus sûr que Windows. Mais la sécurité ne doit pas être sous-estimée, peu importe le système d'exploitation que vous utilisez. Quels sont les éléments essentiels de la sécurité Linux que chaque utilisateur doit mettre en œuvre?

Irfan: Il ne fait aucun doute que de nombreux utilisateurs à domicile passent à Linux en raison de sa sécurité complexe qui exige des efforts beaucoup de piratage visant à brèche dans ce. Mais, il y a quelques erreurs courantes que les utilisateurs à domicile ne, en raison du manque de connaissances et de laisser leur système vulnérable aux cyber-attaques. Voici quelques conseils essentiels pour la sécurité Linux que chaque utilisateur Linux doit mettre en œuvre:

- Il devrait y avoir aucun port ouvert;

- Activer le mot de passe de hachage;

- Activer la mise à jour de sécurité automatique;

- Configurer le pare-feu pour empêcher les cyber-attaques et les fichiers malveillants et de la communication;

- Activer Syn-cookies pour atténuer une attaque SYN-inondation;

- Activer le noyau de service en direct-patch pour atténuer les problèmes majeurs de sécurité du noyau sans nécessiter un redémarrage;

- Utiliser le chiffrement du système de fichiers Encrypted LVM

SensorsTechForum de “Demandez aux experts” Série Interview

Si vous êtes un expert en cybersécurité et vous souhaitez partager votre expérience avec notre public, envoyez-nous un courriel à l'appui[à]sensorstechforum.com. Nous serons heureux de discuter avec vous de quoi que ce soit sur le sujet!

Aditya Gupta, IdO Expert Sécurité

Dr. Mansur Hasib, santé Expert

Scott Schober, Président et Auteur

Dr. Roman Yampolskiy, AI Expert

Raef Meeuwisse, Infosec Expert

Dr. Vesselin Bontchev, Scientifique