Les chercheurs en sécurité ont découvert un des défauts de traitement les plus dangereuses appelées Meltdown et Specter qui affectent presque tous les processeurs modernes. Les failles de sécurité affectent des générations entières d'ordinateurs et de périphériques de tous les types qui utilisent les puces cotées. En conséquence, les pirates peuvent accéder à des informations sensibles qui sont en cours de traitement par les ordinateurs.

Meltdown et Specter vulnérabilités Exposed

Les vulnérabilités critiques ont été identifiées par plusieurs équipes d'experts, y compris ceux de Google Project Zero et plusieurs grandes universités à travers le monde. Les défauts permettent aux attaquants de briser l'isolement fondamental entre les applications de l'utilisateur et le système d'exploitation. Les informations qui sont en cours de traitement par les ordinateurs est donc divulgué aux attaquants. Une très grande partie de tous les utilisateurs d'ordinateur est affecté par le bug.

À l'heure actuelle il n'y a aucun moyen de détecter si un ordinateur a été compromis par les pirates que le malware ne laisse aucune trace dans les fichiers journaux. Une autre préoccupation majeure est le fait que le logiciel de sécurité (à ce moment là) ne sont pas en mesure de distinguer efficacement les Meltdown et Specter exploite des applications régulières. Les signes d'alerte sur les infections peuvent être produites si un malware tente de provoquer des interventions à grande échelle ou de manipulations de fichiers. Un exploit de preuve de concept révèle que le contenu de la mémoire de l'ordinateur est révélé. Les données de l'exemple comprend les éléments suivants:

- Entrée Temps Réel de l'utilisateur - l'utilisation continue de l'exploiter peut permettre aux opérateurs de pirates informatiques pour extraire le mouvement de la souris, les frappes et autres activités de l'utilisateur d'une manière similaire à des chevaux de Troie.

- Les données informatiques - informations détaillées sur les composants matériels sont collectées. Les deux exploits permettent également aux criminels d'extraire des données de toutes les applications en cours d'exécution et.

À l'heure actuelle, il n'y a aucune preuve que les exploits Meltdown et Specter ont été utilisés dans la nature.

Quels périphériques sont touchés?

ordinateurs concernés comprennent tous les facteurs de forme (bureau, ordinateurs portables et infrastructure cloud) qui comprend les processeurs Intel, y compris le hors ordre fonction d'exécution. En réalité, ce qui comprend tous les processeurs réalisés par la société depuis 1995 sauf les gammes Atom Intel Itanium et avant 2013. Selon Google les deux défauts affectent également les appareils Android OS et Chrome. Selon le géant technologique des puces AMD peuvent aussi être exploitées par le défaut. ARM Cortex-A A processeurs ont été confirmés pour être vulnérables.

Les experts de la sécurité indiquent également que les fournisseurs de services cloud qui utilisent les processeurs Intel et le logiciel de virtualisation XEN PV sont également touchés. La raison de cela est le fait que les conteneurs reposent sur un noyau hôte, tels sont les goûts comprend de Docker, OpenVZ et LXC.

Google a publié un billet de blog détaillé qui donne des détails sur leurs produits et services. Androïde les appareils exécutant les dernières mises à jour de sécurité (appareils Nexus et Pixel) doivent être protégés contre les vulnérabilités. La Google Chrome navigateur peut être modifié pour atténuer les attaques de navigateur en permettant la Isolation du site fonctionnalité. La fonction peut être activée en activant le drapeau suivant:

chrome://drapeaux / # enable-site par processus

Le prochain Version 64 qui devrait être publié en Janvier 23 contiendra des fonctionnalités de protection contre l'exploitation. Google Chrome OS les instances en cours d'exécution les derniers correctifs de sécurité (version 63) sont protégés contre les exploits.

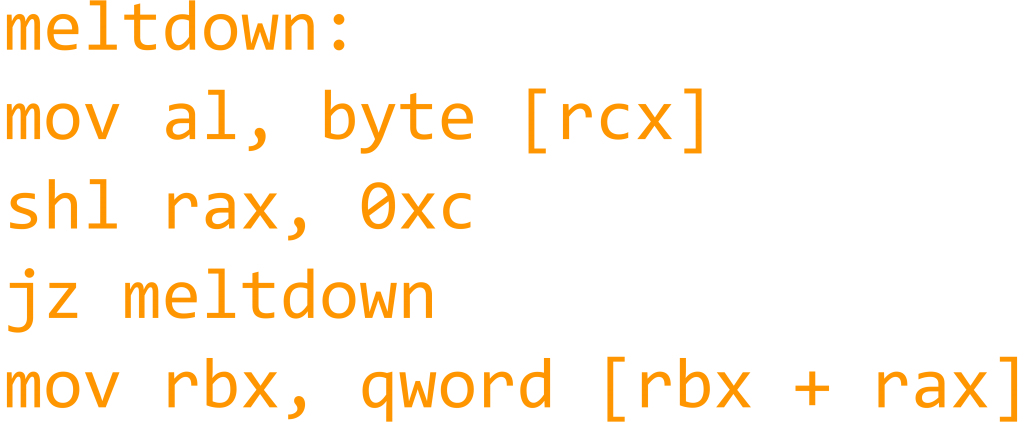

Détails sur le Meltdown Exploit

La vulnérabilité Meltdown tire son nom du fait qu'elle fond efficacement les frontières de sécurité qui sont normalement appliquées par l'architecture matérielle des ordinateurs. Le défaut exploite les effets secondaires du hors-commande la capacité d'exécution qui fait partie de tous les processeurs modernes. Ceci est une fonctionnalité qui lit les emplacements de mémoire du noyau arbitraire, en d'autres termes, il permet le logiciel malveillant d'accéder à toutes les données sensibles, y compris les mots de passe et données personnelles. Les experts de sécurité notent également que les attaques sont indépendantes du système d'exploitation et ne reposent pas sur les vulnérabilités logicielles que le défaut repose sur une mise en œuvre de la conception matérielle de bas niveau.

La nouvelle technique permet de surmonter la mise en œuvre d'isolement de la mémoire et cela fournit une méthode très simple et facile que les pirates peuvent utiliser pour lire l'intégralité de la mémoire du noyau des machines compromises. Le code malveillant exploite les informations de canal latéral qui est disponible sur la plupart des processeurs modernes. Un sous-ensemble des caractéristiques associées à Meltdown illustre les capacités suivantes:

- Accès bas niveau - Effondrement exploit permet aux opérateurs malveillants d'accéder aux hôtes cibles à un niveau très profond contournant ainsi tous les mécanismes de sécurité du système d'exploitation et logiciels.

- pénétration virtualisation - Les experts de sécurité notent que Meltdown peut être utilisé comme une arme efficace contre les serveurs d'entreprise et d'entreprise, ainsi que des services de cloud computing qui se fondent sur des machines virtuelles.

- Compatible avec tous les systèmes d'exploitation modernes - Le code preuve de concept a été trouvé efficace lors de la lecture l'ensemble mémoire mappée sur les ordinateurs Linux et Mac OS X. Les analystes rapportent que Meltdown a également réussi à extraire une grande partie des zones de mémoire des machines Windows et.

Effondrement exploit peut être résolu en appliquant un correctif appelé KAISER qui fonctionne pour Linux, ordinateurs Mac OS X et Windows. À l'heure actuelle, il est en cours de révision et le plus probable, il sera envoyé en amont et appliquée par les fournisseurs concernés et les entreprises de logiciels en cas d'urgence / critiques mises à jour à venir.

De plus amples détails sur Specter Exploit et ses capacités

Le Specter exploiter les fonctions d'une manière différente en induisant les machines des victimes à effectuer spéculativement opérations qui ne se produiraient lors de l'exécution d'application standard. L'attaque repose sur deux caractéristiques du processeur: exécution spéculative et prédiction de branchement. Ceci est une technique d'optimisation de la performance qui est géré par l'unité centrale de traitement où il va essayer de deviner ce que les commandes à exécuter les adresses de fin appropriées.

Les attaques se traduisent par des violations de mise en œuvre qui contournent les mécanismes de sécurité informatique. Les experts notent que cela fait partie du code de microprocesseur et représente un problème très grave. processeurs vulnérables englobent presque toutes les gammes d'AMD, Intel et ARM qui se traduit par des milliards de dispositifs vulnérables. Le Specter exploit est classé comme un tout nouveau type de menace pour la sécurité en raison du fait qu'il utilise une technique de logiciels malveillants roman. Les analystes ont découvert qu'il existe deux types d'attaques qui permettent aux pirates d'accéder au matériel sensible et les données utilisateur:

- Les attaques de code natif - Les experts de la sécurité des applications conçues preuve de concept qui contiennent des données secrètes dans son espace d'accès mémoire. Le logiciel malveillant a été compilé et testé sur des ordinateurs de laboratoire. Les résultats indiquent que le Specter exploit permet aux utilisateurs malveillants de fuite des informations sensibles des hôtes vulnérabilisés ainsi que d'exécuter du code dangereux.

- attaques JavaScript - La faille Specter peut pénétrer dans les environnements de sandbox du navigateur et infecter les systèmes informatiques en utilisant le code JavaScript. Les experts en sécurité ont pu démontrer en créant des programmes malveillants de test qui ont pu extraire avec succès les données utilisateur des hôtes vulnérabilisés.

Les Specter nous exploitent beaucoup plus difficile à exploiter que Meltdown et par conséquent plus difficile à atténuer. Aucune solution permanente est encore disponible mais plusieurs voies d'intrusion de logiciels malveillants peuvent être sécurisés à l'aide des correctifs logiciels.

Meltdown et Specter Exploits Conséquences de sécurité

Étant donné que ces attaques constituent une nouvelle catégorie d'exploits tout les conséquences sont énormes. Nous avons déjà signalé que les ordinateurs affectés sont une grande partie de toutes les machines en cours d'exécution. ne peuvent pas être détectés Le fait que les intrusions dans certains cas, en fait une arme très capable dans les mains des attaquants. Heureusement, aucune des attaques sont des violations ont été signalés encore. Le Meltdown peut être résolu exploit en appliquant le correctif de sécurité critique et nous nous attendons à l'attaque Specter à fixer ainsi.

L'analyse approfondie conclut que les fournisseurs de matériel doivent tenir compte des risques pour la sécurité de la mise en œuvre de ces technologies. Les experts proposent le développement d'un ensemble à long terme des instructions que les fournisseurs doivent mettre en œuvre dans leurs produits afin de les protéger contre les vulnérabilités. L'une des raisons proposées pour cela est le fait que les fournisseurs de processeurs se concentrent davantage sur les technologies d'optimisation de la performance. L'utilisation de code des couches et complexe qui interagit avec des composants, les pilotes de périphériques et systèmes d'exploitation est déclarée comme l'une des sources les plus populaires de ces vulnérabilités.

Comment vous protéger des Exploits Meltdown et Specter

Tous les logiciels utilisateur et les correctifs du système d'exploitation doivent être installés dès qu'ils sont disponibles. Malheureusement, une solution complète est pas encore disponible. Cependant les outils de détection basés sur le comportement peuvent prévenir efficacement la corruption du système. Ceci est possible en raison du fait que les solutions avancées comprennent un moteur heuristique avancé qui permet de détecter les applications dangereuses en utilisant la reconnaissance des formes et d'autres techniques. Maintenant que la preuve de concept de code et les signatures ont été publiées à leurs bases de données l'efficacité de ces produits est améliorée. Nous recommandons que tous les utilisateurs d'analyser leurs systèmes avec une qualité professionnelle solution anti-spyware afin de détecter toute modification ou processus de virus en cours d'exécution.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter