Comment arrêter un Bug Intel Foreshadow Exploit d'attaque

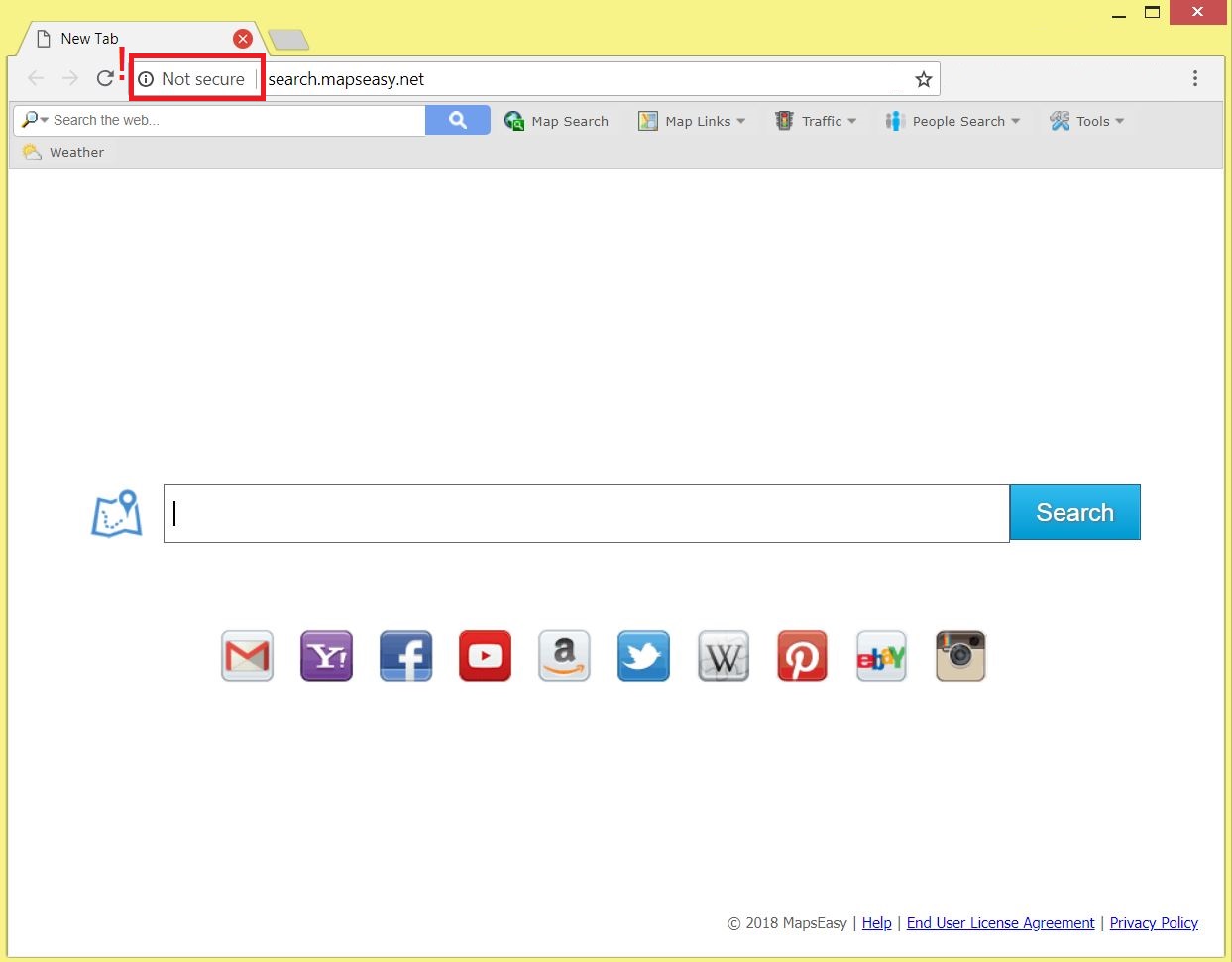

Plusieurs vulnérabilités d'exécution a été détectée pour affecter les processeurs Intel. Les vulnérabilités ont été détectées jusqu'à présent ont été signalés comme un type d'exécution de défauts et ont été rapidement nommé Foreshadow. Les vulnerabiltities visent à obtenir le contrôle de la…