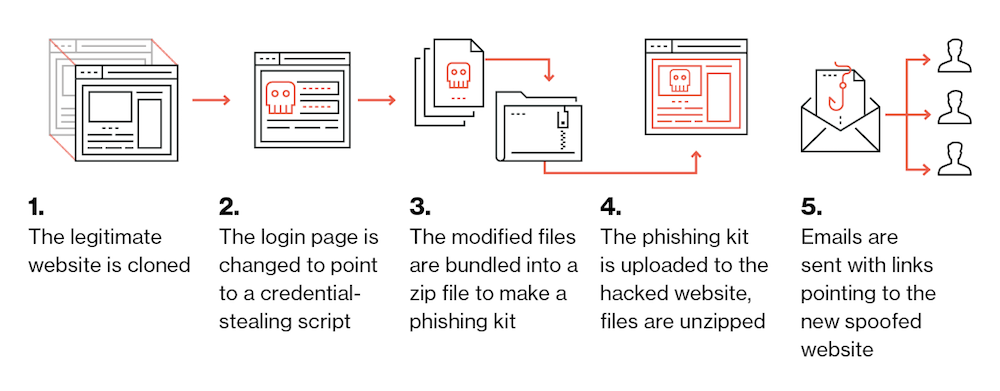

des campagnes de phishing conduisent la plupart des attaques malveillantes dans la nature, et il se trouve, les cybercriminels ont trouvé un moyen efficace d'optimiser leur effet. Une nouvelle étude révèle que les attaquants souvent des sites Web de phishing réutilisent à travers plusieurs hôtes en regroupant les ressources du site dans un kit de phishing.

Les kits sont ensuite transférées vers un hôte habituellement compromis. Les fichiers contenus dans le kit sont extraits, et des e-mails de phishing sont envoyés en tête sur le nouveau site de phishing. Ce qui est intéressant est qu'il ya des cas où les phishers laissent derrière ces kits, permettant aux chercheurs de sécurité à télécharger et de les examiner.

Les chercheurs Analyser 66,000 URL et 7,800 Kits de phishing

Dans le rapport, chercheurs en sécurité ont examiné Duo 66,000 URL et plus 7,800 kits de phishing. Voici comment ils ont trouvé deux kits qui ont été utilisés sur plus de 30 hôtes.

D'autres découvertes comprennent:

– De nombreux kits de phishing ont été conçus pour contourner la détection par l'utilisation de fichiers .htaccess et des scripts PHP utilisés pour bloquer les connexions des sociétés de renseignement des menaces fondées sur des caractéristiques telles que les plages d'adresses IP source, et le référent HTTP de l'en-tête de l'agent utilisateur.

– attaquants individuels de diverses campagnes ont été suivies par l'analyse syntaxique de chaque kit phishing pour les adresses e-mail. Un acteur dont l'adresse e-mail a été trouvée dans plus de 115 kits de phishing unique a été découvert.

– kits de phishing uniques sur plusieurs hôtes ont été suivis. Beaucoup de kits vu sur 30 différents hôtes ont été trouvés, ce qui signifie que les attaquants ont lancé plusieurs campagnes de phishing en utilisant le même kit.

– Plus que 200 cas de kits de phishing backdoors ont été divulgués. Qu'est-ce que cela signifie? Les auteurs du kit de phishing vendent des kits backdoors à d'autres attaquants afin qu'ils obtiennent l'accès aux hôtes vulnérabilisés.

– kits de phishing ont été principalement situés sur des sites WordPress compromis, et en 16% des cas, les kits ont été trouvés sur les sites HTTPS.

– Peu dit, la réutilisation des kits de phishing améliore le retour sur investissement de ces campagnes, et il épargne aussi les cybercriminels le temps de recréer différents actifs pour chaque nouvelle campagne.

Pour plus d'informations, sauter à la rapport complet.