Ancien malware ne disparaît pas, comme en témoigne renaissances récentes de cas anciens. Hier encore, nous avons écrit sur la distribution renouvelée de la Backdoor.Nital et Gh0st bien connu RAT. Cet article est dédié à un autre vieux morceau malware du type ver - QakBot - qui a été autour depuis 2009. Les chercheurs liés récemment lockout Microsoft Active Directory pour QakBot.

Active Directory, Le serveur d'annuaire de Microsoft, est conçu pour permettre aux administrateurs de contrôler les réseaux à partir d'un seul emplacement. Ce n'est pas difficile d'imaginer le stress lockout Active Directory peut apporter à admins.

Menace Résumé

| Nom | QakBot |

| Type | Ver informatique, Chevaux de Troie bancaires, informations Stealer |

| brève description | Un ver la diffusion via les partages réseau et les lecteurs de supports amovibles. Le ver peut télécharger plus de logiciels malveillants, voler des informations sensibles, ou d'ouvrir une porte dérobée sur le système compromis. Il est également un cheval de Troie bancaire. |

| Symptômes | Dans sa dernière opération, les victimes sont en lock-out des comptes Active Directory. |

| Méthode de distribution | lecteurs de supports amovibles, réseaux |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

Expérience utilisateur | Rejoignez notre Forum pour discuter QakBot. |

QakBot Présentation technique

Peu de temps mis, QakBot est un ver la diffusion via les partages réseau et les lecteurs de supports amovibles. Le ver peut télécharger plus de logiciels malveillants, voler des informations sensibles, ou d'ouvrir une porte dérobée sur le système compromis. Il y a quelques années chercheurs ont découvert que QakBot a même des capacités de rootkit qui cache sa présence sur le système et le rendre stealthier.

En ce qui concerne les derniers dommages associés à QakBot - les verrouillages Active Directory - ils ont eu lieu la semaine dernière et sont une première pour les logiciels malveillants.

Selon des chercheurs à X-Force d'IBM, les utilisateurs concernés ont été incapables d'accéder à points d'extrémité, les serveurs de l'entreprise et des actifs en réseau sur des domaines concernés.

QakBot distribution

Juste quelques jours il y a un poste est apparu sur Reddit indiquant sur l'état du logiciel malveillant renouvelé. Selon l'utilisateur Reddit qui a commencé la discussion, un district scolaire était « entièrement affectée » par sa dernière variante.

La 2017 variante a été propage à l'aide d'un compte-gouttes qui attend au sujet 15 minutes pour exécuter. Ceci est fait pour réduire la probabilité de détection à partir de sandbox ou moteurs anti-virus. Le compte-gouttes ouvre alors un exécutable, injecte un fichier DLL, d'origine en remplaçant le fichier. Enfin, le compte-gouttes téléchargements QakBot.

Comme déjà mentionné, le logiciel malveillant a toujours eu des capacités vermiformes représentés par sa capacité à se répliquer via les disques partagés et les supports amovibles. Dans ses dernières campagnes les logiciels malveillants est l'utilisation des réseaux pour propager, les utilisateurs verrouillant de leurs comptes. La propagation est basée sur le vélo à travers les informations d'identification de l'utilisateur et domaine, les chercheurs disent.

Pour ce faire, les connexions paires de logiciels malveillants avec différentes techniques de deviner les mots de passe tels que les mots de passe deviner en utilisant des mots dans un dictionnaire. "Dans certaines configurations de domaine, attaque par dictionnaire pour accéder aux machines cibles du malware peut se traduire par de multiples tentatives d'authentification a échoué, qui a finalement déclencher un lock-out de compte,» Les chercheurs ont expliqué dans un billet de blog.

QakBot - un ver et un cheval de Troie bancaire

QakBot est également connu pour cibler les entreprises. Ce qui en fait un véritable cauchemar est qu'il fait partie ver, bancaire partie cheval de Troie:

QakBot est modulaire, les logiciels malveillants multithread dont les différents composants mettre en œuvre le vol d'informations d'identification bancaire en ligne, une fonction de porte dérobée, proxy SOCKS, de vastes capacités anti-recherche et la capacité à subvertir antivirus (DE) outils. En plus de ses techniques d'évasion, privilèges d'administrateur donnés, variante actuelle QakBot peut désactiver le logiciel de sécurité fonctionnant sur le point de terminaison.

En plus de tout le reste, QakBot continue d'être en mesure d'échapper à la détection et est très persistante. redémarrages système ne fonctionnent pas aussi bien que les tentatives de suppression avec registre runkey et les tâches planifiées. Le logiciel malveillant se chargera automatiquement après chaque redémarrage du système. En ce qui concerne la tâche planifiée dans schtasks.exe - il fera la course des logiciels malveillants sur des intervalles de temps.

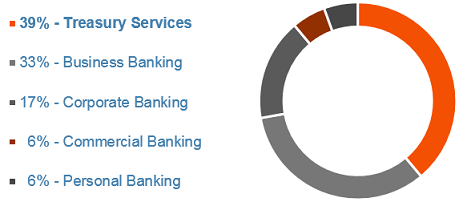

Pour résumer, QakBot est un ver, un cheval de Troie bancaire et une voleuse d'information. Intéressant, il est « aussi le premier cheval de Troie qui a été conçu pour cibler exclusivement le secteur bancaire d'affaires, une vocation à laquelle il a gardé vrai au cours des huit dernières années ». Ce sont les secteurs touchés par les logiciels malveillants dangereux:

QakBot atténuation et de protection

Depuis QakBot vise principalement les banques et les entreprises, les victimes potentielles devraient utiliser des solutions adaptatives de détection de logiciels malveillants avec des capacités en temps réel. La première chose, cependant, est la sensibilisation à la cybersécurité, les chercheurs disent. "Les utilisateurs peuvent se protéger et leurs organisations en pratiquant la navigation hygiène, désactiver les annonces en ligne, filtrer l'exécution des macros dans des fichiers qui viennent par courrier électronique et en observant les autres meilleures pratiques de sécurité".

Pour atténuer l'activité QakBot sur le réseau, les utilisateurs devraient rassurer les comptes de domaine sont configurés avec le moindre privilège nécessaire pour effectuer des tâches d'emploi

Les organismes sont invités à créer un compte d'administrateur de domaine au hasard à des fins de sécurité et assurez-vous qu'il rend compte directement au système de gestion des informations de sécurité et d'événements (SIEM) quand il y a une tentative d'utilisation.

et enfin, les organisations devraient empêcher les communications poste de travail et poste de travail chaque fois que possible «possible de forcer les logiciels malveillants hors des tranchées et dans les zones où les systèmes de détection centrales ramasser rapidement", chercheurs concluent.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter