Nous venons de recevoir des rapports qu'une équipe de chercheurs a découvert une nouvelle variante du virus de la CPU Specter connue sous le nom CPU SplitSpectre vulnérabilité. Il permet aux utilisateurs malveillants de pirater des données sensibles vi la même approche d'exécution spéculative que les bugs Specter.

La vulnérabilité SplitSpectre est une variation du Bug Specter

Une équipe de chercheurs de l'Université du Nord-Est et les chercheurs d'IBM ont découvert une nouvelle variante d'un bug d'exécution spéculative, dont le premier était Spectre. Le problème a été constaté que dans les CPU sont conçus ainsi. Comme le Specter avant l'exécution des variantes de processus est un processus d'optimisation qui est conçu pour exécuter les applications plus rapidement. Ce cas particulier a été jugée distincte de Specter tel qu'il fonctionne à l'aide d'un scénario d'attaque différent.

SplitSpectre est signalé à être beaucoup plus facile à exécuter que les attaques Specter. Il exige un certain “gadget” (Code victime) à exécuter sur la machine cible. Trois éléments sont nécessaires pour mener à bien les intrusions: une branche conditionnelle à une variable, un premier accès au réseau en utilisant cette variable jeton et un second accès de réseau qui utilise le résultat du premier accès au réseau. Ce que cela signifie est que code malveillant disponible sur la machine cible peut déclencher l'exploit. Dans la démonstration l'attaque SplitSpectre utilisé un paramètre comme navigateur avec un code JavaScript non sécurisé. Cela a permis aux pirates d'extraire avec succès des informations sensibles. Cela permet également de champs d'entrée dans les fenêtres de navigateur. Ce que cela signifie est que les scénarios d'attaque suivants suivent:

- Manipulation de terrain - Alors que les utilisateurs entrent sous forme de données les informations de manière interactive peut être modifiée sans les remarquer.

- Le vol de données sensibles - Ce comportement d'exécution spéculative peut être utilisé pour pirater avec succès des informations sensibles telles que les informations de connexion.

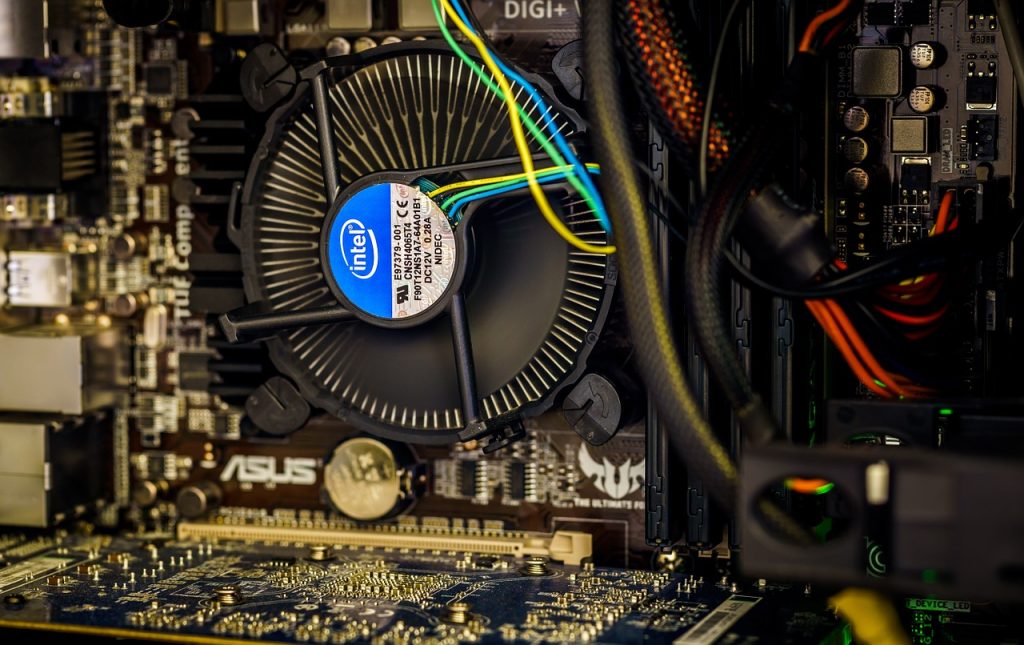

À l'heure actuelle, il a été confirmé qu'il cible les processeurs Intel Haswell et Skylake, ainsi que les modèles AMD Ryzen. Les démonstrations ont été faites en utilisant SpiderMonkey 52.7.4 qui est le moteur JavaScript de Firefox. dangereux du chapeau est que les intrusions sont basées sur un défaut de conception du matériel et ne peuvent être contrés par une des applications logicielles ou de services. La seule façon de protéger les machines est d'appliquer les correctifs nécessaires. Les chercheurs notent que les mesures d'atténuation existantes pour la principale vulnérabilité Specter. Pour plus d'informations sur la question de la rapport a été publié en ligne.