La dernière fois que nous avons écrit sur glace malware était en Décembre quand Shamoon retour sur la scène des logiciels malveillants.

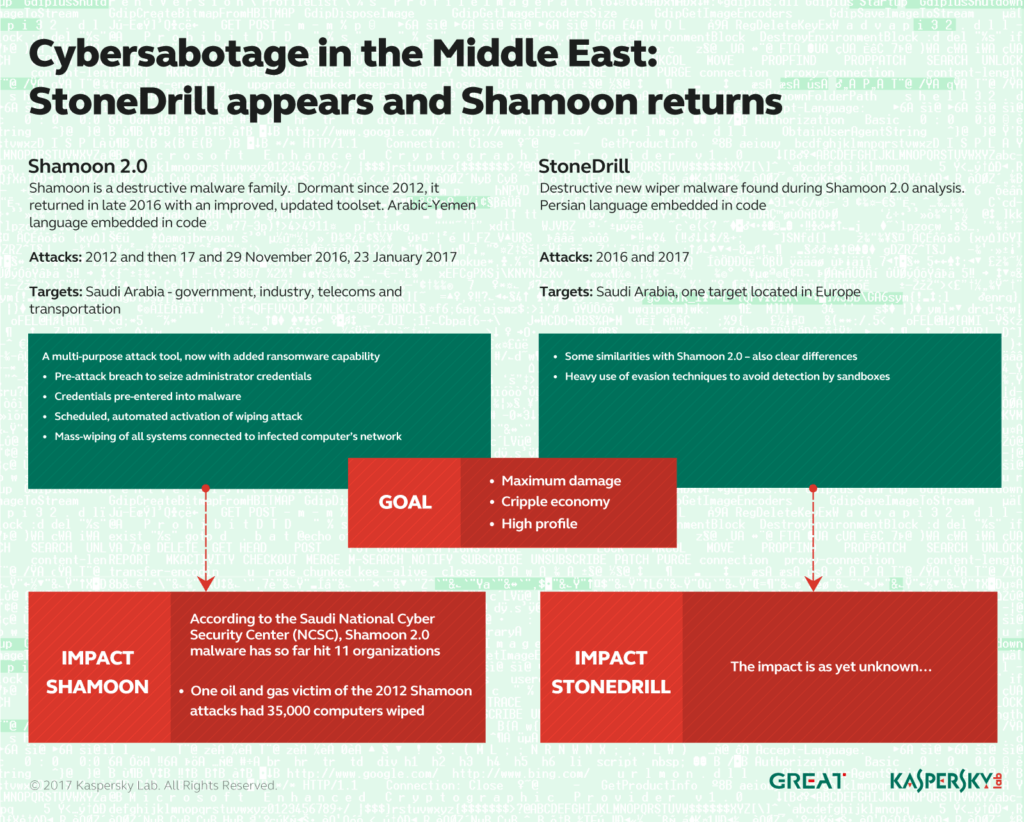

Shamoon, A.K.A. Disstrack a d'abord été détecté il y a environ quatre ans dans des attaques contre l'Arabie Oil Company Aramco. Son intention était d'effacer des milliers d'ordinateurs.

En décembre 2016, le malware visait une autre organisation Arabie. Et son ordre du jour n'a pas été simplement essuyer les machines des entreprises, mais aussi d'écraser leurs maîtres Boot Records avec l'image du cadavre de Aylan Kurdi. L'attaque a eu lieu le Novembre 17, une fête musulmane. Les attaquants les plus susceptibles choisi cette date pour contourner les mesures de sécurité.

en relation: La Résurrection de Shamoon Wiper Malware

Maintenant, un autre malware d'essuie-glace surnommé StoneDrill a été mis au jour dans les campagnes désastreuses contre les organisations européennes et du Moyen-Orient. les chercheurs de Kaspersky Lab, cependant, dire que cette pièce est plus sophistiquée et plus destructrice que Shamoon, même si les deux partagent de nombreuses similitudes. StoneDrill a été conçu pour détruire tout sur les machines ciblées. Plus, il est persistant à la fois la détection et l'éradication.

Des chercheurs découvrent StoneDrill Alors que l'enquête Shamoon 2.0 attaques

A partir de Novembre 2016, Kaspersky Lab a observé une nouvelle vague d'attaques d'essuie-glace dirigée contre des cibles multiples dans le Moyen-Orient. Le malware utilisé dans les nouvelles attaques était une variante du ver Shamoon infâme qui ciblait Saudi Aramco et Rasgas retour dans 2012.

Shamoon 2.0 attaques partagent de nombreuses similitudes avec les campagnes précédentes, mais ils disposent de nouveaux outils et techniques, chercheurs expliquent. Au cours de la première étape d'attaque, les pirates obtiennent des informations d'identification d'administrateur pour le réseau ciblé. Puis, ils construisent un essuie-glace sur mesure qui exploite les informations d'identification pour se propager profondément à l'intérieur de l'organisation ciblée. La dernière étape a lieu à une date prédéfinie lorsque l'essuie-glace active, "rendre les machines infectées complètement inutilisable". La dernière étape est entièrement automatisée, et il n'y a pas besoin de communication avec le serveur de commande et de contrôle.

en relation: Comment il est facile de pirater une organisation

En enquêtant sur le Shamoon 2.0 attaques, Kaspersky Lab a également découvert un malware d'essuie-glace auparavant inconnu qui semble cibler les organisations en Arabie Saoudite. Nous appelons cette nouvelle glace StoneDrill.

Comme déjà mentionné, StoneDrill partage quelques similitudes avec Shamoon, mais il est mieux détection éludant. Outre les objectifs saoudiens présumés, une autre victime StoneDrill a été observée sur le Kaspersky Security Network (KSN) en Europe, selon l'équipe de recherche. "Cela nous fait croire l'acteur de la menace derrière StoneDrill étend ses opérations d'essuyage du Moyen-Orient vers l'Europe", l'équipe Kaspersky conclut.