Qu'est-ce que Ransomware?

Un ransomware est un type de logiciel malveillant qui menace de publier les données de la victime ou de bloquer définitivement l'accès à celles-ci à moins qu'une rançon ne soit payée.. Bien que cela puisse affecter les individus, ses principales cibles incluent souvent les entreprises, organismes gouvernementaux, et d'autres organisations détenant des données sensibles. Ce programme malveillant crypte les fichiers sur le système infecté, ce qui les rend inaccessibles, et exige une rançon, généralement dans crypto-monnaie, pour fournir la clé de décryptage.

L’augmentation des ransomwares ces dernières années met en évidence une cybermenace importante, avec des exemples notoires comme CryptoLocker, WannaCry, et NotPetya démontrant son potentiel destructeur.

Ransomware – Détails

| Extension de fichier | Selon la variante |

| Type | Malware, Cryptovirus |

| brève description | Le ransomware crypte les fichiers sur votre système informatique et exige une rançon à payer pour les récupérer prétendument. Dans d'autres cas, Les opérateurs de ransomware utilisent des techniques de double et triple extorsion, dans lequel ils menacent de divulguer au public les données volées. |

| Symptômes | Données cryptées; une note de rançon est tombé |

| Méthode de distribution | spams, Exploitation de la vulnérabilité |

| Detection Tool |

Vérifiez si votre Mac a été affecté par un ransomware

Télécharger

Malware Removal Tool

|

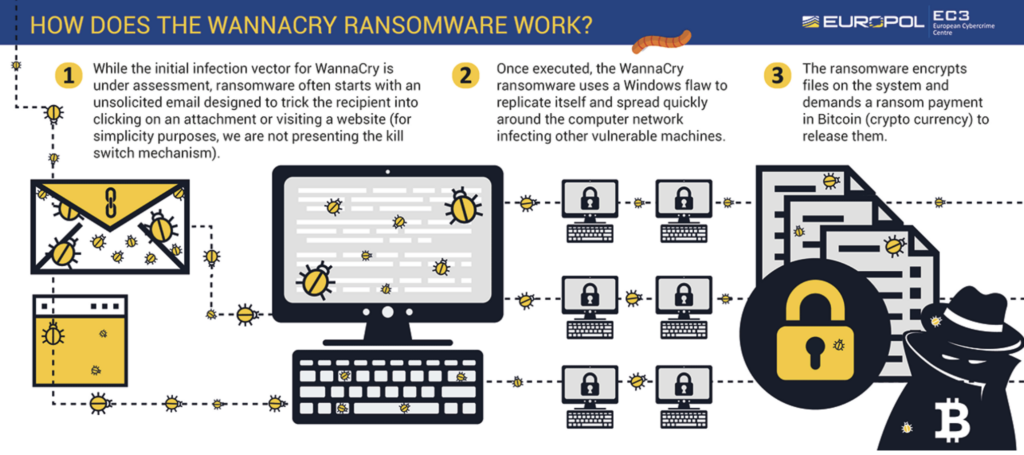

Propagation et distribution des ransomwares

Les ransomwares pénètrent généralement par des actions apparemment inoffensives, transformer un comportement ordinaire en ligne en un risque. Les points d'entrée courants incluent:

- Phishing emails. Il s'agit d'e-mails trompeurs qui incitent les destinataires à cliquer sur des liens ou des pièces jointes malveillants.. Ils semblent souvent provenir de sources fiables, les rendant très efficaces.

- Vulnérabilités exploitées. Les logiciels non corrigés sont une cible de choix pour les attaquants. En exploitant des failles de sécurité connues, ils peuvent injecter des ransomwares sans aucune interaction avec l'utilisateur.

- attaques en force. Les attaquants utilisent des outils automatisés pour deviner les mots de passe faibles, obtenir un accès non autorisé aux systèmes.

Chaque point d'entrée représente une faille de sécurité potentielle qui peut être minimisée grâce à des pratiques d'hygiène numérique vigilantes et à la mise en œuvre de mesures de sécurité telles que l'authentification multifactorielle (MFA) et des mises à jour logicielles régulières.

L’un des moyens les plus courants de propagation des ransomwares est pièces jointes, dans des messages de phishing judicieusement sélectionnés. Les attaquants envoient des e-mails de phishing ou des e-mails malveillants conçus pour inciter les destinataires à ouvrir un fichier infecté. Ces e-mails utilisent souvent des techniques d'ingénierie sociale, comme se faire passer pour des contacts ou des entreprises de confiance, pour augmenter la probabilité que la cible ouvre l'e-mail et télécharge la pièce jointe.

Dans des attaques plus sophistiquées, hameçonnage est employé, où l'e-mail est personnalisé pour des personnes ou des organisations spécifiques, rendre l'attaque plus crédible.

À l'intérieur de ces pièces jointes, les ransomwares se cachent souvent dans des fichiers contenant une macro malveillante. Lorsque la victime active la macro, croyant que c'est une fonction inoffensive, le ransomware est exécuté et commence à crypter les fichiers sur le système.

Au-delà du courrier électronique, Les kits d'exploitation sont une autre méthode utilisée pour distribuer des ransomwares. Ces kits exploitent les vulnérabilités des logiciels ou des systèmes d'exploitation, permettre aux attaquants de déployer des ransomwares sur des systèmes sans demander à l'utilisateur d'interagir avec un e-mail ou un fichier. Malvertisements (publicités malveillantes) jouent également un rôle dans la distribution des ransomwares, apparaissant souvent sur des sites Web légitimes. Lorsque les utilisateurs cliquent sur ces publicités compromises, ils sont redirigés vers des sites Web qui exploitent les vulnérabilités et installent des ransomwares.

Pour les cybercriminels qui ne disposent pas de l'expertise technique nécessaire pour développer des ransomwares, Ransomware en tant que service (RAAS) est apparu. RaaS fournit des kits de ransomware prêts à l'emploi que les criminels peuvent louer, offrant une faible barrière d'entrée aux attaquants potentiels pour lancer leurs propres campagnes de ransomware.

Pour lutter contre ces menaces, les organisations comptent sur une combinaison de passerelles de messagerie sécurisées et de passerelles Web sécurisées. Les passerelles de messagerie sécurisées aident à filtrer les e-mails malveillants et de phishing, arrêter les ransomwares avant qu'ils n'atteignent les boîtes de réception des utilisateurs. De même, les passerelles Web sécurisées empêchent les utilisateurs d'accéder à des sites Web dangereux qui pourraient transmettre des ransomwares via des publicités malveillantes ou des kits d'exploitation.

En réponse à la hausse des attaques ciblées, Les solutions de protection contre les attaques ciblées sont également devenues essentielles. Ces systèmes offrent des couches de sécurité avancées qui protègent contre les attaques hautement ciblées telles que le spear-phishing, là où les défenses traditionnelles pourraient échouer. En utilisant une approche multicouche, combiner les défenses d'ingénierie sociale, détection de phishing, et des passerelles sécurisées, les organisations peuvent mieux se protéger contre la menace généralisée et évolutive des ransomwares.

Impact des ransomwares sur les entreprises et les particuliers

Si, pourquoi cela devrait-il vous concerner? Les ransomwares ne font pas de discrimination, car il peut cibler n'importe qui, des petites entreprises aux grandes entreprises, ainsi que les utilisateurs individuels. Les conséquences d’une attaque peuvent être dévastatrices, allant de la perte irréversible de données à des conséquences financières importantes.

En outre, la la sophistication des attaques de ransomware évolue continuellement, avec des auteurs employant des méthodes telles que double et triple extorsion tactique. Ils ne cryptent pas seulement vos données, mais menacent également leur fuite, amplifier le risque de dommages à la réputation et de problèmes de conformité.

- Impact financier: Au-delà du paiement de la rançon – ce qui pourrait même ne pas aboutir à la récupération des données – le coût financier comprend les temps d'arrêt, perte de productivité, enquêtes judiciaires, récupération de données, et, dans certains cas, conséquences juridiques découlant de la compromission des données personnelles.

- Perturbation opérationnelle: Une attaque peut interrompre instantanément les opérations commerciales. Le temps de récupérer, en fonction de l'ampleur de l'attaque et des solutions de secours en place, peut varier considérablement, impactant considérablement la prestation de services et la continuité opérationnelle.

- Atteinte à la réputation: La confiance est difficile à gagner et facile à perdre. La réputation d’une organisation peut être gravement ternie si les parties prenantes estiment que leurs données ne sont pas correctement protégées., conduisant à des pertes commerciales et à des relations tendues.

- Conséquences réglementaires: Selon la nature des données compromises et la juridiction, les organisations pourraient être confrontées à de lourdes amendes et à des poursuites judiciaires si elles ne parviennent pas à sécuriser correctement les informations sensibles.

L'émergence de ransomware en tant que service (RAAS) a encore démocratisé l'accès à cette technique malveillante, permettre à des individus sans connaissances techniques de lancer des attaques de rançon. Cette tendance indique un paysage de menaces croissant qui nécessite des mécanismes de défense vigilants. Des stratégies efficaces de prévention et de détection sont primordiales, y compris des sauvegardes régulières, protection complète des terminaux, éducation des utilisateurs, et la planification de la réponse aux incidents. Ces mesures permettent non seulement d’atténuer le risque, mais également de garantir une récupération plus rapide en cas d’attaque..

L’augmentation des coûts des attaques de ransomware

Le paysage financier de la cybersécurité a été radicalement modifié par les attaques de ransomware, L'année dernière a été marquée par une augmentation significative de la fréquence et des exigences financières des attaquants.. La forte augmentation des paiements de rançongiciels, atteindre $1.1 milliards de dollars de la précédente $567 millions en 2022, met en évidence l'audace et la sophistication croissantes des cybercriminels.

Cette escalade ne concerne pas seulement le paiement des rançons elles-mêmes, mais englobe les retombées économiques plus larges, y compris les coûts de détection, réponse, et l' impact à long terme sur la réputation de la marque et les temps d'arrêt opérationnels. Pour les entreprises, cette hausse signale un besoin urgent de donner la priorité à des mesures de cybersécurité robustes alors que les ransomwares passent d'un risque potentiel à un phénomène courant.

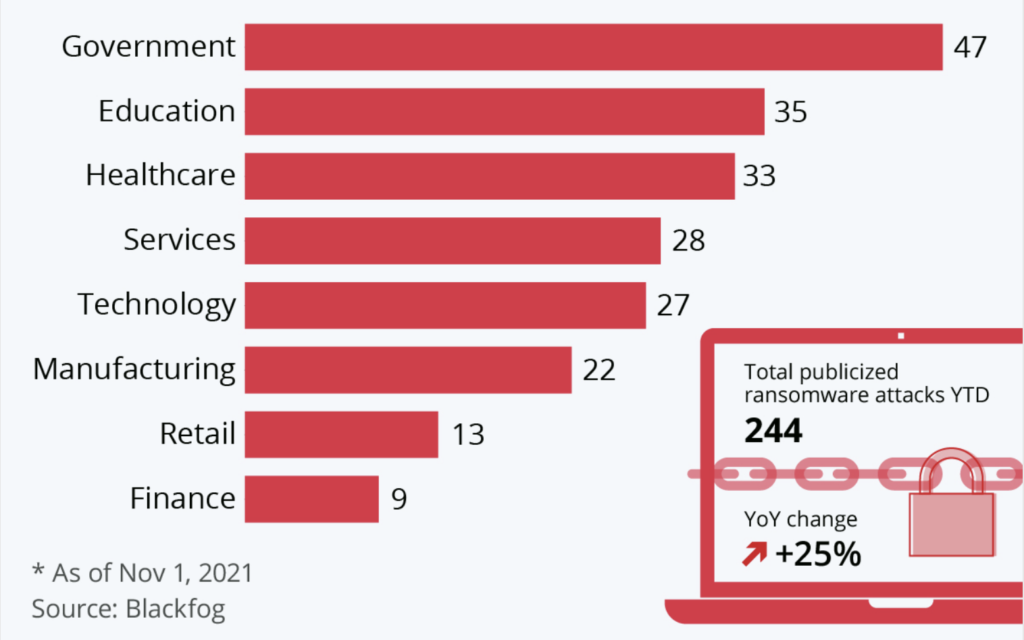

Statistiques mondiales

Les ransomwares se sont révélés être une menace mondiale, avec des attaquants qui ne font aucune distinction géographique, industrie, ou la taille de l'entreprise. Dans 2023, organisations aux États-Unis. ont été les plus durement touchés, un montant de 47 pour cent de toutes les attaques, Pourtant, la vague de ransomware a touché tous les coins du monde. Les implications financières ont été stupéfiantes, avec certains incidents exigeant jusqu'à $70 millions pour rétablir l'accès aux données cryptées.

Alors que l’attention immédiate tend à se porter sur la rançon demandée par les attaquants, qui a fait la moyenne $2.73 millions en 2024, Le véritable coût économique des ransomwares réside dans leurs conséquences. Les entreprises sont confrontées à des temps d’arrêt opérationnels importants, avec l'entreprise moyenne connaissant un arrêt de 24 journées.

Il convient de noter que les ransomwares devraient être une menace répandue dans 2025, avec la sophistication attendue des tactiques criminelles et la prolifération des tentatives de ransomware-as-a-service. En outre, malgré une prise de conscience croissante, de nombreuses organisations ne disposent toujours pas d'une politique de cybersécurité adéquate, comme des sauvegardes régulières, protection des points finaux, et la formation des employés, les laissant vulnérables aux attaques.

Ce temps d'arrêt, couplé aux coûts de remise en état, et l'impact potentiel sur la réputation de l'entreprise, dépasse souvent le montant de la rançon elle-même de cinq à dix fois. En outre, La récurrence des attaques contre des entreprises ayant déjà payé des rançons souligne l’importance d’investir dans des mesures préventives plutôt que de compter sur des paiements post-attaque. Cette situation difficile souligne la nécessité cruciale de solutions de cybersécurité complètes comme SpyHunter, qui sont conçus pour détecter et supprimer les menaces de ransomware, protégeant ainsi les entreprises des coûts immenses associés à ces cyberattaques.

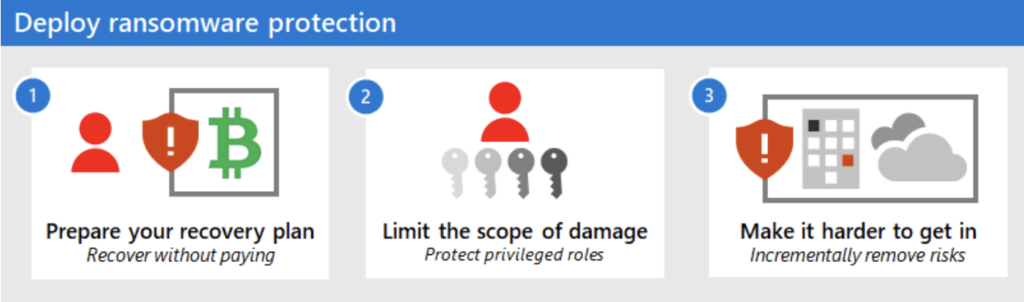

Techniques de prévention des ransomwares

Dans la lutte contre les ransomwares, certaines bonnes pratiques se sont révélées particulièrement efficaces. Voici les cinq principales stratégies que les entreprises et les particuliers devraient adopter:

- Mises à jour régulières du système: Maintenir tous les systèmes et logiciels à jour. Les mises à jour logicielles incluent souvent des correctifs pour les vulnérabilités de sécurité que les attaquants de ransomware peuvent exploiter.

- Mesures d'authentification renforcées: Utiliser l'authentification multifacteur (MFA) et fort, mots de passe uniques pour tous les comptes. Cela ajoute une couche de sécurité supplémentaire, ce qui rend plus difficile pour les attaquants d'obtenir un accès non autorisé.

- Sensibilisation à la sécurité du courrier électronique: Former les employés à reconnaître les tentatives de phishing et les pièces jointes malveillantes. L’erreur humaine peut souvent être le maillon le plus faible de la cybersécurité, Il est donc essentiel de favoriser une culture de vigilance..

- Restreindre l'accès des utilisateurs: Appliquer le principe du moindre privilège, donner aux utilisateurs l'accès uniquement aux informations et aux ressources nécessaires à leurs rôles. Cela minimise l’impact potentiel d’une attaque.

- Sauvegardes de données de routine: Sauvegardez régulièrement vos données et assurez-vous que ces sauvegardes sont stockées en toute sécurité hors site ou dans le cloud. En cas d'attaque de ransomware, Avoir des sauvegardes à jour est votre filet de sécurité pour la récupération.

Hygiène informatique rigoureuse

De bonnes pratiques d’hygiène informatique sont essentielles pour prévenir les attaques de ransomware. Cela implique simple, actions de routine que chaque membre de votre organisation peut effectuer pour maintenir la sécurité de ses actifs numériques. Voici quelques étapes clés:

- Maintenance du logiciel: Mettre à jour et corriger régulièrement tous les logiciels, systèmes d'exploitation, et un firmware pour fermer les vulnérabilités.

- Configuration sécurisée: Assurez-vous que tous les systèmes sont configurés de manière sécurisée par défaut, réduire l'exposition inutile aux menaces.

- Contrôler l'accès au réseau: Utiliser des pare-feu, réseaux segmentés, et contrôlez qui a accès à quelles parties de votre réseau pour minimiser le risque de propagation d'une attaque.

- protection antivirus: Déployer des solutions antivirus et anti-malware réputées, comme SpyHunter, qui peut détecter et bloquer les ransomwares et autres logiciels malveillants avant qu'ils ne compromettent votre système.

Développer ces habitudes auprès de tous les utilisateurs de votre organisation peut réduire considérablement le risque d'infiltration par ransomware..

Sauvegardes régulières des données

La sauvegarde régulière des données est l'une des défenses les plus efficaces contre les ransomwares. Il garantit que, en cas d'attaque, vous pouvez restaurer vos systèmes et vos données sans payer de rançon. Ici »™C'est pourquoi les sauvegardes de routine sont vitales:

- Récupération rapide: Récupérez rapidement l'accès à vos données suite à une attaque, minimiser les temps d'arrêt et l'impact opérationnel.

- Intégrité des données: Gardez le contrôle sur l'intégrité de vos données, garantir que vous pouvez récupérer des versions non modifiées de vos fichiers importants.

- Économies de coûts: Évitez le fardeau financier du paiement des rançons, ce qui non seulement encourage de nouvelles attaques mais n'entraîne souvent pas de récupération de données.

Pour maximiser l'efficacité de vos sauvegardes, adhérer à la 3-2-1 Règle: conserver trois copies au total de vos données, en deux formats différents, avec une de ces copies hors site ou dans le cloud. Des tests réguliers de vos sauvegardes sont essentiels pour garantir qu'elles peuvent être restaurées rapidement et efficacement lorsque vous en avez besoin..

Réponse et récupération après un ransomware

Lorsqu'une attaque de ransomware se produit, une réponse rapide et organisée est essentielle pour atténuer les dommages et récupérer les systèmes. La première étape de toute réponse aux ransomwares est le confinement. Cela implique prendre des mesures immédiates pour arrêter la propagation du ransomware sur le réseau. Isolation du réseau est la clé ici, déconnecter les systèmes infectés du réseau plus large pour empêcher une infection supplémentaire. Identifier le patient zéro, ou le premier système infecté, permet de retracer la source de l'attaque et d'évaluer son impact.

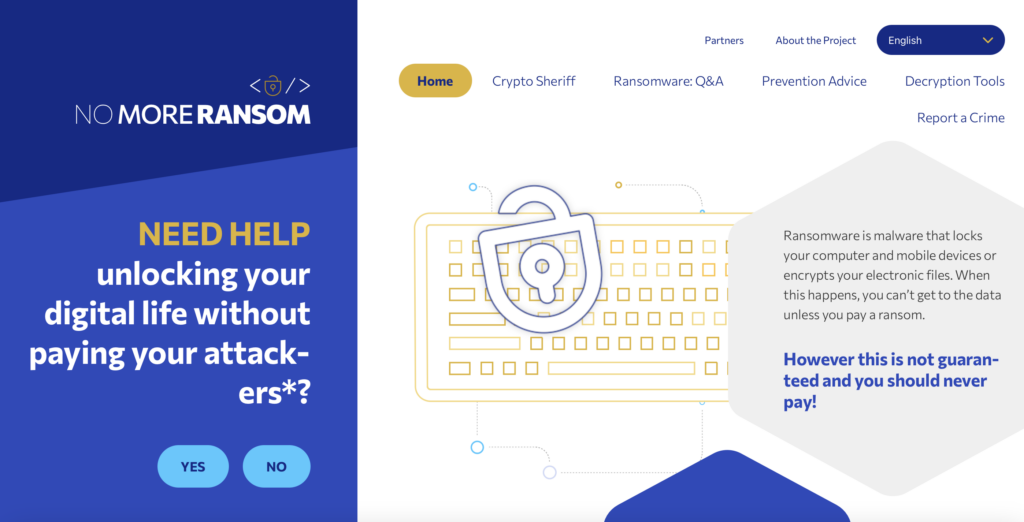

Une fois le ransomware contenu, c'est important de identifier la variante spécifique du ransomware. Connaître la variante en jeu permet de déterminer les options de décryptage disponibles. Des sites Web comme No More Ransom, une collaboration entre les entreprises de cybersécurité et les forces de l'ordre, proposer des outils de décryptage gratuits pour certaines variantes de ransomware, évitant potentiellement la nécessité de payer une rançon:

À ce point, une évaluation approfondie de la sauvegarde est essentielle. Des sauvegardes bien entretenues sont l’un des moyens les plus efficaces de se remettre d’une attaque de ransomware sans payer la rançon. Si propre, des sauvegardes non affectées sont disponibles, la restauration de sauvegarde peut être lancée pour restaurer les systèmes à leur état d'avant l'attaque. Il est important de s'assurer que ces sauvegardes ne sont pas infectées et sont à jour pour éviter de réinfecter les systèmes restaurés.

Une analyse médico-légale doit également être effectuée pour comprendre comment le ransomware est entré dans le système.. Cela implique souvent de retrouver des liens de courrier électronique ou des pièces jointes malveillantes qui ont été utilisés dans des attaques de phishing.. La présence de solutions antivirus/antimalware puissantes peut aider à détecter ces vecteurs initiaux et à prévenir de futures attaques.

Signaler l'incident aux autorités par forces de l'ordre est crucial, à la fois pour se conformer aux réglementations et pour contribuer aux efforts plus vastes visant à traquer et à démanteler les groupes de ransomware. Les organismes chargés de l’application de la loi peuvent également fournir des ressources et des conseils précieux sur les stratégies de rétablissement..

Dans les cas où aucun outil de décryptage n'est disponible et que les sauvegardes sont compromises, certaines organisations peuvent se sentir obligées d’envisager le paiement d’une rançon. Cependant, cela devrait être un dernier recours, car payer ne garantit pas la récupération des données et peut encourager de nouvelles attaques. Les évaluations post-attaque complètes devraient inclure l’amélioration des mesures de sécurité, mise à jour des solutions antivirus/antimalware, et réévaluer les stratégies de sauvegarde pour garantir que l'organisation est mieux préparée aux incidents futurs.

Mesures immédiates à prendre après la détection d'un ransomware

- Isoler les systèmes affectés: Déconnectez immédiatement les appareils infectés de toutes les connexions réseau, à la fois filaire et sans fil. Cette étape empêche le ransomware de se propager à d'autres appareils.

- Mise hors tension ou verrouillage: Si la déconnexion n'est pas possible, éteignez les appareils concernés ou verrouillez l'accès réseau à ces systèmes. Cette approche permet de contenir le ransomware sur les appareils déjà impactés.

- Analyser l'impact: Identifiez rapidement les systèmes infectés et classez-les en fonction de leur criticité pour vos opérations. Cela aidera à prioriser les efforts de rétablissement.

- Sécurisez vos sauvegardes: Vérifiez que vos sauvegardes sont intactes et n'ont pas été compromises par l'attaque. Les sauvegardes sécurisées sont essentielles pour la récupération, assurez-vous donc qu'ils sont déconnectés du réseau et indemnes.

- Contacter les autorités: Signaler l'incident aux forces de l'ordre peut vous fournir des ressources et un soutien supplémentaires, et cela peut également aider à traquer les attaquants.

Faire appel à un expert en cybersécurité durant cette phase peut fournir les informations nécessaires sur le vecteur d’attaque et aider à formuler une stratégie de confinement efficace.. Dans les scénarios où la complexité du ransomware exige une expertise spécialisée, des logiciels comme SpyHunter peuvent être un allié précieux pour identifier et supprimer les menaces de logiciels malveillants.

Analyse et récupération

L'analyse et la récupération post-attaque nécessitent une approche structurée pour restaurer les opérations et prévenir les incidents futurs. Une enquête approfondie révélera l'étendue des dégâts, le point d'entrée du ransomware, et toutes les portes dérobées potentielles laissées par les attaquants.

- Éradiquer les ransomwares: Utilisez des outils de suppression de logiciels malveillants fiables pour éradiquer complètement le ransomware de tous les systèmes affectés. Cette étape est essentielle avant de commencer tout effort de restauration pour éviter une réinfection..

- Enquêter et apprendre: Effectuez une analyse approfondie pour comprendre comment le ransomware est entré dans votre système, quelles vulnérabilités ont été exploitées, et si des données ont été exfiltrées.

- Restaurer à partir des sauvegardes: Une fois que vous êtes sûr que le ransomware a été entièrement supprimé, commencer à restaurer les données à partir de sauvegardes propres. Hiérarchisez les systèmes en fonction de leur importance pour vos opérations commerciales.

- Renforcez vos défenses: Sur la base des informations obtenues à partir de l’attaque, mettez à jour vos protocoles de sécurité, logiciel, et la formation des employés pour se défendre contre les menaces futures.

- Surveiller en continu: Gardez un œil vigilant sur vos systèmes pour détecter tout signe d’activité inhabituelle ou d’infections répétées, car les attaquants tentent souvent de réinfecter des systèmes qui ont été précédemment compromis.

Pour assurer une reprise efficace et une résilience future, se tourner vers des solutions de cybersécurité fiables telles que SpyHunter peut fournir une protection continue contre un large éventail de menaces de logiciels malveillants, y compris des variantes sophistiquées de ransomware. La phase post-récupération est l'occasion de renforcer votre posture de cybersécurité avec une détection avancée, capacités de réponse, et des mises à jour régulières du système.

Techniques de suppression des ransomwares et de restauration du système

Comment supprimer un ransomware en toute sécurité sans payer de rançon

Débarrasser votre système des ransomwares sans répondre aux demandes de rançon peut être difficile, mais c'est certainement réalisable avec les bonnes mesures. Tout d'abord, déconnectez l'appareil infecté de tous les réseaux et périphériques externes pour empêcher la propagation du ransomware. Exécutez un outil anti-malware réputé, comme SpyHunter, pour analyser minutieusement et supprimer toute trace du ransomware de votre système. Les capacités de détection de ransomware spécialisées de SpyHunter en font un outil efficace pour identifier et isoler les menaces que les logiciels antivirus traditionnels pourraient manquer.

Suite à la suppression du logiciel malveillant, il est essentiel d'évaluer les dégâts. Examinez vos fichiers et votre système pour comprendre ce qui a été crypté ou affecté. Cela vous aidera dans les prochaines étapes de la récupération des données et de la restauration du système.

Comment restaurer vos données

Une fois que vous avez réussi à supprimer le ransomware de votre système, la prochaine étape cruciale est de restaurer vos données. Si vous avez effectué des sauvegardes régulières de vos données, la récupération de vos fichiers sera nettement plus simple. Voici comment procéder:

- D'abord, assurez-vous que tous les ransomwares ont été complètement éliminés de votre système pour empêcher le recryptage de vos données restaurées.

- Restaurez vos fichiers à partir de sauvegardes. Si vous avez utilisé des solutions de stockage basées sur le cloud ou des disques de sauvegarde physiques (maintenu déconnecté du réseau), vous pouvez maintenant récupérer vos données.

- Dans les cas où les sauvegardes ne sont pas disponibles, examiner les outils de décryptage. Des organisations comme No More Ransom fournissent des décrypteurs pour certaines variantes de ransomware, offrant une lueur d'espoir aux utilisateurs concernés pour récupérer leurs fichiers sans paiement.

- Enfin, Considérez les services professionnels de récupération de données comme un dernier recours. Des experts spécialisés peuvent récupérer certains types de données, bien que le succès ne soit pas garanti et puisse être coûteux.

Rappelez-vous, Prévenir vaut mieux que guérir. Investir dans un logiciel de sécurité complet comme SpyHunter, maintenir des sauvegardes de données régulières, et rester informé sur les pratiques de cybersécurité peut réduire considérablement le risque d'attaques de ransomware et leur impact sur vos systèmes.

Pourquoi choisir SpyHunter pour une protection renforcée contre les ransomwares

À une époque où les attaques de ransomware sont en augmentation, affectant aussi bien les individus que les grandes organisations, le besoin de défenses efficaces n’a jamais été aussi critique. SpyHunter apparaît comme un allié redoutable dans cette bataille en cours, offrant une protection complète adaptée pour contrer les dernières menaces de ransomware. Ce segment met en lumière les raisons pour lesquelles SpyHunter se distingue comme un choix privilégié pour améliorer la protection contre les ransomwares et comment il défend efficacement les utilisateurs contre ces menaces malveillantes..

Avec un environnement numérique en constante évolution, assurer la plus grande sécurité contre les ransomwares exige une solution à la fois dynamique et résiliente. SpyHunter répond à cet appel en fournissant des fonctionnalités de sécurité avancées conçues pour s'adapter aux tactiques changeantes des attaquants de ransomware. Voici les principales raisons pour lesquelles vous devriez considérer SpyHunter pour vos besoins de défense contre les ransomwares:

- Protection en temps réel: SpyHunter fonctionne en temps réel, surveiller activement votre ordinateur pour détecter tout signe de ransomware. Son approche proactive garantit que les menaces sont identifiées et stoppées avant qu'elles ne puissent causer des dommages..

- Détection complète des logiciels malveillants: En utilisant une combinaison de méthodes de détection basées sur les signatures et heuristiques, SpyHunter est capable d'identifier à la fois les variantes connues de ransomware et les nouvelles, menaces jamais vues auparavant.

- Interface utilisateur conviviale: SpyHunter est conçu dans un souci de simplicité, le rendre accessible aux utilisateurs de tous niveaux techniques. Son interface simple permet une navigation et une gestion faciles des paramètres de sécurité.

- Mises à jour régulières: Le paysage des menaces est en constante évolution, mais SpyHunter aussi. Avec des mises à jour régulières de sa base de données de définitions de logiciels malveillants, SpyHunter garde une longueur d'avance sur les attaquants de ransomware.

- Solutions de réparation personnalisées: Dans le cas où un malware particulièrement tenace parvient à s'infiltrer, SpyHunter propose des correctifs personnalisés adaptés à la menace spécifique, assurer une élimination complète.

Prévisions et tendances futures en matière de ransomware

La prochaine décennie devrait être témoin de changements importants dans les stratégies de lutte contre les ransomwares, influencé par les progrès technologiques et l’évolution de la dynamique mondiale. Basé sur les tendances actuelles, nous pouvons nous attendre à une augmentation des collaborations en matière de ransomware entre cybercriminels dans différents pays. Cette mondialisation des opérations de ransomware va probablement améliorer leur efficacité et échapper plus facilement à la détection et aux poursuites.. En outre, Les ransomwares devraient devenir la principale tactique d'attaque de la chaîne d'approvisionnement de logiciels, ce qui représente un risque sérieux pour la sécurité des données de tiers.

L'adoption des modèles d'accès au réseau Zero-Trust devrait augmenter, avec des projections suggérant que 30 Pourcentage des organisations qui mettront en œuvre ces stratégies dans les années à venir. Ce changement souligne l’urgence d’adopter un accès réseau plus sécurisé et contrôlé pour atténuer les risques de ransomware. Aussi, par 2025, 60 Pourcentage des organisations qui pourraient prendre en compte les risques liés à la cybersécurité avant de se lancer dans de nouvelles activités commerciales, soulignant l'importance croissante de la cybersécurité dans les stratégies commerciales.

L’avenir des ransomwares laisse également entrevoir des attaques plus sophistiquées et ciblées. Gouvernements’ une intervention croissante devrait avoir un impact sur la scène des ransomwares, pouvant potentiellement conduire à une baisse des paiements moyens de rançon en raison de meilleures stratégies de préparation et de réponse.

Technologies émergentes et leur impact sur la défense contre les ransomwares

L'avancement de la technologie joue un rôle essentiel dans le développement et la défense contre les ransomwares. Informatique de pointe et informatique de brouillard, amélioré par l'apprentissage fédéré, présente un nouvel horizon pour la détection et la prévention des ransomwares. Ces technologies promettent de décentraliser la puissance de traitement, Permettant la détection des menaces en temps réel au plus près de la source de génération des données, limitant ainsi potentiellement la propagation des ransomwares.

Cependant, la hausse des Technologie DeepFake introduit de nouvelles préoccupations. Les attaques de ransomware exploitant les DeepFakes pourraient contraindre les individus à payer des rançons pour empêcher la diffusion de faux documents., contenu incriminant. Cela souligne la nécessité de mécanismes de détection sophistiqués pour différencier le contenu réel du contenu manipulé..

L'essor du travail à distance en raison de la pandémie de COVID-19 a révélé des vulnérabilités exploitées par les attaquants de ransomware. Cela fait du développement d’environnements de travail à distance sécurisés un domaine d’intérêt essentiel pour les efforts de cybersécurité.

En outre, La technologie blockchain offre une nouvelle approche de la défense contre les ransomwares. Sa nature décentralisée et l’utilisation de contrats intelligents pourraient révolutionner la manière dont nous prévenons la prolifération des ransomwares et répondons aux attaques, rendre les modifications de données non autorisées détectables et réversibles.

Enfin, Ransomware-as-a-Service (RAAS) a démocratisé les outils nécessaires pour mener des attaques de ransomware, conduisant à une augmentation potentielle des attaques de cybercriminels moins expérimentés. Ce changement souligne la nécessité d’une innovation continue dans les mécanismes de défense en matière de cybersécurité., y compris le déploiement de solutions de sécurité complètes comme SpyHunter, qui peut offrir une protection contre des menaces de ransomware aussi diverses.

Conclusion

En conclusion, Il est essentiel de comprendre l'évolution du paysage des ransomwares et l'impact des technologies émergentes sur sa défense.. En restant informé et préparé, les particuliers et les organisations peuvent mieux se protéger contre les menaces complexes posées par les ransomwares. Le rôle de SpyHunter dans ce paysage devient de plus en plus critique, offrant une protection adaptée pour répondre de front à ces nouveaux défis.

- Étape 1

- Étape 2

- Étape 3

- Étape 4

- Étape 5

Étape 1: Rechercher les Ransomware avec SpyHunter Anti-Malware outil

Suppression automatique des rançongiciels - Guide vidéo

Étape 2: Désinstallez Ransomware et les logiciels malveillants associés de Windows

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Étape 3: Nettoyer les registres, créé par Ransomware sur votre ordinateur.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par Ransomware il. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Avant de commencer "Étape 4", S'il vous plaît démarrer en mode normal, dans le cas où vous êtes actuellement en mode sans échec.

Cela vous permettra d'installer et utilisation SpyHunter 5 avec succès.

Étape 4: Démarrez votre PC en mode sans échec pour isoler et éliminer Ransomware

Étape 5: Essayez de restaurer des fichiers Chiffré par Ransomware.

Méthode 1: Utilisez STOP Decrypter par Emsisoft.

Toutes les variantes de ce ransomware peuvent être décryptées gratuitement, mais nous avons ajouté le décrypteur utilisé par des chercheurs qui est souvent mis à jour avec les variantes qui finissent par devenir décryptés. Vous pouvez essayer de décrypter vos fichiers en utilisant les instructions ci-dessous, mais si elles ne fonctionnent pas, puis, malheureusement, votre variante du virus ransomware n'est pas déchiffrable.

Suivez les instructions ci-dessous pour utiliser le décrypteur Emsisoft et décrypter vos fichiers gratuitement. Tu peux télécharger l'outil de décryptage Emsisoft liée ici puis suivez les étapes indiquées ci-dessous:

1 Clic-droit sur le décrypteur et cliquez sur Exécuter en tant qu'administrateur comme indiqué ci-dessous:

2. D'accord avec les termes de la licence:

3. Cliquer sur "Ajouter le dossier" puis ajoutez les dossiers où vous voulez que les fichiers décryptés comme indiqué ci-dessous:

4. Cliquer sur "Décrypter" et attendez que vos fichiers à décoder.

Note: Crédit pour le décrypteur va EMSISOFT chercheurs qui ont fait la percée avec ce virus.

Méthode 2: Utiliser un logiciel de récupération de données

infections Ransomware et Ransomware visent à chiffrer vos fichiers à l'aide d'un algorithme de chiffrement qui peut être très difficile à déchiffrer. Voilà pourquoi nous avons proposé une méthode de récupération de données qui peuvent vous aider à faire le tour de décryptage direct et essayer de restaurer vos fichiers. Gardez à l'esprit que cette méthode ne peut pas être 100% efficace, mais peut aussi vous aider un peu ou beaucoup dans différentes situations.

Cliquez simplement sur le lien et sur les menus du site en haut, choisir Récupération de données - Assistant de récupération de données pour Windows ou Mac (en fonction de votre système d'exploitation), puis téléchargez et exécutez l'outil.

Ransomware-FAQ

What is Ransomware Ransomware?

Le ransomware est un ransomware infection - les logiciels malveillants qui pénètrent silencieusement dans votre ordinateur et bloquent l'accès à l'ordinateur lui-même ou chiffrent vos fichiers.

De nombreux virus rançongiciels utilisent des algorithmes de cryptage sophistiqués pour rendre vos fichiers inaccessibles. Le but des infections par rançongiciels est d'exiger que vous payiez un paiement de rançon pour avoir accès à vos fichiers..

What Does Ransomware Ransomware Do?

Les ransomwares en général sont un logiciel malveillant qui est conçu pour bloquer l'accès à votre ordinateur ou à vos fichiers jusqu'à ce qu'une rançon soit payée.

Les virus Ransomware peuvent également endommager votre système, corrompre les données et supprimer des fichiers, entraînant la perte permanente de fichiers importants.

How Does Ransomware Infect?

De plusieurs façons: Ransomware Ransomware infecte les ordinateurs en étant envoyé par e-mails de phishing, contenant un virus attaché. Cette pièce jointe est généralement masquée comme un document important, comme une facture, un document bancaire ou encore un billet d'avion et cela semble très convaincant aux utilisateurs.

Another way you may become a victim of Ransomware is if you télécharger un faux installateur, crack ou correctif provenant d'un site Web de mauvaise réputation ou si vous cliquez sur un lien de virus. De nombreux utilisateurs signalent avoir contracté un ransomware en téléchargeant des torrents.

How to Open .Ransomware files?

Toi can't sans décrypteur. À ce point, la .Ransomware les fichiers sont crypté. Vous ne pouvez les ouvrir qu'une fois qu'ils ont été déchiffrés à l'aide d'une clé de déchiffrement spécifique à un algorithme particulier..

Que faire si un décrypteur ne fonctionne pas?

Ne panique pas, et sauvegarder les fichiers. Si un déchiffreur n'a pas déchiffré votre .Ransomware fichiers avec succès, alors ne désespérez pas, parce que ce virus est encore nouveau.

Puis-je restaurer ".Ransomware" dossiers?

Oui, parfois les fichiers peuvent être restaurés. Nous avons proposé plusieurs méthodes de récupération de fichiers cela pourrait fonctionner si vous souhaitez restaurer .Ransomware fichiers.

Ces méthodes ne sont en aucun cas 100% garanti que vous pourrez récupérer vos fichiers. Mais si vous avez une sauvegarde, vos chances de succès sont bien plus grandes.

How To Get Rid of Ransomware Virus?

Le moyen le plus sûr et le plus efficace pour supprimer cette infection par rançongiciel est d'utiliser un programme anti-malware professionnel.

Il recherchera et localisera le ransomware Ransomware, puis le supprimera sans causer de dommages supplémentaires à vos fichiers .Ransomware importants.

Puis-je signaler un ransomware aux autorités?

Au cas où votre ordinateur serait infecté par une infection ransomware, vous pouvez le signaler aux services de police locaux. Il peut aider les autorités du monde entier à suivre et à déterminer les auteurs du virus qui a infecté votre ordinateur.

Dessous, nous avons préparé une liste de sites Web gouvernementaux, où vous pouvez déposer un rapport au cas où vous seriez victime d'un cybercriminalité:

Autorités de cybersécurité, responsable de la gestion des rapports d'attaque de ransomware dans différentes régions du monde:

Allemagne - Portail officiel de la police allemande

États Unis - IC3 Centre de plaintes contre la criminalité sur Internet

Royaume-Uni - Action Fraud Police

France - Ministère de l'Intérieur

Italie - Police d'État

Espagne - Police nationale

Pays-Bas - Forces de l'ordre

Pologne - Police

le Portugal - Police judiciaire

Grèce - Unité de la cybercriminalité (Police hellénique)

Inde - Police de Mumbai - Cellule d'enquête sur la cybercriminalité

Australie - Australian High Tech Crime Center

Les rapports peuvent recevoir une réponse dans des délais différents, selon vos autorités locales.

Pouvez-vous empêcher les ransomwares de crypter vos fichiers?

Oui, vous pouvez empêcher les ransomwares. La meilleure façon de le faire est de vous assurer que votre système informatique est mis à jour avec les derniers correctifs de sécurité., utiliser un programme anti-malware réputé et pare-feu, sauvegardez fréquemment vos fichiers importants, et évitez de cliquer sur liens malveillants ou télécharger des fichiers inconnus.

Can Ransomware Ransomware Steal Your Data?

Oui, dans la plupart des cas, un rançongiciel va voler vos informations. It is a form of malware that steals data from a user's computer, le crypte, puis demande une rançon pour le décrypter.

Dans de nombreux cas,, la auteurs de logiciels malveillants ou les attaquants menaceront de supprimer les données ou le publier en ligne à moins que la rançon est payée.

Un ransomware peut-il infecter le WiFi?

Oui, un ransomware peut infecter les réseaux WiFi, car des acteurs malveillants peuvent l'utiliser pour prendre le contrôle du réseau, voler des données confidentielles, et verrouiller les utilisateurs. Si une attaque de ransomware réussit, cela pourrait entraîner une perte de service et/ou de données, et dans certains cas, pertes financières.

Dois-je payer un rançongiciel?

Aucun, vous ne devriez pas payer les extorqueurs de rançongiciels. Les payer ne fait qu'encourager les criminels et ne garantit pas que les fichiers ou les données seront restaurés. La meilleure approche consiste à disposer d'une sauvegarde sécurisée des données importantes et à être vigilant quant à la sécurité en premier lieu.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, les pirates peuvent toujours avoir accès à votre ordinateur, données, ou des fichiers et peut continuer à menacer de les exposer ou de les supprimer, ou même les utiliser pour commettre des cybercrimes. Dans certains cas,, ils peuvent même continuer à exiger des paiements de rançon supplémentaires.

Une attaque de ransomware peut-elle être détectée?

Oui, les rançongiciels peuvent être détectés. Logiciel anti-malware et autres outils de sécurité avancés peut détecter les ransomwares et alerter l'utilisateur quand il est présent sur une machine.

Il est important de se tenir au courant des dernières mesures de sécurité et de maintenir les logiciels de sécurité à jour pour s'assurer que les ransomwares peuvent être détectés et empêchés..

Les criminels du ransomware se font-ils prendre?

Oui, les criminels rançongiciels se font prendre. Les organismes d'application de la loi, comme le FBI, Interpol et d'autres ont réussi à traquer et à poursuivre les criminels de ransomware aux États-Unis et dans d'autres pays.. Alors que les menaces de rançongiciels continuent d'augmenter, il en va de même pour l'activité d'application.

À propos de la recherche sur les ransomwares

Le contenu que nous publions sur SensorsTechForum.com, ce guide de suppression de Ransomware inclus, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à supprimer les logiciels malveillants spécifiques et à restaurer vos fichiers cryptés.

Comment avons-nous mené la recherche sur ce ransomware?

Notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, et en tant que tel, nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants et de ransomwares.

En outre, la recherche derrière la menace Ransomware ransomware est soutenue par VirusTotal et l' projet NoMoreRansom.

Pour mieux comprendre la menace des ransomwares, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.

En tant que site dédié à fournir des instructions de suppression gratuites pour les ransomwares et les malwares depuis 2014, La recommandation de SensorsTechForum est de ne prêter attention qu'aux sources fiables.

Comment reconnaître des sources fiables:

- Vérifiez toujours "À propos de nous" page web.

- Profil du créateur de contenu.

- Assurez-vous que de vraies personnes sont derrière le site et non de faux noms et profils.

- Vérifiez Facebook, Profils personnels LinkedIn et Twitter.