Qu'est-ce qu'un logiciel malveillant?

Malware, un terme qui émerge de la combinaison de « malveillant’ et "logiciel", représente un large éventail de cybermenaces conçues pour endommager ou exploiter les ordinateurs et les réseaux.

Compte tenu de sa nature, les logiciels malveillants pose un défi important à la sécurité digitalaxale, affectant les individus et les organisations. Reconnaître un malware signifie comprendre qu'il n'en s'agit pas d'un mais de nombreux types de menaces, chacun avec sa propre méthode d'invasion et d'infliction de dégâts.

Détails rapides

| Nom | Malware |

| Type | Malware (Virus informatique, Troyen, Ransomware, Adware) |

| Temps de retrait | Autour 15 Quelques minutes pour analyser le système et détecter toute menace |

| Outil de suppression |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

Types de logiciels malveillants modernes

Aujourd'hui, les logiciels malveillants incarnent l’une des cybermenaces les plus importantes. Des simples virus des débuts de l’ère numérique aux attaques de ransomware complexes que nous voyons aujourd'hui, les logiciels malveillants ont évolué. Il exploite désormais des techniques sophistiquées pour infiltrer les systèmes, souvent à l'insu de l'utilisateur. Cette évolution a été motivée par l'expansion de l'ère numérique, où la prolifération des appareils IoT, Cloud computing, et une présence en ligne toujours croissante ont fourni un terrain fertile aux cybercriminels.

La définition moderne d’un malware s’étend au-delà d’un simple logiciel malveillant. Il inclut désormais une variété de menaces comme les virus, vers, virus de Troie, les logiciels espions, adware, et ransomware. Chaque variante a une méthode d'attaque unique. Par exemple, les virus s'attachent pour nettoyer les fichiers sur les systèmes corrompus, tandis que le ransomware verrouille ou crypte les fichiers, exigeant une rançon pour leur libération. Les logiciels espions surveillent secrètement les actions des utilisateurs pour collecter des informations sensibles, mettant en valeur la diversité dans la manière dont ces menaces opèrent.

Malgré la nature variée des logiciels malveillants, ses objectifs finaux restent cohérents: voler, endommager, ou pour perturber. Les cybercriminels déploient des logiciels malveillants via des méthodes astucieuses telles que les pièces jointes aux e-mails, liens frauduleux, ou via des sites Web compromis. Une fois à l'intérieur d'un système, les logiciels malveillants peuvent exécuter leurs processus malveillants, du vol discret de données au détournement ouvert des ressources système. Les enjeux sont importants dans la lutte contre les malwares, car le potentiel de préjudice va du vol de données personnelles à la paralysie des grandes organisations’ opérations.

Combattre cette menace nécessite plus qu’une simple sensibilisation; cela nécessite l'utilisation de solutions de sécurité sophistiquées comme SpyHunter. SpyHunter est conçu pour offrir une protection contre la pléthore de variantes de logiciels malveillants qui se cachent dans l'ombre numérique..

Comment les différents types de logiciels malveillants peuvent affecter votre ordinateur et votre confidentialité

Les logiciels malveillants englobent diverses formes de logiciels nuisibles conçus pour s'infiltrer, dommage, ou désactiver les ordinateurs et les systèmes informatiques. Son impact sur votre ordinateur et votre vie privée peut aller de légèrement ennuyeux à catastrophiquement destructeur.. Comprendre ces impacts est crucial pour reconnaître l’importance de mesures proactives en matière de cybersécurité.

Les impacts immédiats des infections par logiciels malveillants

Au moment où un malware s’introduit sur votre appareil, il commence sa tâche, qui peut varier en fonction de son type et des intentions de ses créateurs. Voici les impacts immédiats courants:

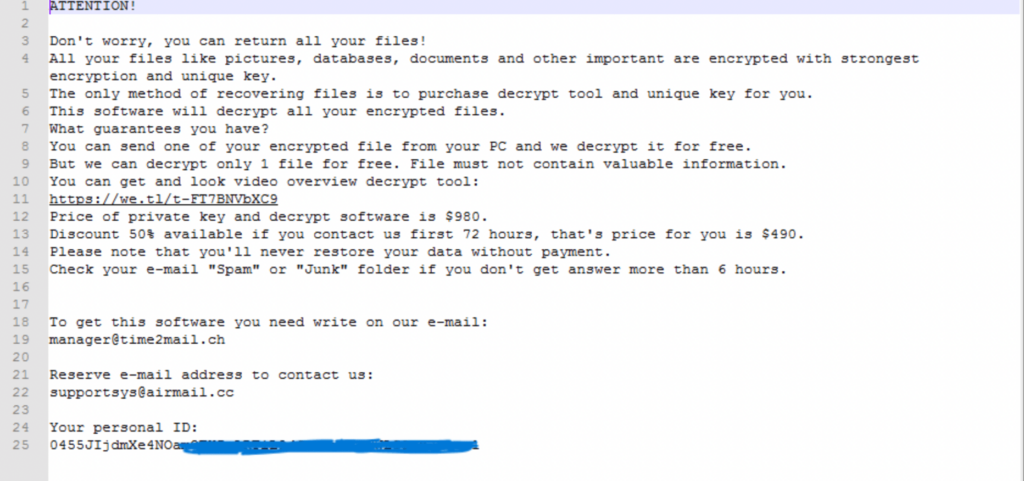

- Perte de données: Les logiciels malveillants tels que les ransomwares peuvent vous empêcher d'accéder à vos propres fichiers ou même les effacer complètement., entraînant une perte de données importante.

- Diminution des performances: De nombreux types de logiciels malveillants consomment des ressources système, entraînant des ralentissements notables des performances et de la réactivité de votre appareil.

- L'accès non autorisé: Certaines variantes de logiciels malveillants servent de passerelle pour les cybercriminels, leur accorder un accès non autorisé à votre ordinateur et à vos informations personnelles.

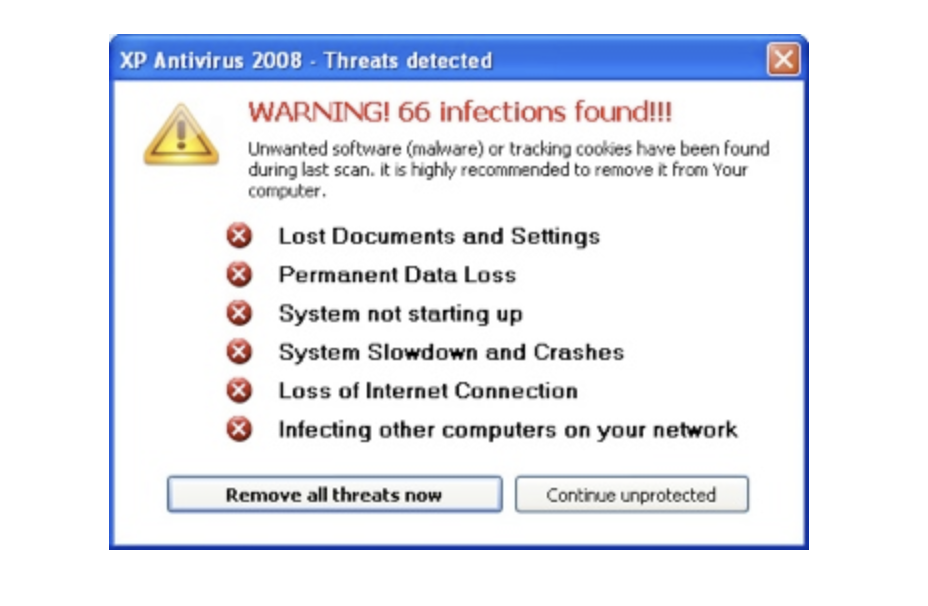

- Pop-ups publicitaires et redirections: Les logiciels publicitaires peuvent inonder votre ordinateur de publicités indésirables, entraver considérablement votre expérience de navigation.

Ces impacts immédiats perturbent non seulement les activités quotidiennes, mais exposent également les utilisateurs à des risques de sécurité supplémentaires..

Conséquences à long terme de l'ignorance des logiciels malveillants

Ne pas traiter rapidement les infections par des logiciels malveillants peut entraîner des conséquences à long terme qui vont bien au-delà des inconvénients initiaux.:

- Grave violation de données: Heures supplémentaires, les logiciels malveillants peuvent voler des informations plus sensibles, menant à l’usurpation d’identité et à la fraude financière qui peuvent ternir votre réputation et avoir des répercussions financières durables.

- Informations personnelles et professionnelles compromises: Les logiciels malveillants peuvent accéder aux e-mails personnels, documents, et même des informations liées au travail qui pourraient être exploitées à des fins d'espionnage ou de chantage.

- Instabilité du système: L'activité continue des logiciels malveillants peut entraîner une instabilité du système, accidents fréquents, et éventuelle panne matérielle, nécessitant des réparations ou des remplacements coûteux.

- Propagation du réseau: Certains types de logiciels malveillants, comme des vers, sont conçus pour se propager sur les réseaux, potentiellement compromettre non seulement votre propre appareil mais aussi ceux de votre famille, copains, ou collègues.

Les conséquences à long terme soulignent l’importance de mesures non seulement réactives mais aussi proactives pour se prémunir contre les logiciels malveillants.. L'utilisation de solutions de sécurité complètes comme SpyHunter peut offrir une protection significative. SpyHunter surveille et supprime activement les logiciels malveillants, protégeant à la fois les performances de votre ordinateur et votre vie privée contre la menace omniprésente des logiciels malveillants.

Faire face aux impacts immédiats et prévenir les conséquences à long terme des infections par des logiciels malveillants nécessitent un mélange de vigilance, éducation, et les bons outils. En comprenant les risques et en mettant en œuvre des mesures de sécurité, les individus et les organisations peuvent réduire considérablement leur exposition aux effets néfastes des logiciels malveillants.

Types de logiciels malveillants que vous devez connaître

Les logiciels malveillants englobent une variété de cybermenaces, notamment les virus, vers, les logiciels espions, et de plus. Chaque type a des caractéristiques et des impacts uniques sur les appareils infectés. Comprendre ces différences est crucial pour protéger votre espace numérique.

Même si tous les logiciels malveillants sont conçus pour nuire et perturber, la manière dont ils s’infiltrent et endommagent les systèmes peut varier considérablement. Explorons certains des types les plus courants et les plus menaçants.

Virus: La forme la plus ancienne de malware

Les virus sont connus pour leur capacité à s'attacher à des programmes légitimes et à se répliquer.. Ils se propagent en exécutant des logiciels infectés, corrompant souvent des fichiers ou des systèmes dans le processus. Malgré les progrès en matière de sécurité, les virus restent une menace persistante en raison de leur complexité évolutive.

Vers: Menaces auto-réplicatives

Les vers se propagent sur les réseaux sans avoir besoin d'un fichier hôte, exploiter les vulnérabilités pour infecter les appareils. Leur nature auto-réplicatrice leur permet de se propager rapidement, causant des dommages étendus aux réseaux et aux appareils. La clé pour lutter contre les vers consiste à maintenir des systèmes à jour et à utiliser un logiciel de sécurité fiable comme SpyHunter pour détecter et supprimer ces menaces..

Spyware: Surveiller silencieusement vos activités

Les logiciels espions fonctionnent secrètement, collecter des données à l'insu de l'utilisateur. Des frappes au clavier aux habitudes de navigation, il peut exposer des informations personnelles et financières sensibles aux cybercriminels. Des analyses régulières du système avec des solutions de sécurité fiables sont essentielles pour identifier et supprimer les logiciels espions..

Ransomware: Le système croissant d’extorsion en ligne

Un ransomware verrouille ou chiffre les victimes’ fichiers, exigeant le paiement de leur libération. C’est devenu une menace importante pour les individus et les organisations, soulignant la nécessité de stratégies de sauvegarde robustes et l'utilisation de logiciels de sécurité comme SpyHunter pour une détection et une prévention précoces.

Adware: Désagrément ou menace?

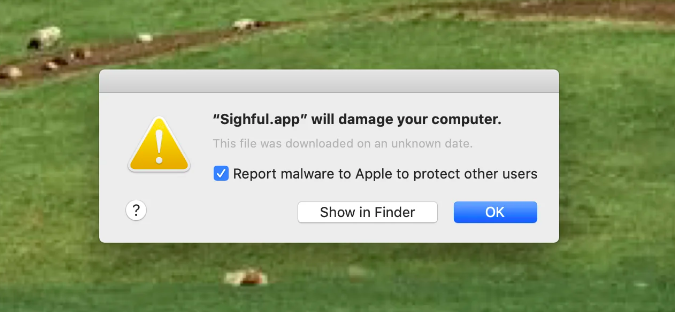

Les logiciels publicitaires peuvent sembler moins dangereux car ils se contentent souvent d'afficher des publicités indésirables.. Cependant, il peut ralentir les systèmes et parfois servir de passerelle pour davantage de logiciels malveillants. S'assurer que les paramètres de sécurité de votre ordinateur sont solides peut aider à atténuer les risques posés par les logiciels publicitaires..

Les chevaux de Troie: Les tueurs trompeurs

Les chevaux de Troie se déguisent en logiciels légitimes pour infiltrer les appareils. Une fois à l'intérieur, ils peuvent exécuter des actions malveillantes, du vol de données à l'installation d'autres logiciels malveillants. La vigilance lors du téléchargement de logiciels provenant uniquement de sources fiables et l'utilisation d'outils de sécurité complets constituent des défenses essentielles contre les chevaux de Troie..

Rootkits: Menaces profondément cachées

Les rootkits s'intègrent profondément dans le système d'exploitation d'un ordinateur, donner aux attaquants le contrôle de l'appareil concerné sans détection. La détection et la suppression des rootkits nécessitent des outils spécialisés et une compréhension approfondie du fonctionnement du système. Utiliser une solution de sécurité comme SpyHunter, connu pour ses capacités de détection de rootkits, est conseillé pour faire face à ces menaces sophistiquées.

Comprendre les caractéristiques et les comportements de ces types de logiciels malveillants est la première étape vers la sécurisation de vos appareils. Mises à jour régulières, comportement prudent en ligne, et une solution de sécurité fiable comme SpyHunter constituent votre meilleure défense contre les diverses menaces posées par les logiciels malveillants dans l'environnement numérique d'aujourd'hui..

Signes que votre appareil peut être infecté par un logiciel malveillant

Reconnaître les premiers signes d'une infection par un logiciel malveillant peut vous éviter d'éventuelles pertes de données et atteintes à la vie privée.. Lorsqu’un malware s’infiltre dans votre appareil, cela peut se manifester à travers divers indicateurs. Prêter attention à ces signes garantit que vous pouvez agir en temps opportun, potentiellement en employant des solutions comme SpyHunter pour la détection et la suppression des logiciels malveillants.

Activités inhabituelles qui signalent une infection par un logiciel malveillant

Les infections par logiciels malveillants se révèlent souvent par un comportement étrange ou inattendu de l'appareil.. Être attentif à ces symptômes peut être votre première ligne de défense contre d’autres dommages.

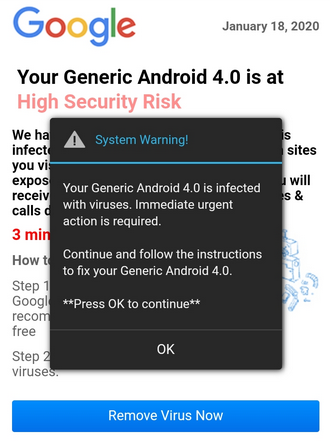

Annonces inattendues et pop-ups

L'un des signes les plus flagrants d'une infection par un logiciel malveillant est l'apparition soudaine de publicités et de fenêtres pop-up., surtout ceux qui apparaissent sans interagir avec un navigateur Web. Ces intrusions indésirables peuvent non seulement perturber votre expérience informatique, mais également présenter un risque d'infections supplémentaires par des logiciels malveillants si vous cliquez dessus.. Des fenêtres pop-up aléatoires ou inappropriées peuvent indiquer un logiciel publicitaire, un type de malware conçu pour afficher ou télécharger du contenu publicitaire sans votre consentement.

Ralentissements et crashs importants

Si votre ordinateur ou appareil connaît des ralentissements hors du commun, ou si les applications plantent plus fréquemment sans raison claire, cela pourrait être un symptôme de malware. Les logiciels malveillants peuvent consommer les ressources de votre appareil, conduisant à des performances lentes et à une instabilité du système. Ce ralentissement est particulièrement visible si l'appareil fonctionnait auparavant à une vitesse optimale et commence soudainement à prendre du retard ou à planter pendant les opérations normales.. Tâches de routine telles que l'ouverture de fichiers, naviguer sur Internet, ou le démarrage de votre appareil devient ardu et prend du temps.

Activité suspecte du disque dur

Une quantité inhabituelle d'activité du disque dur, comme fréquent, des vrombissements inexplicables ou le voyant du disque dur clignote excessivement lorsque l'appareil n'est pas utilisé pour des tâches gourmandes en données, peut suggérer une infection par un logiciel malveillant. Ce comportement pourrait indiquer que le logiciel malveillant exécute activement des tâches en arrière-plan., modifier, cryptage, ou transmettre des données à votre insu. Dans de tels cas,, il est essentiel d'analyser votre système avec un outil de sécurité fiable comme SpyHunter pour identifier et éliminer la menace de malware.

Être vigilant à l'égard de ces signes et prendre des mesures immédiates peut empêcher l'escalade des menaces de logiciels malveillants.. Utiliser des outils de sécurité avancés qui offrent une protection en temps réel, comme SpyHunter, est une étape proactive vers la protection de votre appareil contre les types de logiciels malveillants sophistiqués qui prévalent aujourd'hui.

Le parcours des logiciels malveillants: Comment il trouve son chemin vers votre appareil

Tous les jours, d'innombrables appareils risquent d'être infectés par des logiciels malveillants, communément appelé malware. Comprendre comment les logiciels malveillants pénètrent dans les systèmes est crucial pour protéger votre vie numérique. Ce voyage dans votre appareil commence généralement par des interactions apparemment inoffensives qui cachent un objectif plus sombre..

Techniques courantes utilisées par les pirates pour déployer des logiciels malveillants

Pour protéger vos appareils, il est important de connaître les techniques courantes utilisées par les pirates pour déployer des logiciels malveillants. La sensibilisation est le premier pas vers la protection.

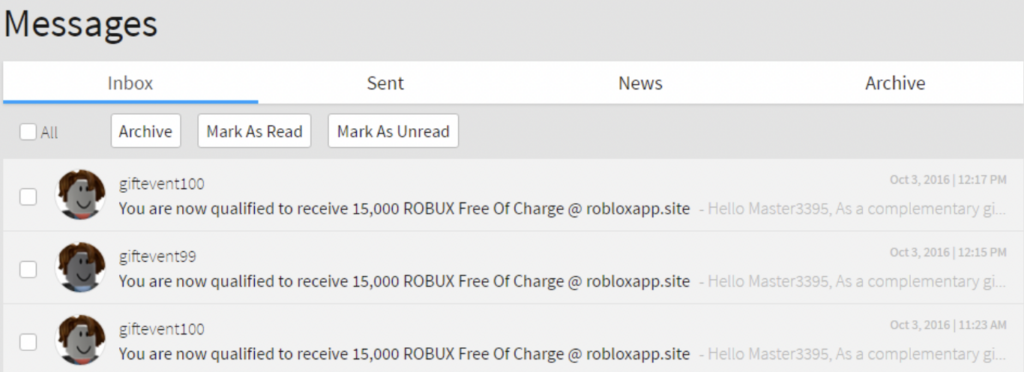

Les attaques de phishing: L'attrait des e-mails trompeurs

attaques de phishing sont une méthode largement utilisée par les cybercriminels pour propager des logiciels malveillants. Ces e-mails trompeurs se font passer pour des correspondances légitimes provenant d'entités de confiance, inciter les destinataires à ouvrir des pièces jointes nuisibles ou à cliquer sur des liens malveillants. La simplicité de cette tactique, combiné avec le déguisement sophistiqué, le rend dangereusement efficace. Pour ceux qui se demandent comment repousser ces attaques, la réponse réside dans la vigilance et l'utilisation de logiciels de sécurité réputés, comme SpyHunter, qui peut détecter et atténuer les menaces cachées dans les e-mails.

malvertising: Quand les publicités deviennent malveillantes

Un autre véhicule inattendu pour les logiciels malveillants est malvertising, un mélange de malware et de publicité. Ici, les contrevenants exploitent les réseaux publicitaires en ligne pour injecter des publicités malveillantes sur des sites Web légitimes. Les utilisateurs peu méfiants qui cliquent sur ces publicités peuvent télécharger par inadvertance des logiciels malveillants sur leurs appareils.. Pour vous protéger contre de telles menaces, vous devez maintenir votre navigateur et ses extensions à jour et utiliser des solutions de sécurité robustes capables de bloquer les publicités et les sites Web malveillants., gardant ainsi votre navigation en sécurité.

Drive-by Téléchargements: Charges indésirables pendant la navigation

Drive-by downloads se produire lors de la visite d’un site Web entraîne le téléchargement automatique de logiciels malveillants, sans aucune interaction de la part de l'utilisateur en dehors de la navigation vers la page infectée. Les attaquants exploitent les failles de sécurité des navigateurs, plugins, et un logiciel pour exécuter ces téléchargements, il est donc essentiel de maintenir tous les logiciels avec les derniers correctifs de sécurité. Mettre en œuvre une stratégie de défense à plusieurs niveaux qui inclut l'utilisation d'outils de sécurité complets, comme SpyHunter, peut réduire considérablement le risque de telles infections furtives en fournissant une protection en temps réel contre les menaces émergentes.

Outils et techniques pour détecter les logiciels malveillants

L’identification des malwares nécessite un œil vigilant et les bons outils à votre disposition. Les solutions anti-malware jouent un rôle crucial dans la détection et la neutralisation des menaces avant qu'elles ne s'aggravent.. Ces solutions doivent être mises à jour régulièrement pour reconnaître les dernières signatures de logiciels malveillants et utiliser une analyse heuristique pour détecter les nouvelles menaces.. En outre, comprendre les indicateurs courants d’une infection par un logiciel malveillant – comme les ralentissements du système, pop-ups inattendus, et les modifications non autorisées des paramètres du système peuvent déclencher une enquête en temps opportun.

- Assurez des analyses régulières du système avec un logiciel anti-programme malveillant mis à jour pour détecter rapidement les menaces..

- Former les employés aux meilleures pratiques en matière de cybersécurité et à l'importance de signaler immédiatement toute activité suspecte.

- Utiliser des outils de surveillance du réseau pour détecter les modèles de trafic inhabituels ou les transferts de données non autorisés.

- Gardez tous les logiciels et systèmes d'exploitation à jour pour minimiser les vulnérabilités pouvant être exploitées par des logiciels malveillants..

- Mettez en œuvre des contrôles d’accès stricts et utilisez l’authentification multifacteur (MFA) pour réduire le risque de compromission.

Utilisation de SpyHunter pour une analyse et une suppression complètes des logiciels malveillants

Lorsqu'il s'agit de détection et d'éradication complètes des types de logiciels malveillants, SpyHunter fournit une solution robuste adaptée aux complexités des logiciels malveillants modernes. Son moteur d'analyse avancé est conçu pour identifier et supprimer les infections par des logiciels malveillants., y compris ceux qui sont profondément ancrés dans le système. Les mises à jour régulières de SpyHunter garantissent son efficacité contre les menaces actuelles et émergentes.

- SpyHunter offre une détection et une suppression simplifiées des logiciels malveillants, offrir une tranquillité d'esprit aux utilisateurs à différents niveaux d'expérience.

- Son interface conviviale permet une navigation et une exécution rapides des analyses de logiciels malveillants, le rendre accessible à tous.

- Le Spyware HelpDesk intégré offre une assistance personnalisée, démontrant un engagement à résoudre les problèmes complexes de logiciels malveillants.

- Des techniques heuristiques avancées permettent à SpyHunter de détecter de nouvelles variantes de logiciels malveillants en fonction de leur comportement et de leurs caractéristiques..

En intégrant des outils comme SpyHunter dans votre stratégie de défense contre les logiciels malveillants, vous pouvez garantir un niveau de protection plus élevé contre un paysage de menaces numériques en constante évolution. Il est essentiel de compléter ces solutions techniques par des politiques de cybersécurité solides et une formation continue pour créer une défense complète contre les logiciels malveillants..

Prévenir les attaques de logiciels malveillants

Aujourd'hui, la menace des logiciels malveillants est plus répandue que jamais, il est donc crucial pour les individus et les organisations de renforcer leurs défenses en matière de cybersécurité. Ce guide vous guidera à travers les étapes pratiques pour atténuer le risque d'infection par des logiciels malveillants., améliorer votre posture de cybersécurité.

Conseils essentiels pour améliorer votre posture de cybersécurité

Pour vous protéger efficacement, vous et votre organisation, contre la myriade de cybermenaces, il est essentiel d'adopter une stratégie globale de cybersécurité. Les conseils suivants constituent la pierre angulaire de la création d'une défense robuste contre les logiciels malveillants..

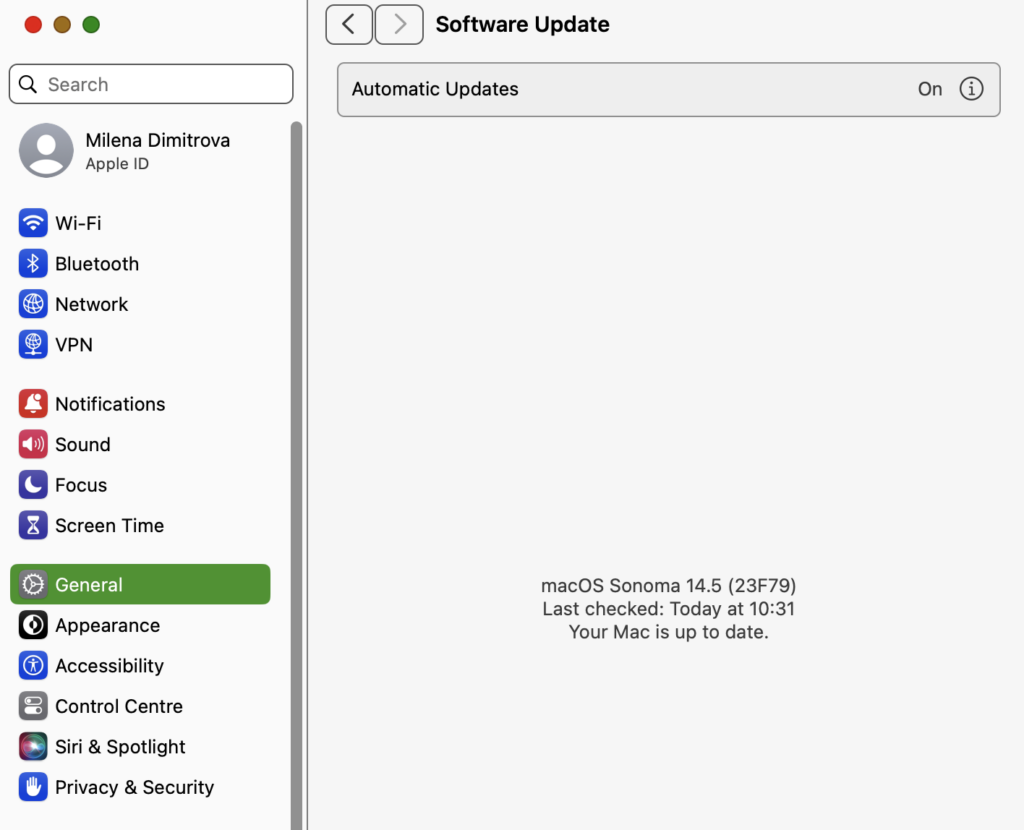

Mettre à jour régulièrement: Le bouclier contre les vulnérabilités

L'une des mesures les plus simples mais aussi les plus efficaces pour se protéger contre les différents types de logiciels malveillants consiste à maintenir tous les logiciels et systèmes d'exploitation à jour.. Les développeurs de logiciels publient régulièrement des mises à jour qui corrigent les bugs et les vulnérabilités que les cybercriminels exploitent pour lancer des attaques de logiciels malveillants.. Assurez-vous que les mises à jour automatiques sont activées sur vos appareils pour maintenir le plus haut niveau de sécurité sans avoir à vous rappeler de vérifier manuellement les mises à jour..

Adopter des habitudes de navigation sûres

Des habitudes de navigation sécurisées constituent votre première ligne de défense dans la prévention des infections par des logiciels malveillants.. Évitez de visiter des sites Web connus pour distribuer du contenu piraté ou ceux qui vous bombardent de publicités pop-up, car ceux-ci sont souvent mêlés à des logiciels malveillants. En outre, utiliser des outils qui bloquent les pop-ups et les logiciels publicitaires, améliorer votre expérience de navigation tout en réduisant le risque de téléchargements accidentels de logiciels malveillants. Rappelez-vous, si un site Web semble suspect ou propose des offres qui semblent trop belles pour être vraies, il est préférable de faire preuve de prudence et de s'éloigner.

Sécurité des e-mails: Éviter les pièges du phishing

Les escroqueries par phishing, où les cybercriminels usurpent l'identité d'entités légitimes pour vous inciter à divulguer des informations sensibles ou à télécharger des logiciels malveillants, sont endémiques.

Soyez prudent avec les e-mails, en particulier ceux qui appellent à une action immédiate ou contiennent des pièces jointes inattendues. Vérifiez la légitimité de l'expéditeur en comparant son adresse e-mail aux adresses connues de l'entité qu'il prétend représenter.. En cas de doute, contacter directement l'entité en utilisant les coordonnées officielles plutôt que les liens ou les numéros fournis dans l'e-mail suspect. La fonction d'analyse des e-mails de SpyHunter peut être un allié efficace, identifier et isoler les menaces potentielles cachées dans les pièces jointes ou les liens des e-mails, ajouter une couche de sécurité supplémentaire à vos communications numériques.

La mise en œuvre de ces stratégies améliorera considérablement votre posture de cybersécurité, réduire la probabilité d'être victime d'attaques de logiciels malveillants. Il est essentiel de rester informé des dernières cybermenaces et de continuer à vous former, vous et votre équipe, sur les pratiques en ligne sécurisées..

Comprendre l'impact des logiciels malveillants sur les appareils mobiles

Malware, abréviation de logiciel malveillant, représente une menace importante pour les appareils mobiles, y compris les smartphones et les tablettes. Les appareils mobiles font désormais partie intégrante de notre vie quotidienne, ils sont devenus des cibles privilégiées pour les pirates informatiques cherchant à exploiter des informations personnelles ou à perturber les opérations..

Les logiciels malveillants peuvent affecter les appareils de différentes manières, du vol d'informations sensibles à l'affichage de publicités indésirables. L’impact des logiciels malveillants va au-delà des inconvénients individuels; cela pose de sérieux risques de sécurité pouvant entraîner des pertes financières et des données compromises.

Les smartphones sont-ils exposés à des attaques de logiciels malveillants?

Oui, les smartphones sont exposés à des attaques de logiciels malveillants et, à certains égards, peut être plus vulnérable que les ordinateurs. Les appareils mobiles sont toujours allumés et souvent connectés à Internet, offrant une opportunité constante aux pirates. appareils Android, en particulier, sont une cible populaire en raison de la nature ouverte de leur système d'exploitation et de la possibilité d'installer des applications à partir de sources tierces..

Cependant, même iOS les appareils ne sont pas à l’abri, surtout quand je suis jailbreaké, qui supprime les barrières de protection mises en place par Pomme.

Les signes indiquant qu'un smartphone a été infecté par un logiciel malveillant incluent une baisse soudaine de la durée de vie de la batterie., utilisation accrue des données, publicités ou pop-ups inattendus, et activité inhabituelle, tels que les appels ou les messages envoyés sans le consentement de l'utilisateur. Ces symptômes peuvent perturber l'expérience utilisateur et, de manière plus critique, indiquer que les informations personnelles sont en danger.

En fin de compte, Comprendre la menace des logiciels malveillants et prendre des mesures proactives pour protéger votre appareil mobile est essentiel dans le monde connecté d'aujourd'hui.. En reconnaissant les signes d'un appareil compromis et en employant des mesures de protection, comme utiliser SpyHunter, les utilisateurs peuvent réduire considérablement le risque d’être victime d’attaques de logiciels malveillants.

Évolution des types de logiciels malveillants: Un regard sur ses origines et ses tendances futures

Le parcours depuis l’apparition initiale des logiciels malveillants jusqu’à leur état actuel reflète une évolution sophistiquée, mettant en évidence une bataille continue entre les mesures de cybersécurité et les acteurs de la menace. L’origine des logiciels malveillants remonte aux débuts de l’informatique, avec des cas comme le virus Creeper dans 1971, laquelle, bien que relativement inoffensif, a marqué le début de ce qui allait devenir un défi mondial.

Depuis, les logiciels malveillants se sont énormément diversifiés, avec des variantes telles que des virus, vers, ransomware, et les logiciels espions font désormais partie du lexique de la cybersécurité. Cette évolution a été largement motivée par l’expansion du paysage numérique, offrant à la fois de nouvelles opportunités et des vulnérabilités.

La bataille continue contre les cybermenaces

Cette bataille continue ne consiste pas seulement à développer des technologies défensives plus avancées, mais également à favoriser une culture de sensibilisation à la sécurité parmi les utilisateurs.. Phishing, l'un des vecteurs d'attaque les plus courants, exploite les vulnérabilités humaines, illustrant que l’aspect humain est aussi crucial à aborder que l’aspect technologique.

L’avenir de cette bataille implique probablement une combinaison de défenses automatisées alimentées par l’IA et l’apprentissage automatique., parallèlement à une formation continue sur les bonnes pratiques en matière de cybersécurité pour les utilisateurs. À mesure que les logiciels malveillants deviennent plus sophistiqués, tirer parti de tout, de l'intelligence artificielle à chaîne de bloc, les réponses à ces menaces doivent évoluer de la même manière.

Adopter un état d’esprit axé sur la sécurité, adopter un modèle de confiance zéro, et veiller à ce que les systèmes soient régulièrement mis à jour et corrigés seront les principes clés de cette bataille en cours.. Significativement, des outils capables de s'adapter et de répondre aux nouvelles menaces en temps réel, comme SpyHunter, sera essentiel pour fournir aux utilisateurs et aux organisations les moyens de se protéger contre l'évolution incessante des logiciels malveillants..

En fin de compte, alors que nous regardons vers l'avenir, il est clair que la lutte contre les logiciels malveillants est un défi dynamique et persistant. Rester informé des dernières menaces et maintenir des mesures de sécurité robustes sont essentiels pour les individus et les organisations afin d'atténuer les risques posés par ce paysage de menaces en constante évolution..

L'importance de mettre régulièrement à jour vos outils de protection contre les logiciels malveillants

À l’ère du numérique, le paysage des menaces est en constante évolution. Les créateurs de logiciels malveillants développent régulièrement de nouvelles stratégies et technologies pour pirater les systèmes de sécurité.. Ce rythme incessant signifie que les outils de protection contre les logiciels malveillants doivent également évoluer pour rester efficaces..

L’importance de maintenir ces outils à jour ne peut être surestimée. Des mises à jour régulières garantissent que votre logiciel dispose des défenses les plus récentes contre les dernières menaces. Tout comme un vaccin doit être mis à jour pour lutter contre les nouvelles souches d'un virus, votre protection contre les logiciels malveillants doit également s'adapter aux menaces les plus récentes.

Pourquoi rester à jour est crucial pour votre sécurité numérique

Votre sécurité numérique dépend de la puissance de vos outils de protection contre les logiciels malveillants. Ces mises à jour remplissent plusieurs fonctions critiques pour votre stratégie de cybersécurité. Première, ils corrigent les vulnérabilités du logiciel que les pirates pourraient exploiter.

Tous les jours, des vulnérabilités se trouvent même dans les systèmes les plus fiables. La mise à jour de votre logiciel comble ces lacunes et rend plus difficile l'infiltration de vos systèmes par des attaquants.. Deuxième, les mises à jour améliorent la capacité du logiciel à détecter et neutraliser les nouveaux logiciels malveillants. Les logiciels malveillants évoluent rapidement, et les défenses d'hier pourraient ne pas reconnaître les menaces d'aujourd'hui. Enfin, rester à jour peut améliorer l’efficacité et la stabilité de vos outils de protection, s'assurer qu'ils fonctionnent bien et ne deviennent pas un obstacle à vos activités quotidiennes.

Considérant l’importance de garder votre logiciel à jour, il est clair pourquoi le choix d'une solution anti-malware fiable et fiable comme SpyHunter est essentiel. SpyHunter met fréquemment à jour ses définitions et ses algorithmes pour garder une longueur d'avance sur les menaces, ce qui en fait un outil puissant dans l'arsenal contre les logiciels malveillants.

Sa facilité d'utilisation permet de gérer facilement les mises à jour, vous garantissant d'être toujours protégé grâce aux dernières avancées en matière de défense contre les logiciels malveillants sans avoir besoin de devenir un expert en cybersécurité. Adopter un outil aussi efficace offre une tranquillité d'esprit, savoir que votre vie numérique est protégée contre les menaces émergentes.

En fin de compte, l'objectif est de maintenir un environnement numérique sécurisé dans lequel vous pouvez mener vos activités sans crainte de compromis. En mettant régulièrement à jour vos outils de protection contre les logiciels malveillants, vous faites un pas proactif vers cet objectif. Il s'agit d'un moyen simple mais extrêmement efficace d'assurer votre sécurité numérique dans un paysage de menaces en constante évolution..

Conclure: Garder une longueur d'avance sur l'évolution des types de logiciels malveillants

Protection contre les logiciels malveillants ce n'est pas uniquement la responsabilité des logiciels de sécurité – c'est un effort de collaboration qui implique l'éducation, vigilance, et l'application intelligente de la technologie.

D'abord, l'épine dorsale de toute stratégie de défense robuste contre les logiciels malveillants réside dans l'adoption d'outils de protection. Les solutions logicielles comme SpyHunter sont essentielles à cet égard. Ils offrent non seulement une protection en temps réel contre un large éventail de menaces de logiciels malveillants, mais offrent également des fonctionnalités spécialement conçues pour identifier et neutraliser de manière proactive les vulnérabilités potentielles avant qu'elles ne puissent être exploitées par des acteurs malveillants..

Cependant, la technologie à elle seule ne peut garantir la sécurité. Les actions humaines jouent un rôle important en permettant ou en empêchant les infections par des logiciels malveillants. C'est ici que le concept de vigilance et d'éducation des utilisateurs devient indispensable. En favorisant un environnement dans lequel chaque utilisateur est conscient des signes de logiciels malveillants, comprend les risques associés à un comportement imprudent en ligne, et sait utiliser efficacement les logiciels de protection, les chances d'être victime d'attaques de logiciels malveillants peuvent être considérablement réduites.

Pour incarner cette démarche volontariste, les organisations et les individus doivent se concentrer sur les domaines suivants:

- Mettre régulièrement à jour et corriger les systèmes: Assurez-vous que tous les logiciels, en particulier les systèmes d'exploitation et les programmes antivirus, sont tenir à jour. Les correctifs contiennent souvent des correctifs pour les failles de sécurité qui pourraient être exploitées par des logiciels malveillants..

- Employer fort, Mots de passe uniques: Les mots de passe simples ou réutilisés peuvent facilement être déchiffrés par les pirates, leur accorder l’accès à des informations personnelles ou sensibles. Utiliser complexe, mots de passe uniques pour différents comptes, et envisagez d'utiliser un gestionnaire de mots de passe pour les suivre.

- Utiliser la formation de sensibilisation à la sécurité: pour les organisations, mettre en œuvre des sessions de formation régulières pour sensibiliser les employés aux dernières techniques de phishing et des techniques d'ingénierie sociale peut renforcer l’élément humain de la cybersécurité.

- Adoptez une approche Zero Trust: Ne présumez jamais que votre réseau est entièrement sécurisé. Limiter les privilèges d'accès en fonction des utilisateurs’ rôles, vérifier rigoureusement les identités, et surveiller les activités du réseau pour détecter tout signe de comportement suspect.

En conclusion, alors que la lutte contre les différents types de logiciels malveillants peut sembler intimidante, s'équiper des bons outils comme SpyHunter, couplé à une approche vigilante et éclairée du comportement en ligne, peut considérablement améliorer vos défenses. Rappelez-vous, dans le paysage de la cybersécurité, connaissance, et la préparation sont toutes deux aussi précieuses que n'importe quelle solution logicielle. En restant informé et prudent, nous pouvons collectivement avoir une meilleure chance contre la menace en constante évolution des logiciels malveillants.

bel article, Merci! puis-je vous citer dans mon journal scolaire?

Dans des moments comme ceux-ci, il est extrêmement injuste que les utilisateurs d'ordinateurs soient constamment bombardés d'autant de menaces en ligne! merci pour la lecture instructive!