Un nouveau cadre APT très sophistiqué utilisé à des fins d'espionnage a été récemment mis à jour par des chercheurs de sécurité. Le cadre malveillant a été en service pendant au moins 5 années, mais il est la première fois qu'il a été détecté. Le cadre a été baptisé TajMahal.

"À l'automne 2018, nous avons détecté une attaque contre une organisation diplomatique appartenant à un pays d'Asie centrale. Il n'y aurait pas d'histoire ici (diplomates et leurs systèmes d'information attirent l'intérêt des différentes forces politiques tous maintenant et encore) ont été sans l'outil utilisé: une nouvelle plate-forme APT par le nom de TajMahal,» A déclaré les chercheurs de Kaspersky Lab qui ont découvert l'APT.

TajMahal cadre APT: Présentation technique

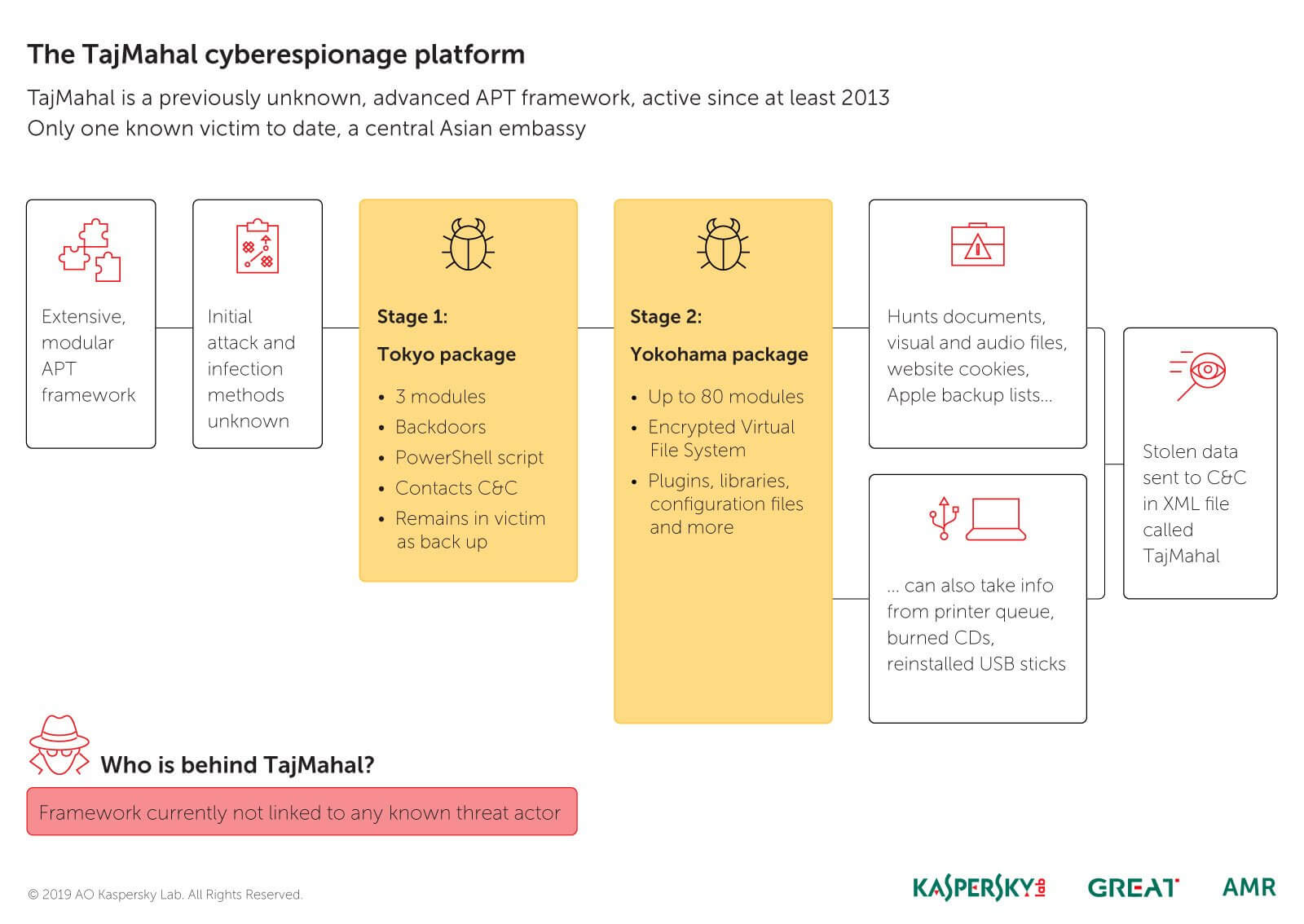

Peu dit, TajMahal est un très sophistiqué, cadre de logiciel espion high-tech qui dispose d'un grand nombre de plug-ins (80 modules malveillants ont été trouvés jusqu'à présent), permettant à tous les types de scénarios d'attaque à l'aide de divers outils, Kaspersky dit. Il semble que TajMahal a été en opération au cours des cinq dernières années. Ce qui est très intéressant et gênant dans le même temps est qu'une seule victime a été confirmée à ce jour.

TajMahal plate-forme APT contient deux étapes principales surnommés Tokyo et Yokohama, qui ont été détectés sur tous les ordinateurs infectés que les chercheurs ont analysé. Tokyo semble jouer le rôle de porte dérobée principale qui fournit le logiciel malveillant deuxième étape.

Notez que Tokyo reste dans le système même après la deuxième phase commence, car il est très probablement nécessaire pour fonctionner comme un canal de communication supplémentaire. Quant à Yokohama, il est "la charge utile de l'arme de la deuxième étape» Qui est conçu pour créer un système de fichiers virtuel complet avec des plugins, bibliothèques tierces, et les fichiers de configuration. Il est capable de ce qui suit

– Stealing les cookies;

– Intercepter documents de la file d'attente d'impression;

– La collecte de données sur la victime (y compris une liste des copies de sauvegarde de leur appareil iOS);

– Enregistrement et des captures d'écran des appels VoIP;

– Stealing images de disques optiques faites par la victime;

– fichiers d'indexation, y compris ceux sur des disques externes, et potentiellement voler des fichiers spécifiques lorsque le lecteur est détecté à nouveau.

Voici comment les chercheurs décrivent le fonctionnement de TajMahal:

La complexité technique de TajMahal fait un très concernant la découverte, les chercheurs ont mis en évidence dans leur rapport.