Non è un segreto che le applicazioni moderne spesso diventano un bersaglio di attacchi informatici. Gartner riporta che 95% di applicazioni web attacchi esperienza a causa della password degli utenti rubati. Questo significa un insieme di simboli non è più un modo affidabile di protezione dei dati personali, e questo ha spinto le aziende a lavorare su più metodi di sicurezza avanzate che andremo a prendere in considerazione in questo articolo.

I metodi di autenticazione degli utenti

Vediamo in primo luogo considerare i metodi di autenticazione si può utilizzare durante lo sviluppo di applicazioni.

Certificato digitale

Si tratta di un documento elettronico rilasciato dall'autorità specifica. Tali certificati contengono informazioni di identificazione e sono facili da verificare in quanto sono emessi da una società di fiducia.

I certificati digitali devono contenere le seguenti informazioni:

– Nome del titolare;

– Numero di serie;

– Data di scadenza;

– Copia della chiave pubblica di proprietà del conduttore;

– Firma elettronica dell'autorità.

La chiave pubblica viene utilizzata per crittografare i messaggi, e la firma elettronica viene utilizzata per verificare i dati. Browser e sistemi operativi hanno elenchi delle autorità, e quindi sono in grado di identificare se tale firma appartiene ad una di esse o no.

Smart card

Una smart card è progettato per archiviare in modo sicuro la chiave privata del proprietario e di entrare quando l'autorizzazione accade. Le smart card sono fondamentalmente chip di sicurezza che possono essere inseriti direttamente in un dispositivo o utilizzati in modalità wireless.

Quando la smart card viene inserita o connesso con il dispositivo, gli algoritmi di crittografia decodificare i dati e gli utenti possono accedere a tutto ciò che è stato criptato, es, app o il dispositivo stesso.

chiave hardware

Si tratta di un dispositivo fisico creato per generare password monouso che sono in genere validi non più di un minuto. Un algoritmo appositamente progettato crea un unico insieme di simboli nella sequenza logica.

Biometrica

È un ottimo modo di autenticazione che non ha bisogno di password a tutti dal momento che i dati biometrici è unico per ogni persona. I dati possono essere cifrati e decifrati con l'aiuto di impronte digitali, scansione volto e dell'iride, voce, firma, etc.

Questo metodo può essere usato sia come unico metodo di autenticazione o come parte di autenticazione a più fattori. In altre parole, esso permette di accedere sul conto o sbloccare il dispositivo.

Prossimità

Questo significa che il dispositivo o applicazione è sbloccato quando vengono soddisfatte le condizioni impostate. Queste condizioni possono includere geolocalizzazione o la presenza di un dispositivo di terze parti. Questo modo, lo smartphone può essere sbloccato quando si connette al particolare dispositivo tramite Bluetooth o quando è nel settore specifico (es, a casa di un utente).

tecnologie di autenticazione

Ora, prendiamo in considerazione soluzioni e servizi gli sviluppatori possono utilizzare per costruire la sicurezza robusto per applicazioni mobili e siti web.

KodeKey

Questo quadro auth aiuta gli sviluppatori a creare un processo di autenticazione biometrica basata su. Con il suo aiuto, un utente non ha bisogno di creare qualsiasi password come tutto ciò di cui hanno bisogno è uno smartphone e la loro dati biometrici unico.

I server di questo framework memorizzano informazioni sugli account di ogni utente e li collegano con numeri di telefono o PIN. La loro API ben progettato rende il processo di questa integrazione di servizi in un sito web un gioco da ragazzi.

Lo schema del lavoro di KodeKey è il seguente:

1.Numero di telefono o il PIN viene immesso dall'utente nel campo di login;

2.Questo tentativo viene inviato a KodeKey;

3.L'identità utente viene autenticato tramite scansione delle impronte digitali.

LaunchKey

Questa piattaforma fornisce diversi modi per verificare l'identità: una buona vecchia password e l'autenticazione più avanzata a due fattori. Gli utenti possono accedere al motore di LaunchKey con l'aiuto delle sue API pubblica. La cosa buona di questo servizio è che non memorizza i record privati altrove, sono tutti memorizzati sul dispositivo utilizzatore.

Anche, LaunchKey offre agli utenti di creare i propri meccanismi di sicurezza. Per esempio, per proteggere i dati aziendali, si è in grado di impostare la combinazione di verifica dell'identità persone con la loro geolocalizzazione quando il tentativo di accedere al sistema è costituito. In altre parole, è possibile creare l'autenticazione a due fattori del proprio dalla combinazione di diversi meccanismi di sicurezza la piattaforma fornisce.

Chiave

Questo servizio utilizza una macchina fotografica così come una chiave asimmetrica per verificare l'identità utilizzando le immagini e le chiavi di tanto in tanto generate.

Gli utenti ottengono un diritto chiave privata dopo che registrare un account e installare app mobile di Clef. Questa chiave privata viene sempre memorizzato sul dispositivo dell'utente, mentre la chiave pubblica viene inviata ai server Clef.

Il resto è semplice. Quando gli utenti tentano di accedere al servizio che utilizza Clef, vedono un immagine generata in un browser. Poi, gli utenti puntano i loro smartphone a quell'immagine, l'applicazione esegue la scansione esso, crittografa tramite la chiave privata, e invia questi dati di nuovo ai server Clef. Se il server si rende conto che l'immagine inviata viene decifrato con l'aiuto del tasto destro — l'operazione riesce.

M-pin

Questa soluzione è adatta sia per il web e la telefonia mobile. Se avete bisogno di M-pin per il prodotto web, è necessario integrare il codice e basato sulla libreria JavaScript specializzata nella vostra applicazione web. Se si desidera utilizzare M-pin per i prodotti mobili, si utilizza un browser mobile integrata l'applicazione per accedere al tuo account.

Quando è necessario autenticarsi sui servizi utilizzando M-pin, si collega un determinato dispositivo mobile o browser desktop per l'account e di impostare un PIN. Poi, il dispositivo collegato riceve un gettone e si può facilmente effettuare il login.

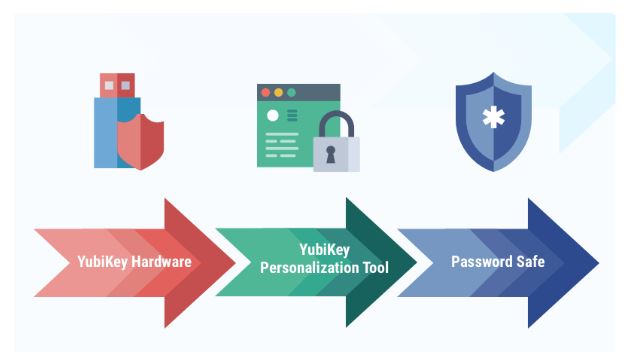

YubiKey NEO

Si tratta di una chiave USB fisica che viene utilizzato da giganti come Google, Dropbox, e Github. La chiave è alimentata da NFC, quindi è facile da usare con i dispositivi mobili che hanno il supporto per questa tecnologia. Tutto quello che devi fare è posizionare il dispositivo sul retro del tuo smartphone e premere un pulsante in modo che il dispositivo possa generare l'insieme univoco di numeri.

Nel caso in cui si lavora con i computer portatili o desktop, si può semplicemente collegarlo alla porta USB quando si accede al certo servizio.

Ci sono un sacco di tecnologie progettate per fornire un processo di autenticazione sicura. La scelta sta a voi.

Circa l'autore: Nataliia Kharchenko

Nataliia Kharchenko è un Technical Writer presso l'azienda Cleveroad che offre servizi web e sviluppo di applicazioni mobili. Mi piace portare un mondo digitale più vicino alla gente e scrivere di tecnologia, applicazioni mobili, innovazioni, e modelli di gestione progressive.

Nataliia Kharchenko è un Technical Writer presso l'azienda Cleveroad che offre servizi web e sviluppo di applicazioni mobili. Mi piace portare un mondo digitale più vicino alla gente e scrivere di tecnologia, applicazioni mobili, innovazioni, e modelli di gestione progressive.