il malware bancario è stato in continua evoluzione e si trasforma in una delle più grandi minacce sulla scena del malware, nonostante internazionale, gli sforzi di collaborazione a favore delle forze dell'ordine e gli esperti di criminalità informatica. Un nuovo rapporto pubblicato dall'Unità Threat Opere contatore sicuro Dell (CTU) perfettamente illustra la crescita delle minacce informatiche bancario, e in particolare quello bancario botnet.

il malware bancario è stato in continua evoluzione e si trasforma in una delle più grandi minacce sulla scena del malware, nonostante internazionale, gli sforzi di collaborazione a favore delle forze dell'ordine e gli esperti di criminalità informatica. Un nuovo rapporto pubblicato dall'Unità Threat Opere contatore sicuro Dell (CTU) perfettamente illustra la crescita delle minacce informatiche bancario, e in particolare quello bancario botnet.

Il rapporto si concentra su 2015 e fornisce informazioni dettagliate, un'analisi approfondita sulla struttura bancaria botnet quasi impeccabile, e l'emergere di botnet-as-a-service e botnet mobili.

Botnet-as-a-service e mobile botnet è entrata nel mercato

Questo modello (botnet-as-a-service) ha guadagnato popolarità in tutta 2015, con più attori di malware locazione sottoinsiemi di loro botnet per altre operazioni dannosi come:

- DDoS (Distributed Denial of Service) attacchi;

- Clicca frodi;

- Crypto mineraria di valuta;

- Gli attacchi mirati.

In aggiunta, botnet mobili hanno mostrato anche maggiore utilizzo per una serie di attività dannose, compresi DDoS, click fraud, e attacchi di rappresentazione. Ciò nonostante, secondo la ricerca, la domanda per il servizio 'regolare' botnet-as-a-kit è ancora più grande, semplicemente perché dà cybercriminali la possibilità di controllare completamente e monitorare il funzionamento del del malware.

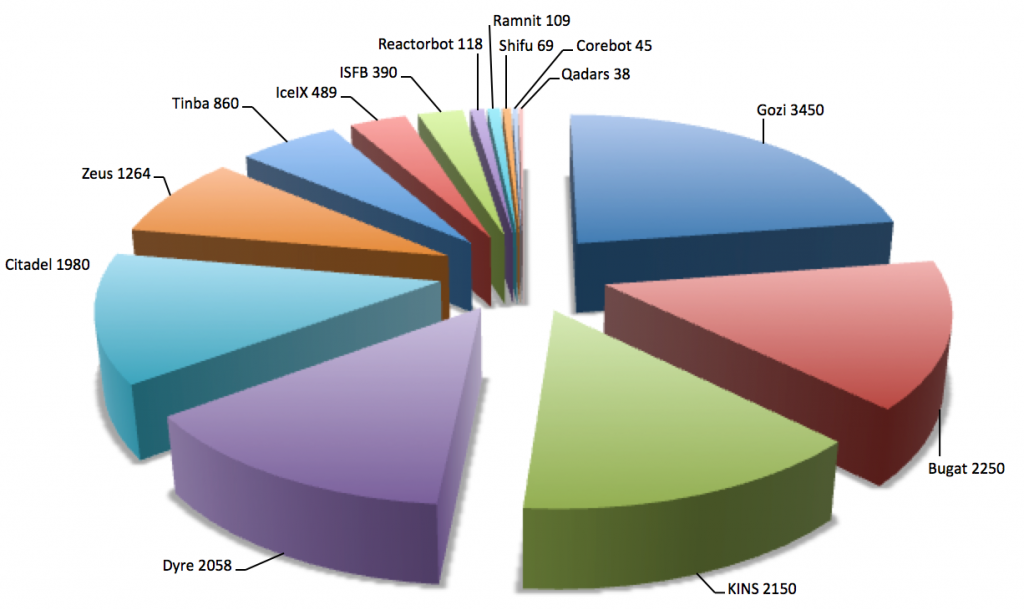

botnet bancari 2015: Vecchio contro nuovo

Image Source: https://www.secureworks.com

I ricercatori hanno osservato che diverse botnet da 2014 continuato a funzionare. Tuttavia, nuove aggiunte sono entrati l'infrastruttura botnet:

- Shifu

- Corebot

- Reactorbot

2015 ha visto anche un aumento dell'attività da diverse altre botnet, come Qadars, Tinba, Gozi Neverquest. Complessivamente, botnet bancari hanno mostrato un'attività senza precedenti per tutto l'anno passato, con Ramnit e Bugat di ricomparsa dopo che sono state prese nel 2014.

Per fortuna, le operazioni di rimozione per violazione di botnet non si è fermata, nonostante la resistenza di cyber criminali '. L'anno scorso ha testimoniato una maggiore collaborazione tra le forze dell'ordine e il vendor di sicurezza, tutti lottando per cogliere i server e le infrastrutture botnet '. Solo un successo, tuttavia, è stato registrato, ed è stata la rimozione successo del famigerato Dyre, dopo che le autorità russe hanno fatto irruzione negli uffici di una società di distribuzione cinematografica con sede a Mosca.

botnet bancari 2015: Caratteristiche

botnet bancari di solito sono sofisticati nella struttura e mettere in atto le varie caratteristiche. Anche se le botnet in genere mirano a ottenere informazioni finanziarie e l'utilizzo di sistemi compromessi a scopo di lucro, esse mirano a informazioni personali e. credenziali di e-mail sono spesso raccolte in operazioni di botnet alimentati. per tutto 2015, botnet bancari hanno raggiunto un nuovo punto alto; la maggior parte di loro sono stati osservati per integrare le soluzioni di comando e controllo di backup tramite il backup DGA (algoritmo di generazione di dominio).

In aggiunta, la maggior parte delle botnet ora utilizzano router compromessi come server proxy per nascondere il comando vero e controllare i server, approfittare delle reti P2P per il monitoraggio di bypass, e, non sorprendentemente, usare Tor e I2P di resistere disclosure.

botnet bancari 2015: obiettivi

Le istituzioni finanziarie e le banche hanno continuato ad essere un obiettivo primario per le botnet bancari. Tuttavia, i criminali hanno mostrato interesse per servizi di finanza e del personale aziendale e le organizzazioni di commercio, situate principalmente in regioni sviluppate con ricchi residenti. I ricercatori hanno osservato gli attori di malware paesi con debole protezione conto e delle difficoltà di targeting nelle transazioni internazionali. È interessante notare che, i criminali erano interessati anche nei paesi che richiedevano l'interferenza locale in termini di riciclaggio di denaro. In altre parole, obiettivi primari per 2015 erano le banche e le varie istituzioni finanziarie nella regione Asia-Pacifico, Medio Oriente, e l'Europa orientale.

Banking botnet Delivering ransomware

2015 ha visto una svolta interessante di eventi - botnet bancari sono stati osservati per fornire non solo banking Trojan, ma anche pezzi ransomware. squadra del CTU di Dell spiega il turno con l'espansione necessità di gruppi di criminalità informatica organizzati per trovare nuovi modi per rubare i soldi dalle loro vittime. Questo semplice spiegazione illustra anche l'intensità del malware mobile e botnet-as-a-service.

Dai un'occhiata a rapporto di Dell CTU.