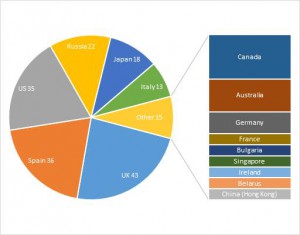

Gli esperti di sicurezza con Kaspersky Lab riferiscono che un nuovo ceppo del famigerato Trojan ZeuS sta colpendo i sistemi bancari il mondo. La nuova minaccia Trojan-Banker.Win32.Chthonic, o semplicemente Chthonic, ha già colpito centocinquanta banche e venti sistemi di pagamento in quindici paesi. Le istituzioni finanziarie in Spagna, Russia, Italia, Giappone e Regno Unito sembrano essere gli obiettivi primari dell'attacco Chthonic.

Gli esperti di sicurezza con Kaspersky Lab riferiscono che un nuovo ceppo del famigerato Trojan ZeuS sta colpendo i sistemi bancari il mondo. La nuova minaccia Trojan-Banker.Win32.Chthonic, o semplicemente Chthonic, ha già colpito centocinquanta banche e venti sistemi di pagamento in quindici paesi. Le istituzioni finanziarie in Spagna, Russia, Italia, Giappone e Regno Unito sembrano essere gli obiettivi primari dell'attacco Chthonic.

La Via di Chthonic

Gli autori di Chthonic hanno progettato per sfruttare le funzioni del PC insieme con la tastiera e webcam, per rubare le credenziali di online banking, come password. I truffatori possono anche collegare alla macchina compromessa da una postazione remota e comandarlo completare diverse operazioni.

Arma ctonio di scelta - iniettori web, che può consentire la minaccia di inserire il suo codice dannoso e le immagini nel codice della pagina web della banca caricata direttamente dal computer interessato. Questo permette ai truffatori di mettere le mani sul PIN della vittima, numero di telefono e una volta le password, insieme con tutti i dettagli di accesso (username e password) che l'utente ha inserito.

Distribuzione e infezione del ctonio

Gli esperti segnalano che il metodo di infezione principale utilizzato per distribuire Trojan-Banker.Win32.Chthonic alla macchina target è attraverso messaggi di posta elettronica contenenti exploit maligni. In questo caso, l'e-mail contiene un documento allegato con estensione .DOC, il cui scopo è quello di stabilire una backdoor per codice maligno. In allegato, vi è un documento RTF appositamente progettato che sfrutta la vulnerabilità CVE-2014-1761 in prodotti Microsoft Office.

Poiché la minaccia viene scaricato, codice dannoso contenente un file di configurazione criptato viene inserito nel processo msiexec.exe, che si traduce in una serie di moduli maligni installati sul computer infetto.

Questi moduli possono eseguire le seguenti operazioni:

- Raccogliere informazioni di sistema

- Abilitare l'accesso remoto

- Rubare le password che sono state salvate

- Log battiture

- Registrazione audio e video utilizzando il microfono e la webcam

Un'altra tecnica impiegata dagli aggressori di consegnare Chthonic è scaricando la minaccia alla macchina della vittima attraverso il bot Andromeda (aka Backdoor.Win32.Androm).

Vittime di Chthonic

Gli esperti riferiscono che, nel caso di una banca giapponese che è stato colpito da Trojan-Banker.Win32.Chthonic, il malware è riuscito a nascondere gli avvisi della banca e iniettare script che permette ai truffatori completano una serie di operazioni sul conto della vittima, invece.

Un altro esempio fresco è un istituto finanziario russo, i cui clienti sono stati presentati con pagine bancarie false al momento in cui sono stati registrati su. A questo scopo, il Trojan ha creato un iframe con una copia di phishing della pagina web che hanno la stessa dimensione esatta della finestra originale.

Trojan-Banker.Win32.Chthonic è simile ad altri Trojan in natura, per esempio:

- Ctonio utilizza lo stesso downloader e criptato come bot Andromeda

- Utilizza una macchina virtuale che ricorda quello usato in Kins di malware

- Ha la stessa tecnica di cifratura come Zeus V2 e Zeus Trojan AES

Per fortuna, gran parte dei frammenti di codice impiegati da Chthonic per iniezioni web non può essere utilizzato più, a causa della reazione rapida delle banche. In alcuni casi, hanno cambiato la struttura dei loro pagine 'e in altri - i domini, troppo.

Il Senior Analyst Malware a Kaspersky Lab, Yury Namestnikov dice che la scoperta di Chthonic è un chiaro segno che il Trojan ZeuS è ancora in evoluzione. Gli autori di malware stanno impiegando le più recenti tecniche, che sono stati aiutati dalla fuga di codice sorgente di ZeuS. Secondo l'esperto, Ctonio è il livello successivo in ZeuS'evolution.

Spy Hunter scanner GRATIS rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware. Per saperne di più sullo strumento SpyHunter Anti-Malware