Noto per aver progettato i sofisticati trojan di accesso remoto, Cifratura e CraxsRAT, l'attore della minaccia EVLF ha rivoluzionato il modo in cui i criminali informatici si infiltrano e sfruttano i dispositivi Android a livello globale. Questo articolo approfondisce i motivi che spingono allo sviluppo di un malware così potente, l'impatto globale sulla sicurezza informatica, e gli sforzi concertati della comunità della sicurezza informatica per contrastare queste minacce.

Chi è EVLF? Uno sguardo più da vicino al creatore di CraxsRAT e CypherRAT

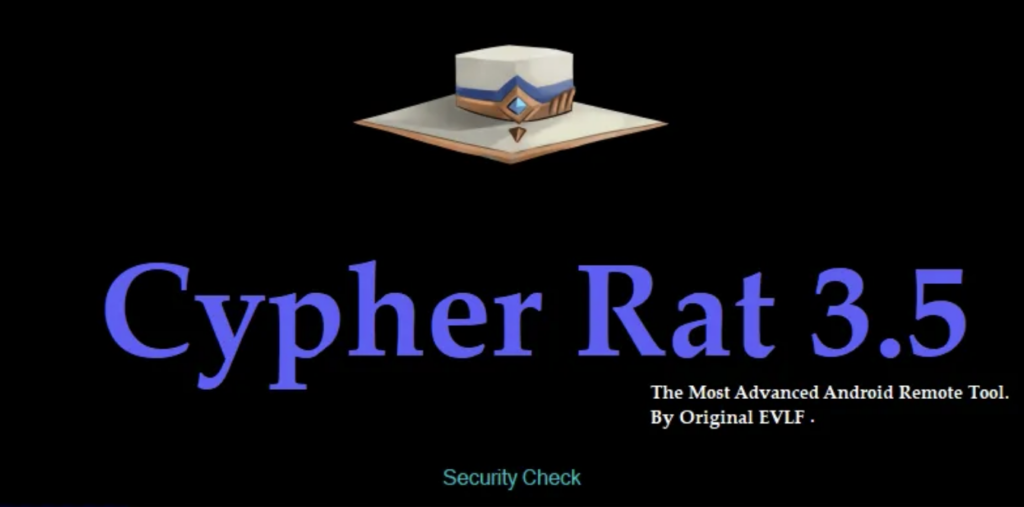

EVLF, come identificato dagli esperti di sicurezza informatica, è la figura famosa dietro la creazione del trojan di accesso remoto (RAT) noto come CypherRAT e CraxsRAT.

Operando dalla Siria, questa entità è emersa come un attore fondamentale nel mondo della criminalità informatica, offrire malware come servizio (MAAS) a vari attori della minaccia in tutto il mondo. Attraverso un sofisticato negozio online, EVLF ha commercializzato con successo questi strumenti, garantire una reputazione di innovazione nello sviluppo di software dannoso.

Il nome EVLF ha guadagnato notorietà non solo per gli strumenti’ capacità ma anche per impiegare un modello di vendita che ha reso questi potenti strumenti malware accessibili a un'ampia gamma di criminali informatici, con un impatto significativo sui panorami globali della sicurezza informatica.

Decifrare il movente: Perché creare CypherRAT e CraxsRAT?

Lo sviluppo di CypherRAT e CraxsRAT da parte di EVLF è stato guidato dall'obiettivo di offrire un accesso e un controllo approfonditi sui dispositivi infetti. Questi strumenti sono progettato per infiltrarsi Sistemi operativi Android, concedere agli utenti la possibilità di comandare le telecamere, microfoni, e persino i dati sulla posizione del dispositivo.

La motivazione principale dietro la creazione e la distribuzione di questi RAT sembra essere il guadagno finanziario, con EVLF che vende licenze a vita per questi strumenti malware e soddisfa la domanda all'interno della comunità dei criminali informatici per sofisticate capacità di spionaggio.

In aggiunta, gli aggiornamenti continui e le opzioni di personalizzazione fornite suggeriscono un impegno a mantenere la pertinenza e l'efficacia di questi strumenti nel panorama della sicurezza informatica in continua evoluzione.

L'impatto del malware CypherRAT e CraxsRAT sulla sicurezza informatica globale

L'infiltrazione di CypherRAT e CraxsRAT nell'ecosistema della sicurezza informatica rappresenta una minaccia significativa per individui e organizzazioni in tutto il mondo. Questi strumenti malware hanno semplificato il processo per i criminali informatici per ottenere informazioni sensibili ed esercitare il controllo sui dispositivi compromessi.

La loro capacità di aggirare Google Play Protect e manipolare da remoto i dispositivi infetti ha reso gli utenti Android particolarmente vulnerabili. La proliferazione di questi RAT, guidato dagli sforzi di marketing e distribuzione di EVLF, sottolinea una sfida critica per i professionisti della sicurezza informatica: la necessità di adattarsi e di affrontare gli strumenti in rapida diversificazione a disposizione dei criminali informatici. Per gli utenti che desiderano proteggere i propri dispositivi, l'impiego di soluzioni di sicurezza complete può offrire una protezione solida contro minacce così sofisticate.

Come i ricercatori sono risaliti all'EVLF

Rintracciare gli individui dietro le minacce informatiche è un processo complesso che implica la raccolta di prove digitali. Nel caso di EVLF, un noto sviluppatore di malware, I ricercatori della sicurezza informatica hanno intrapreso un meticoloso viaggio investigativo. Questa sezione esplora le impronte digitali che hanno portato allo smascheramento dell'EVLF, facendo luce sulla collaborazione all'interno della comunità della sicurezza informatica che ha svolto un ruolo fondamentale nell'identificazione dello sviluppatore del malware.

Le impronte digitali che hanno portato all'identificazione di EVLF

La pista che ha portato a EVLF è iniziata con l'indagine sull'architettura del malware e sul modello di distribuzione. I ricercatori hanno individuato modelli di codifica e comportamenti operativi unici nei ceppi di malware CypherRAT e CraxsRAT che erano coerenti nei vari attacchi.

Esaminando il codice del malware, hanno scoperto indizi nascosti nei metadati del software, come specifici artefatti del compilatore e tecniche di offuscamento uniche che suggerivano un singolo sviluppatore o team. Inoltre, l'uso di un portafoglio crittografico specifico per le attività di transazione associate alle vendite di malware hanno fornito un legame finanziario cruciale. Questo portafoglio, avere transazioni che durano più di tre anni, è stato fondamentale per risalire all'EVLF.

La svolta è avvenuta quando l'individuo ha tentato di prelevare una quantità significativa da questo portafoglio, portando a un'interazione diretta con il fornitore del servizio di portafoglio che ha richiesto la verifica dell'identità. Questa richiesta di verifica ha lasciato inavvertitamente una traccia cartacea digitale che i ricercatori hanno potuto seguire.

Anche, La presenza digitale di EVLF si estendeva oltre il malware stesso. Ulteriori prove sono state fornite dalla gestione di un negozio online pubblico e dalla distribuzione di malware tramite piattaforme come GitHub e Telegram.. I social media interazioni, post del forum, e la risposta al congelamento dei fondi in criptovaluta erano tutti pezzi del puzzle digitale. Ogni pezzo ha fornito approfondimenti sulle operazioni, motivazioni, e possibile ubicazione geografica dell'EVLF.

Collaborazione nella comunità della sicurezza informatica: Smascherare uno sviluppatore di malware

L'identificazione dell'EVLF non è stata il frutto dello sforzo di una singola organizzazione. È stato necessario uno sforzo collettivo da parte di più entità di sicurezza informatica, mostrando il potere della collaborazione. Condividendo i risultati, utensili, e intelligenza, i ricercatori potrebbero incrociare i dati e convalidare le loro ipotesi. Piattaforme come i forum, gruppi chiusi, e gli incontri di condivisione della ricerca sono diventati canali per lo scambio di informazioni.

La scoperta di una firma malware unica da parte di un'organizzazione potrebbe essere completata dall'intuizione di un'altra organizzazione comando e controllo (C2) server modelli o attività di pagamento associati all'uso del malware. Questo approccio collaborativo ha accelerato il processo di collegamento dei puntini, rendendo sempre più difficile per lo sviluppatore del malware rimanere nascosto.

Inoltre, i partenariati pubblico-privati hanno svolto un ruolo fondamentale. Il coinvolgimento delle aziende di sicurezza informatica, ricercatori accademici, e le forze dell'ordine oltre confine hanno formato una rete formidabile contro le minacce alla sicurezza informatica. La loro strategia unificata verso la comprensione, Puntamento, e lo smantellamento dell'infrastruttura delle operazioni malware come quelle gestite da EVLF dimostra l'efficacia dell'azione collettiva nella sicurezza informatica. Questo sforzo congiunto non solo ha portato all'identificazione dell'EVLF, ma ha anche creato un precedente su come la comunità della sicurezza informatica può unirsi per affrontare le minacce nell'era digitale..

Il funzionamento tecnico interno di CypherRAT e CraxsRAT

Il panorama del malware mobile è in continua evoluzione, con i criminali informatici che sviluppano strumenti più sofisticati per aggirare le misure di sicurezza e sfruttare le vulnerabilità. Tra questi strumenti, CypherRAT e CraxsRAT si distinguono per le loro capacità avanzate e per i rischi che presentano per gli utenti Android. Al centro di entrambi questi Trojan di accesso remoto (RAT) è un design altamente intricato che mira alla furtività e all'efficienza. Questi malware consentono l'accesso non autorizzato al dispositivo della vittima, consentendo agli aggressori di recuperare dati personali, monitorare le attività degli utenti, e persino controllare il dispositivo da remoto senza che l'utente ne sia a conoscenza.

La sofisticatezza del malware CypherRAT

CypherRAT esemplifica il livello avanzato di minaccia rappresentato dal malware moderno.

Oltre un semplice strumento per accedere a informazioni private, possiede la capacità di interferire con le operazioni del dispositivo ed esfiltrare dati sensibili senza lasciare le tipiche tracce di intrusione. Questo malware sfrutta varie tecniche per non essere rilevato, compreso l'uso della crittografia per nascondere le sue comunicazioni e sofisticate tattiche di elusione che lo aiutano a evitare di essere individuato dalle soluzioni antivirus. Il suo design è incentrato sulla riduzione al minimo del suo impatto sul dispositivo infetto, massimizzando al contempo l'accesso a dati preziosi.

Anatomia del CraxsRAT: Come elude il rilevamento

CraxsRAT, molto simile a CypherRAT, è progettato per infiltrarsi nei dispositivi Android senza avvisare gli utenti o gli strumenti di sicurezza. Utilizza una tecnica di offuscamento multistrato che rende l'analisi e il rilevamento difficili per i professionisti della sicurezza. Uno degli aspetti più preoccupanti di CraxsRAT è la sua capacità di bypassare Google Play Protect, una funzione di sicurezza pensata per impedire l'installazione di app dannose. Ciò avviene attraverso metodi di elusione sofisticati che sfruttano le falle nei sistemi di sicurezza.

In aggiunta, CraxsRAT può iniettarsi in applicazioni legittime, mascherando ulteriormente la sua presenza e rendendo la sua rimozione un compito complesso senza strumenti specializzati.

Per proteggersi da tali minacce, si incoraggiano gli utenti a scaricare app solo da fonti attendibili e a mantenere aggiornati i propri dispositivi. Tuttavia, di fronte a minacce avanzate come CraxxRAT e CypherRAT, queste misure potrebbero non essere sempre sufficienti. Per coloro che sono preoccupati per la sicurezza dei loro dispositivi Android, l'impiego di una soluzione di sicurezza affidabile può fornire un ulteriore livello di difesa.

La comprensione degli aspetti tecnici di questi RAT evidenzia l'importanza di rimanere vigili e di impiegare misure di sicurezza complete. La continua innovazione dei criminali informatici richiede strategie di difesa altrettanto dinamiche ed efficaci per proteggere le informazioni personali e sensibili da accessi non autorizzati..

Come proteggersi da CypherRAT e CraxsRAT

Gli attacchi malware possono essere devastanti, portando alla perdita di dati, violazioni della privacy, e danni finanziari. Tuttavia, adottare un atteggiamento preventivo può ridurre al minimo il rischio. Il primo passo per proteggersi da minacce come CypherRAT e CraxsRAT è comprendere il loro funzionamento e implementare misure di sicurezza efficaci.

Le migliori pratiche per individui e organizzazioni per prevenire gli attacchi malware

Per garantire che il tuo ambiente digitale rimanga protetto contro il malware è necessaria una combinazione di vigilanza, buone pratiche, e strumenti di sicurezza affidabili. Ecco le strategie essenziali che tutti dovrebbero adottare:

- Aggiorna regolarmente: Mantenere aggiornati i software e i sistemi operativi è fondamentale. Gli sviluppatori rilasciano regolarmente patch e aggiornamenti per correggere le vulnerabilità che potrebbero essere sfruttate dal malware.

- Scarica saggiamente: Scarica sempre app e software da fonti ufficiali e verificate. Le piattaforme non ufficiali spesso ospitano file infetti che possono compromettere il tuo dispositivo.

- Attenzione e-mail: Fai attenzione agli allegati e ai link delle e-mail, soprattutto se provengono da fonti sconosciute. Le e-mail di phishing sono un metodo comune utilizzato dagli aggressori per distribuire malware.

- Usa password complesse: Migliora la tua sicurezza utilizzando password complesse e prendi in considerazione l'impiego di un gestore di password affidabile per tenerne traccia.

- Abilita le funzionalità di sicurezza: Utilizza le impostazioni di sicurezza integrate nel tuo dispositivo, come le serrature biometriche per gli smartphone o le opzioni di crittografia per i dati sensibili.

- Software antivirus: Installa un programma antivirus affidabile e assicurati che sia sempre in esecuzione e aggiornato. Le scansioni regolari possono rilevare e isolare il software dannoso prima che possa causare danni.

Seguire queste pratiche crea una solida base per la sicurezza informatica, ma richiede coerenza e consapevolezza per essere veramente efficace.

Sforzi della comunità nella sicurezza informatica: Il ruolo della condivisione delle informazioni

La lotta alle minacce alla sicurezza informatica è uno sforzo collettivo che trae notevoli benefici dalla condivisione delle informazioni. Mettendo in comune risorse e intelligenza, la comunità della sicurezza informatica può migliorare la propria comprensione delle minacce emergenti, come quelli posti da creatori come EVLF. Questo approccio collaborativo consente lo sviluppo rapido di meccanismi di difesa e soluzioni di sicurezza.

Piattaforme per lo scambio di informazioni, come conferenze di settore, forum online, e newsletter sulla sicurezza informatica, fungere da canali vitali per la diffusione della conoscenza e delle migliori pratiche. L'interazione con queste comunità può consentire a individui e organizzazioni di migliorare le proprie difese, garantire un livello di protezione più elevato contro potenziali minacce.

Preparazione prima rimozione di malware.

Prima di avviare il processo di rimozione effettiva, si consiglia di effettuare le seguenti operazioni di preparazione.

- Spegnere il telefono finché non si sa quanto male è l'infezione da virus.

- Aprire questi passaggi su un altro, dispositivo sicuro.

- Assicurarsi di estrarre la scheda SIM, come il virus potrebbe farlo corrotto in alcuni rari casi.

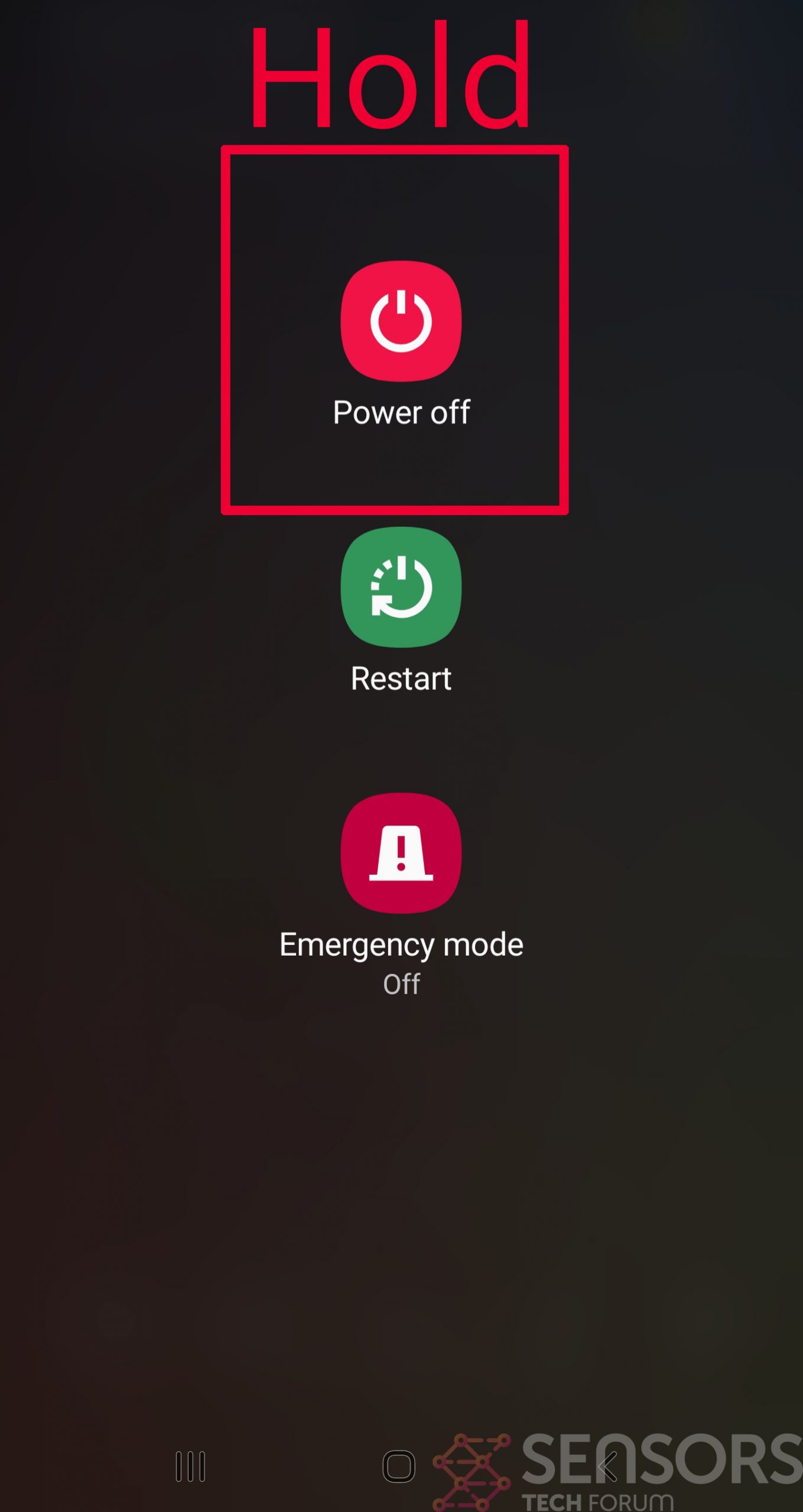

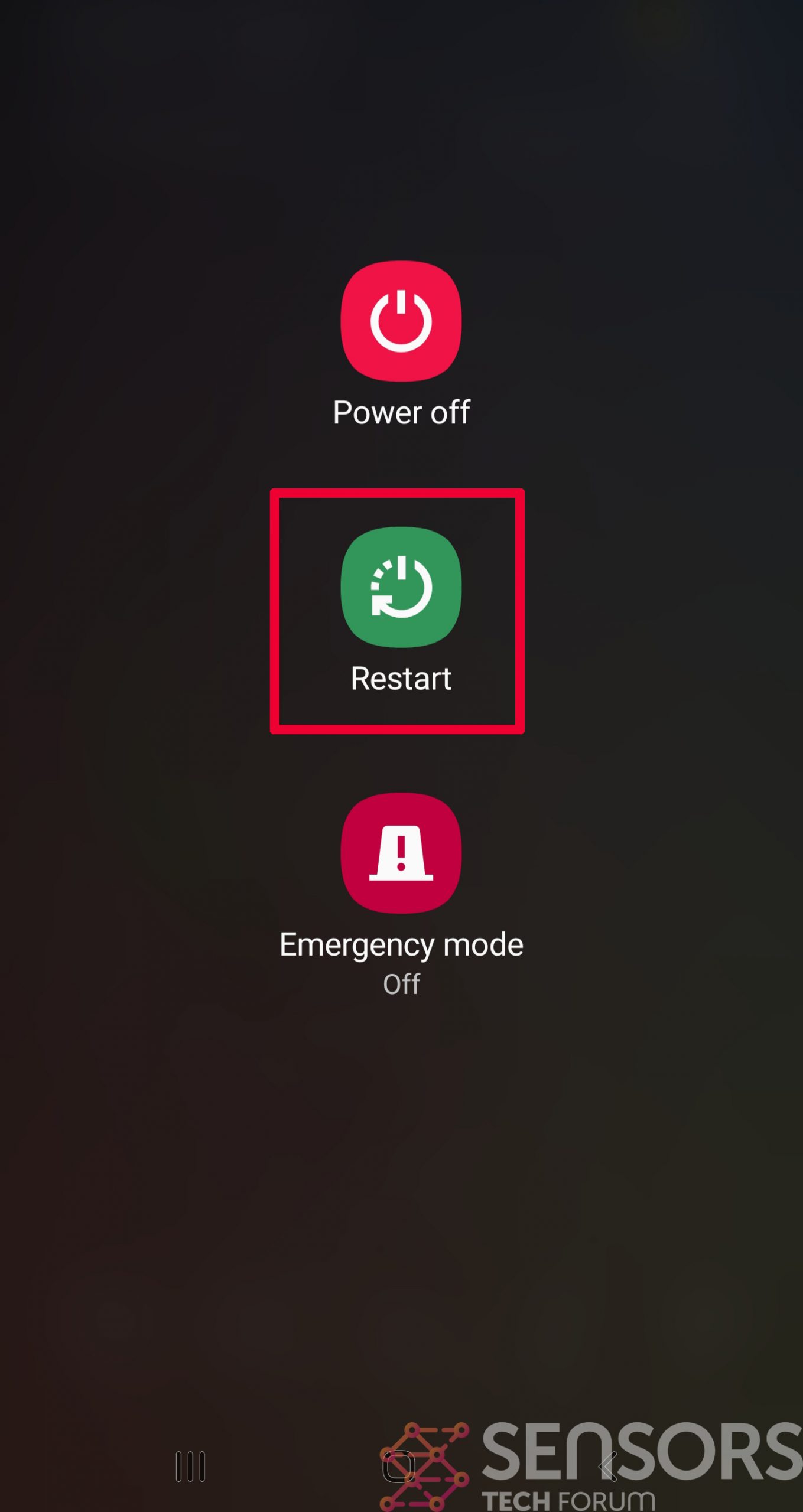

Passo 1: Spegni il telefono per vincere un certo tempo

Spegnere il telefono può essere fatto tenendo premuto il suo pulsante di accensione e scegliendo spegnimento.

Nel caso in cui il virus non consente di fare questo, si può anche provare a rimuovere la batteria.

Nel caso in cui la batteria non sia rimovibile, si può provare a svuotare il più velocemente possibile, se avete ancora il controllo su di esso.

Note: Questo ti dà il tempo di vedere quanto è grave la situazione e di poter estrarre la tua scheda SIM in sicurezza, senza i numeri in esso da cancellare. Se il virus si trova sul computer, è espeically pericoloso per mantenere la carta sim lì.

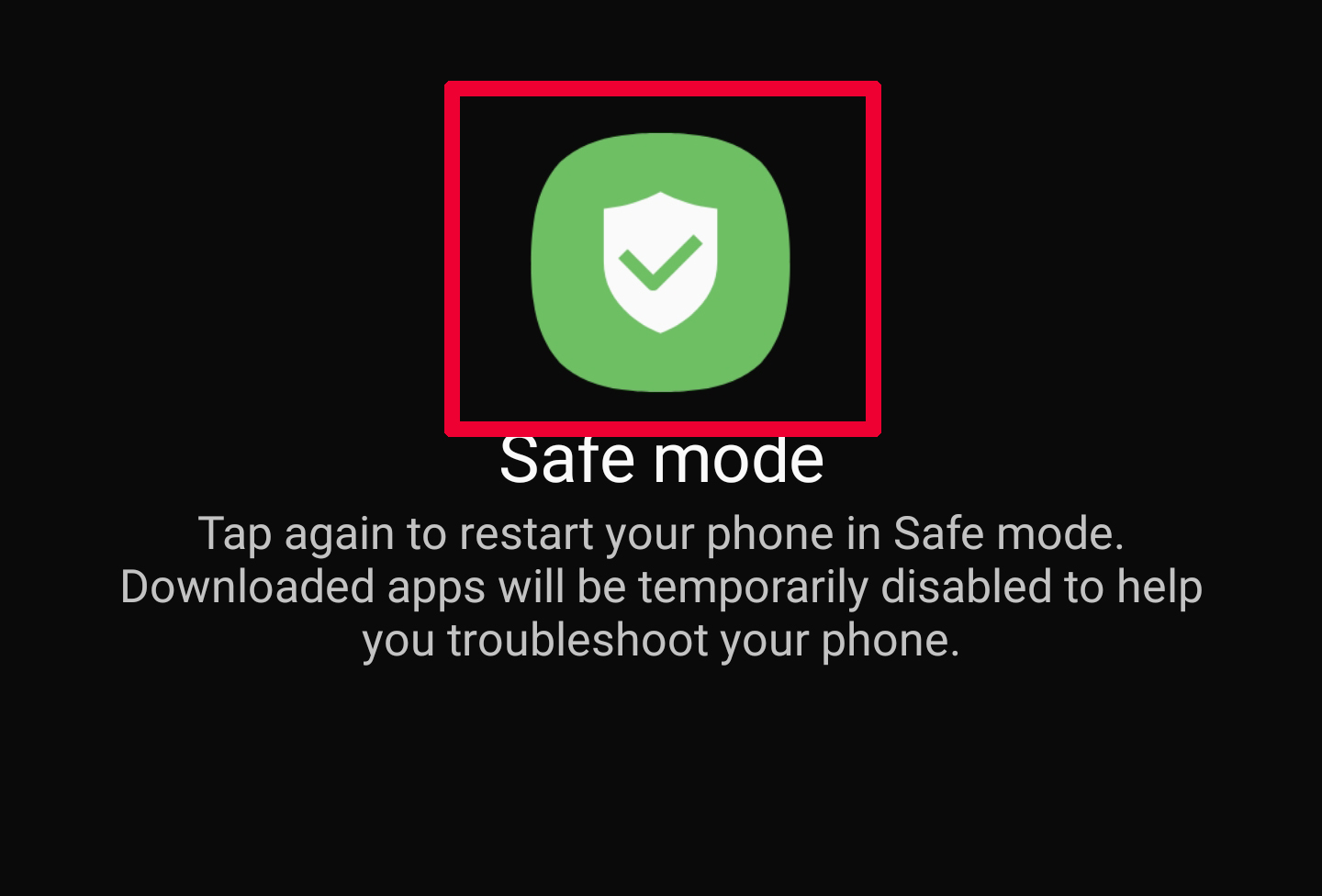

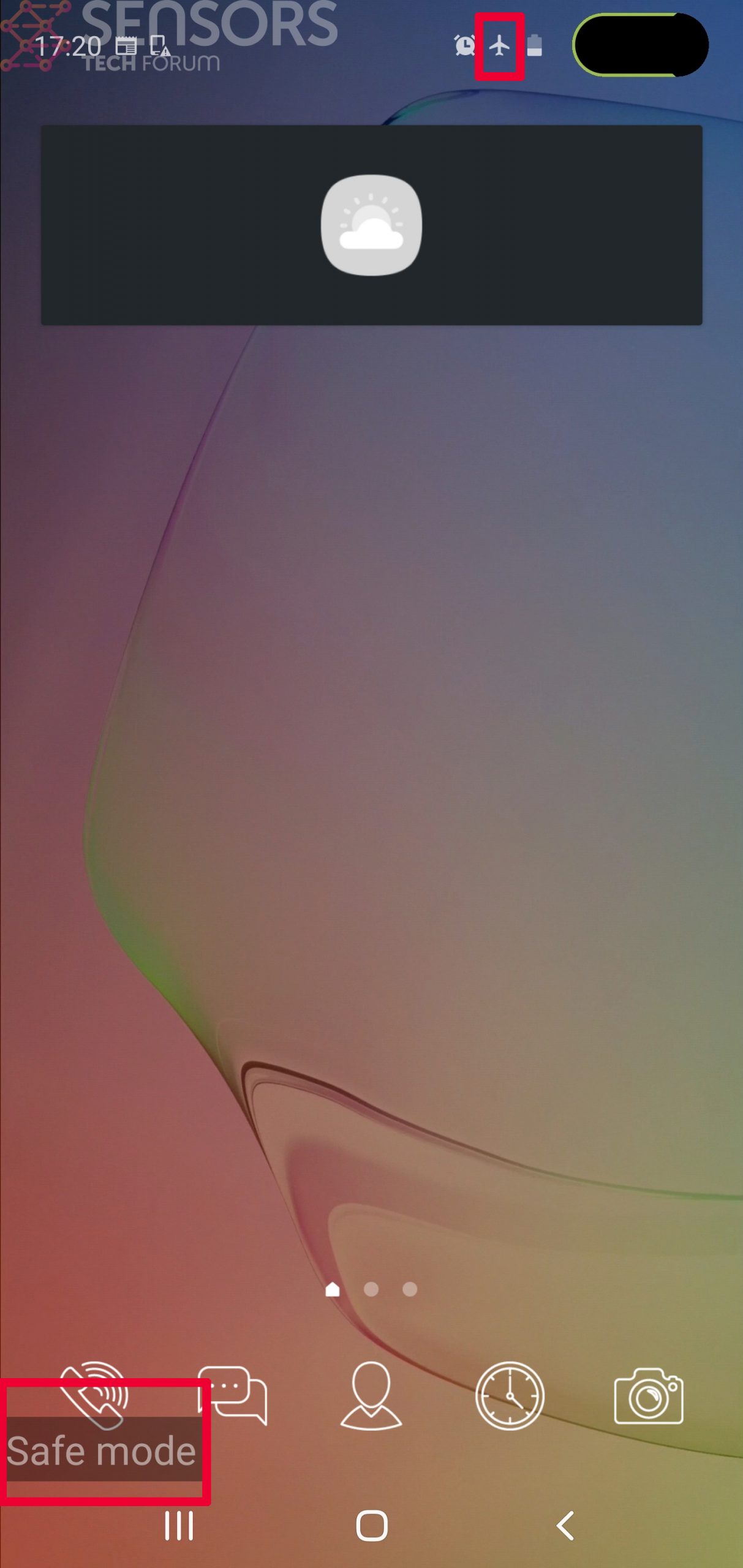

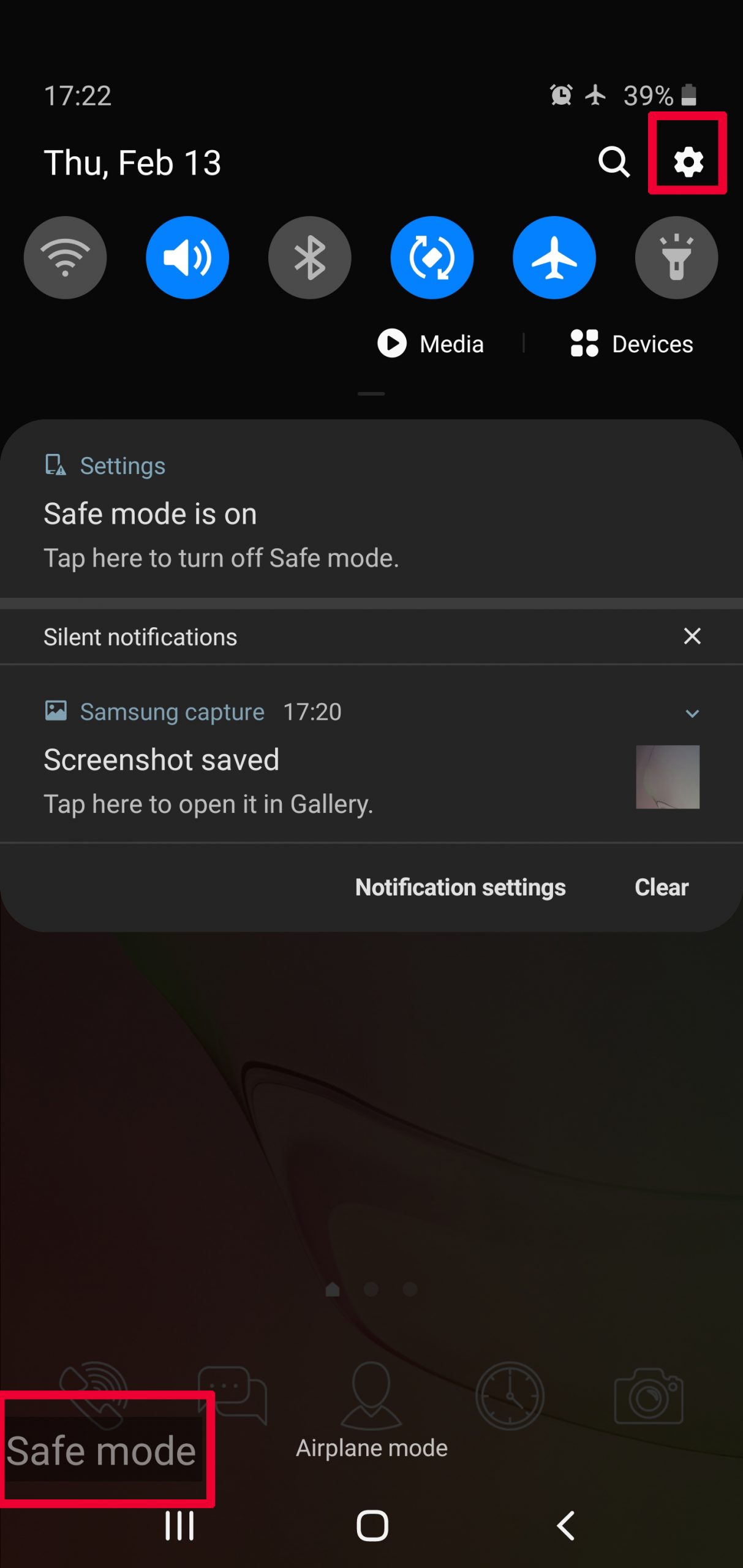

Passo 2: Attivare modalità provvisoria del tuo dispositivo Android.

Per la maggior parte dei dispositivi Android, commutazione al modo sicuro è lo stesso. Il suo fatto seguendo questi mini-passi:

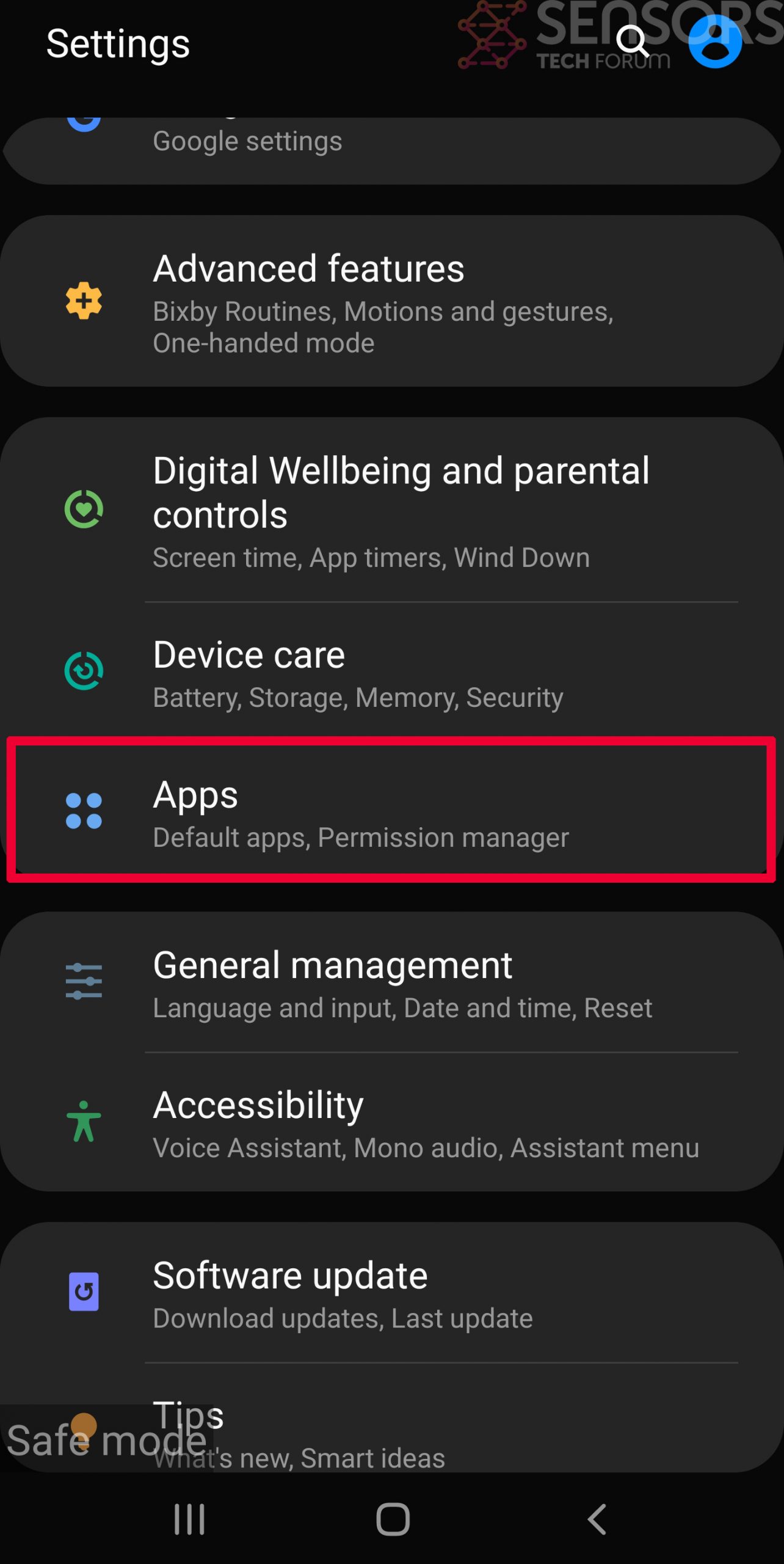

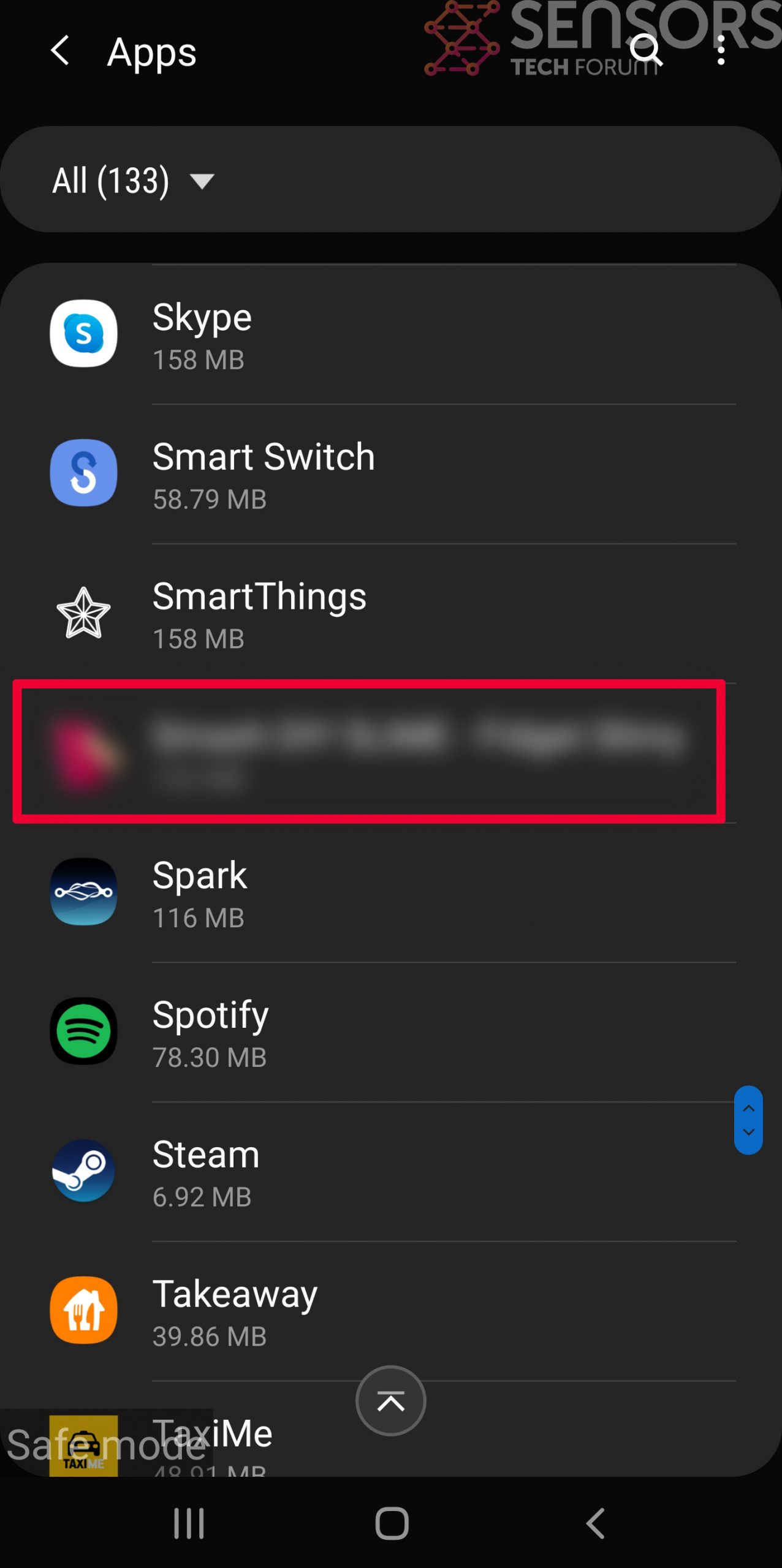

Passo 3: Eliminare l'App che vostro credo sia il virus

Di solito i virus Android vengono mascherati sotto forma di applicazioni. Per eliminare le app, seguire questi mini-passi:

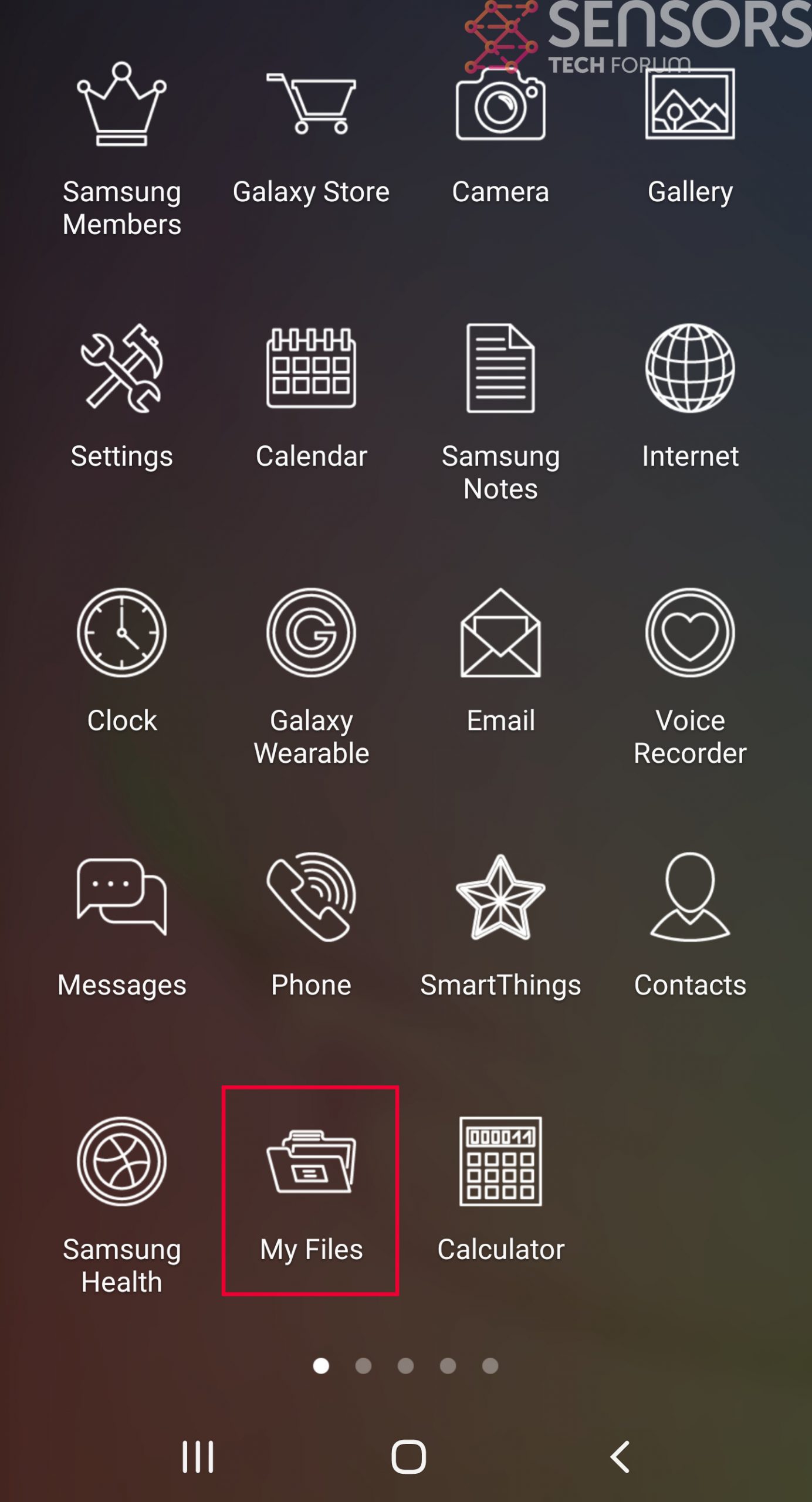

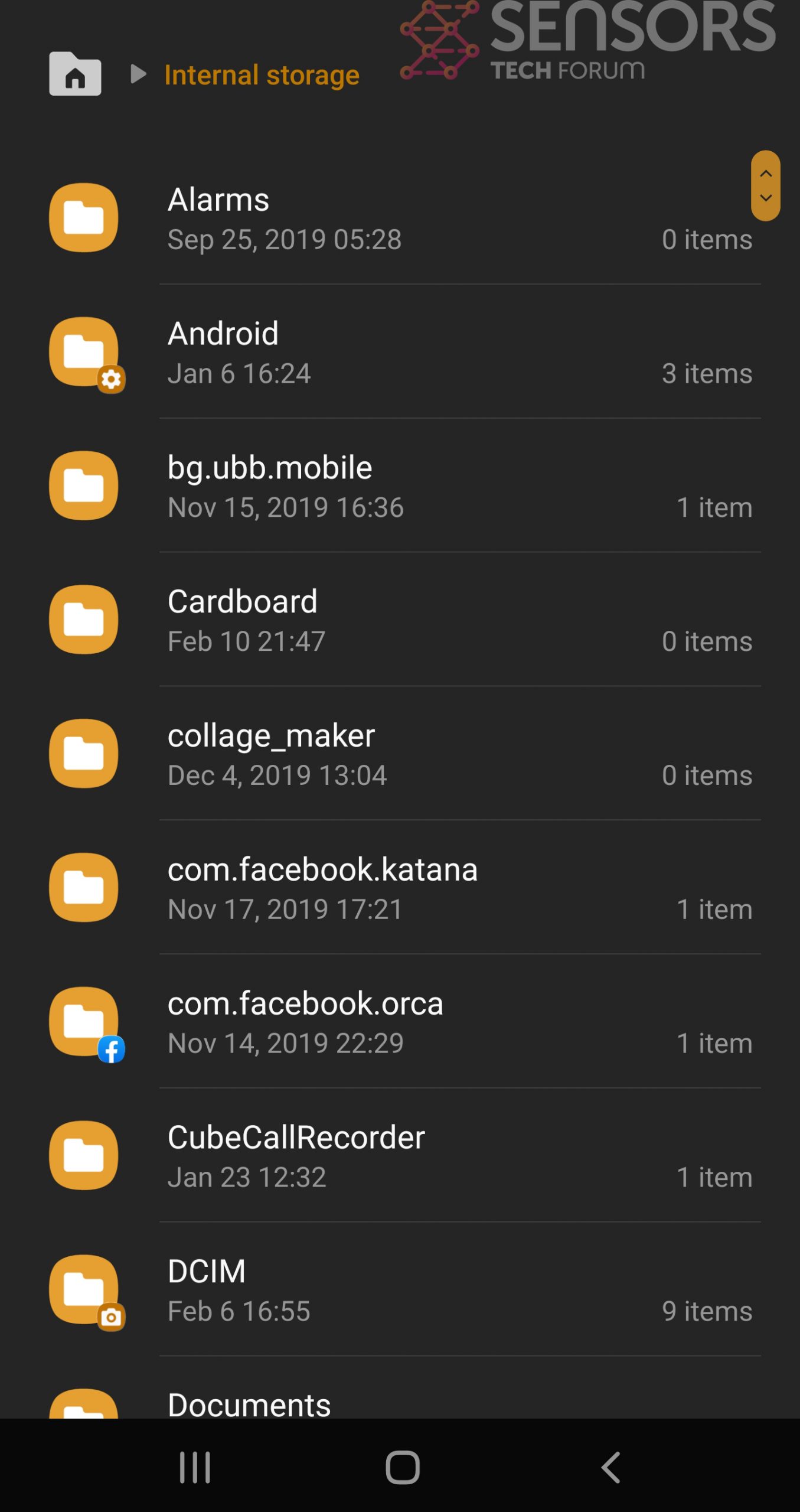

Passo 4: Trova virus nascosto file sul telefono Android e rimuoverli

Basta individuare il virus e tenere premuto sul file del virus per eliminarlo.