Cinque vulnerabilità di sicurezza, chiamato JekyllBot:5 (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, e CVE-2022-1059) sono stati riparati nei robot mobili autonomi intelligenti Aethon TUG. Per fortuna, le vulnerabilità non sono state sfruttate in natura.

JekyllBot:5 Vulnerabilità nei robot mobili Aethon TUG

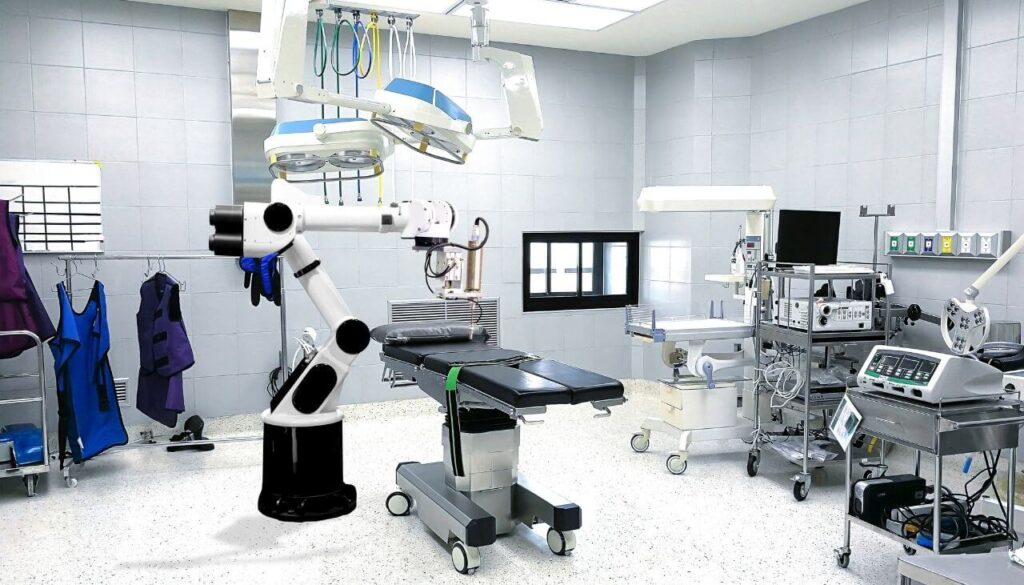

I robot mobili sono ampiamente utilizzati negli ospedali per la consegna di medicinali e forniture di manutenzione ospedaliera. Sono anche in grado di eseguire semplici attività di lavoro manuale. I robot, tuttavia, sono stati trovati vulnerabili a una serie di problemi, compreso il telecomando, che potrebbe consentire agli attori delle minacce di accedere alle credenziali degli utenti e alle cartelle cliniche, tra le altre attività dannose. Qualsiasi vulnerabilità nei robot ospedalieri sta minacciando i pazienti medici, attrezzature e personale, poiché trattano molti dettagli sensibili, e richiedono la libertà di movimento per svolgere il proprio lavoro.

Il JekyllBot:5 le vulnerabilità potrebbero consentire agli aggressori di eseguire una delle seguenti attività dannose:

- Guarda le riprese in tempo reale tramite la fotocamera del robot;

- Accedi alle cartelle cliniche dei pazienti;

- Scatta video e foto di pazienti e interni dell'ospedale;

- Interferire con la cura del paziente e ostacolare gli ascensori dell'ospedale e i sistemi di chiusura delle porte;

- Prendi il controllo del robot e mandalo in crash;

- Interrompere le normali attività di manutenzione;

- Disgregare (o rubare) consegna robotizzata dei farmaci per il paziente;

- Dirotta le sessioni utente amministrative legittime nel portale online dei robot per iniettare malware attraverso il loro browser, ed effettuare ulteriori attacchi informatici ai membri del team IT e di sicurezza presso le strutture sanitarie.

JekyllBot: 5 Vulnerabilità: Descrizione tecnica (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, e CVE-2022-1059)

CVE-2022-1066 è stato valutato 8.2 su 10 sulla scala CVSS. La vulnerabilità interferisce con la capacità del software di eseguire un controllo di autorizzazione. Di conseguenza, un utente malintenzionato non autenticato può aggiungere arbitrariamente nuovi utenti con privilegi di amministratore ed eliminare o modificare gli utenti esistenti.

CVE-2022-26423, anche valutato 8.2 su 10 sulla scala CVSS, potrebbe consentire a un attore di minacce non autenticato di accedere liberamente alle credenziali utente con hash.

CVE-2022-1070 ha una valutazione altamente critica di 9.8 su 10 sulla scala CVSS. Il difetto consente a un utente malintenzionato non autenticato di connettersi al websocket del server TUG Home Base e assumere il controllo dei robot vulnerabili.

CVE-2022-27494, con una valutazione di 7.6, è una vulnerabilità XSS. Secondo la descrizione ufficiale, "la scheda "Report" della Fleet Management Console è vulnerabile agli scripting tra siti archiviati (XSS) attacchi durante la creazione o la modifica di nuovi report.

Infine, CVE-2022-1059, ancora con a 7.6 valutazione, è una vulnerabilità XSS riflessa. Più specificamente, la scheda di carico della Fleet Management Console è soggetta a attacchi XSS riflessi.

Maggiori dettagli tecnici sono disponibili in il rapporto compilato dai ricercatori Cynerio.

Maggiori informazioni sui robot Aethon TUG

La società Aethon è stata fondata nel 2001. Ha rilasciato il suo primo robot TUG sul mercato in 2004. Uno dei principali casi d'uso dei robot è per gli ospedali, poiché sono programmati per gestire compiti comuni relativi all'assistenza sanitaria come il trasporto di medicinali, pulire i pavimenti, raccogliere vassoi pasto, tra gli altri compiti simili.

Altre vulnerabilità mediche rivelate di recente

A marzo 2022, il cosidetto Accesso:7 vulnerabilità sono stati segnalati, che interessano l'agente Axeda di PTC utilizzato da vari fornitori in una vasta gamma di settori, principalmente sanitario e finanziario. Accesso:7 i difetti potrebbero consentire l'esecuzione di codice in remoto e l'acquisizione completa del dispositivo. Potrebbero anche consentire agli hacker di accedere a dati sensibili o modificare le configurazioni dei dispositivi esposti.