Creato nel 2007, Pawn Storm è il nome di un'operazione di cyber-spionaggio il cui scopo principale è il targeting militare, governi e media entità.

La tempesta nome Pegno deriva da un'azione di scacchi in cui le pedine sono organizzati in una difesa di massa contro l'avversario. Il nome corrisponde a questa operazione come gli aggressori utilizzano più downloader, al fine di evitare di essere catturati e di continuare il loro lavoro indisturbati. Secondo gli esperti di Trend Micro, un blog specializzato su minacce e informazioni sulla sicurezza, i criminali informatici stanno dietro il lavoro Pegno tempesta con diverse tattiche di attacco per penetrare la difesa delle vittime. E sono:

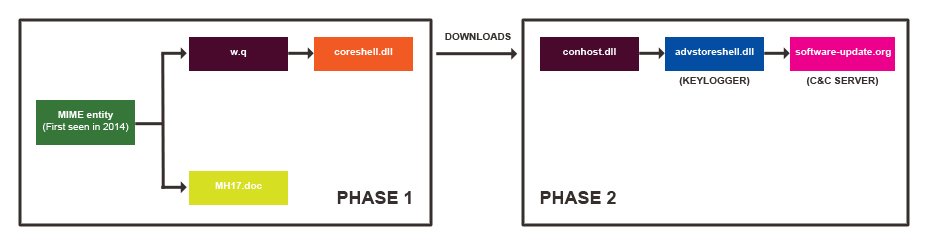

→ email lancia-phishing con i documenti di Microsoft Office dannosi portano a SEDNIT / Sofacy minacce, exploit molto selettivi iniettato in siti legittimi che porterà anche a SEDNIT / Sofacy minacce, e le email di phishing che reindirizzano le vittime a fingere di Outlook Web Access pagine di login,’ secondo Trend Micro.

I ricercatori hanno notato che il malware chiamato SEDNIT è usato molto spesso, in particolare attraverso e-mail-spear phishing. Dopo uno sguardo più da vicino SEDNIT malware e come i criminali informatici utilizzano lo, Trend Macro hanno concluso che gli aggressori siano abbastanza esperti infatti. SEDNIT sembra essere molto flessibile - è stato progettato per sfondare la difesa delle vittime facilmente, dopo di che continua a catturare quante più informazioni possibili.

In uno dei recenti attacchi che coinvolgono SedNet, i criminali informatici hanno attaccato siti web polacchi attraverso il browser e minacciato il payload di hosting. A quanto pare avevano intenzione di far sembrare che stavano prendendo di mira più utenti, quando in realtà, avevano una lista molto più piccola di obiettivi.

In aggiunta alle tattiche di spionaggio, gli aggressori hanno altri metodi per compromettere i sistemi delle vittime come malware di sfruttamento e di data-furto.

'SEDNIT varianti particolarmente rivelato utile, in quanto questi ha permesso agli attori minaccia di rubare tutte le maniere di informazioni sensibili dai computer delle vittime, mentre efficacemente eludere il rilevamento,’ detti ricercatori di Trend Micro.