ingegneri della sicurezza hanno scoperto che il ransomware base di codice di famiglia SLocker Android è stato pubblicato in un decompilato (crudo) modulo. Questo permette ogni hacker Questa è una minaccia di primo piano che ha prodotto molti ceppi fin dalla sua prima iterazione.

SLocker Android Codice ransomware Rivelato

esperti di malware sono stati in grado di ottenere il codice sorgente completo in decompilato di una delle famiglie più pericolose ransomware Android di ritardo - SLocker. Si tratta di una famiglia di virus di primo piano che è associata a diverse campagne di distribuzione.

Image Source: gli affari di sicurezza

Nota: Distacco codice sorgente completo di virus online è una pratica pericolosa in quanto consente agli hacker di creare facilmente minacce prole.

Il codice è stato pubblicato sul Git Hub, che è uno dei più grandi depositi del web di software open-source. Questo ha aiutato i ricercatori a scoprire come funziona il motore di base, ma da anche la possibilità per i criminali informatici di modificare facilmente la fonte e creare virus prole. Tale codice malware di solito è disponibile per le comunità di hacking sotterraneo a pagamento.

L'utente che ha postato il codice ha usato il “fs0c1ety” nick name e ha pubblicato un disclaimer che indica che è stato reverse engineering da un campione dal vivo. Il messaggio GitHub legge la seguente:

Nota: SLocker è destinato ad essere utilizzato solo per scopi di ricerca sulla sicurezza. Qualsiasi altro utilizzo non è responsabilità dello sviluppatore(s). Essere sicuri di aver compreso e sono conformi alle leggi nella vostra zona. In altre parole, non essere stupido, non essere uno stronzo, e usarlo in modo responsabile e legalmente.

Funzionalità di infezione SLocker Android ransomware

Il ransomware SLocker Android è parte della più grande famiglia di virus che è stato generato da un discendente del codice di base. Si tratta di un ransomware sviluppata per il sistema operativo mobile che ha causato molte infezioni, particolarmente in 2016 dove più di 400 le varianti sono state identificate in diverse campagne attacco su larga scala.

SLocker è distribuito principalmente come applicazioni contraffatte che pongono i lettori multimediali come legittimi, guide di gioco e altri software popolare sul Google Play Store e altri repository.

Si tratta di uno strumento efficace che segue le solite tattiche ransomware:

- Quando l'applicazione viene eseguita per la prima volta che cambia la sua icona e il nome di distrarre l'utente e nascondere il suo nome originale.

- Un controllo di installazione viene quindi eseguito. Il motore SLocker esegue una serie di comandi per determinare se il dispositivo è stato infettato prima. Se l'infezione è nuovo quindi un numero casuale viene generato in memorizzati in un “SharedPreferences” cartella.

- Se non v'è alcuna disposizione di archiviazione esterna (schede microSD per gli esempi) quindi un nuovo filo viene copiata ad essa.

- Il motore antivirus si avvia immediatamente per crittografare i file utente e di sistema sulla base di un elenco di built-in di estensioni di file di destinazione. Come il computer equivalenti gli hacker possono personalizzare questa lista, contrassegnare i file interessati con diverse estensioni e modificare la cifra a piacere.

- Molti ceppi di virus SLocker Android eseguire il codice dannoso in un persistente stato di esecuzione. Ciò significa che il motore ransomware segue i comandi e impedisce attivamente tentativi di rimozione manuale.

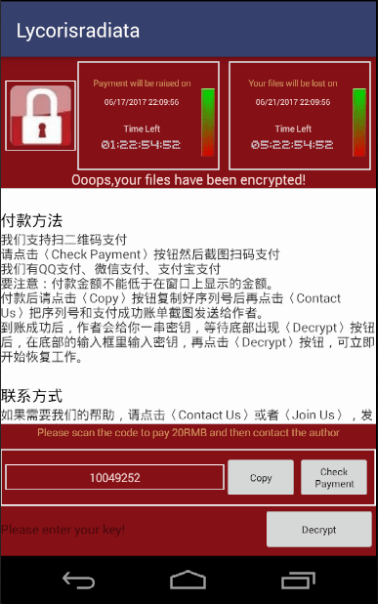

- Il virus SLocker Android impone una lockscreen che mostra un messaggio di ransomware alle vittime. Può essere configurato per mostrare una nota diversa in base agli obiettivi. Alcune delle più recenti varianti imitare la famigerata famiglia di virus WannaCry.

Alcuni dei ceppi catturati eseguire un controllo approfondito prima della cifratura e / o rinominare i file vittima. Questo viene fatto rispettare un elenco di destinazione integrato. Ecco un esempio:

- I percorsi minuscole ai file di destinazione non devono contenere le seguenti stringhe: “/.”, “androide”, “con” e “MIAD”. Essi si riferiscono a posizioni di sistema e nomi delle app globali. Questo viene fatto per prevenire malfunzionamento del dispositivo dopo aver avviato il motore ransomware.

- Avere una memoria rimovibile (scheda microSD per esempio) a disposizione, le cartelle che sono affetti dalla minaccia dei virus dovrebbero avere un livello di directory più piccolo 3. L'altra regola applicata è quella di avere le seguenti stringhe nel percorso del file: "Baidunetdisk", “Download” o “DCIM”.

- I file devono contenere un punto (“.”) e la lunghezza in byte dei nomi criptati deve essere inferiore a 251.

- I file di destinazione devono essere più grande di 10 KB e minore di 50 MB.

A seconda del ceppo virale catturato SLocker Android e la versione della minaccia può contattare gli operatori degli hacker attraverso la rete anonima TOR. Alcuni dei criminali che operano varianti SLocker hanno creato i server di comando e controllo che possono essere utilizzati per controllare a distanza i dispositivi infetti e rubare dati preziosi. Altre versioni potrebbero utilizzare SMS inviati tramite un numero di telefono specifico o un gateway.

Slocker Android ransomware attacchi in corso

A seconda del virus raggiunto il ransomware può essere azionato da un hacker diverso o collettiva criminale. Ciò riflette sul pagamento ransomware, il contenuto Lockscreen e altri fattori configurabili. Alcune delle forme più comuni imitare la versione per computer della famiglia ransomware WannaCry.

Le vittime sono mostrati una richiesta di riscatto generica dall'aspetto che estorce le vittime per una tassa di pagamento. Gli utenti di computer sono ricattati per pagare la tassa al fine di recuperare i loro dati. Gli operatori promettono che, una volta ricevuto il denaro, i file verranno ripristinati e il virus rimossi. Infatti che questo non è il caso.

ATTENZIONE! Non pagare gli hacker in ogni caso. Utilizzare strumenti di sicurezza specializzati per rimuovere le infezioni attive.

Alcuni dei ransomware catturato hanno creato metodi di pagamento separati - Alipay, Wechat e QQ. La maggior parte dei collettivi criminali associati sono stati identificati provenire da Cina e Russia. Il fatto che il malware può essere usato per spiare i dispositivi compromessi rivela che una più ampia base di vittima infetto può essere utilizzato per il furto di identità di massa. Nel corso degli anni di legge di applicazione di indagini hanno scoperto che i database che contengono dati personali sono spesso tra i prodotti più scambiati nelle reti metropolitane degli hacker.

Google Play proteggere le istanze maggio guardia contro SLocker Android ransomware

Google ha reso il servizio di Google Play Protect disponibile per tutti gli utenti Android. Si tratta di una nuova funzionalità che è stato annunciato in occasione della conferenza Google I / O di nuovo in maggio che è ora attiva. La funzione combina i servizi di sicurezza che hanno fatto parte del sistema Android fino ad oggi: Verifica Apps e Bouncer in una singola applicazione. Questa mossa consente in modo efficace agli utenti mobili di proteggersi meglio da applicazioni maligni presenti sul Play Store di Google. Il servizio di gioco Protect attivamente tutte le applicazioni disponibili sui servizi di Google per i segni di codice dannoso. Inoltre controlla il software proveniente da fonti di terze parti un pozzo. Uno dei principali vantaggi di avere Google Play Protect è che esegue la scansione in modo proattivo i modelli di comportamento di tutti i programmi installati. I programmatori hanno scoperto che alcuni del malware avanzato attivare il codice del virus dopo un certo ritardo. prodotti antivirus ordinarie non sono in grado di rilevare tali infezioni.

Google Play proteggere le applicazioni anche monitora tutti installati. Se viene individuato un azioni dannose poi l'applicazione si interrompe immediatamente e l'utente viene avvisato. Gli utenti che eseguono la versione più recente dei servizi di Google Play possono accedere alle impostazioni, spostarsi nella Impostazioni> Google> Sicurezza> Ripeti Protect (in precedenza verifica delle app) menu.

Come spiegato in questo articolo il malware SLocker Android è una famiglia di virus pericoloso che ha la capacità di diffondere nel corso di milioni di potenziali vittime. Il codice pubblicato permetterà ai criminali di creare altre versioni. Questo è il motivo per cui noi consigliamo a tutti gli utenti di rimanere costantemente aggiornati sulle ultime minacce alla sicurezza, incidenti e miglior consiglio. Anche, seguire i passi di seguito per ulteriormente la sicurezza del dispositivo.