Il ransomware SyncCrypt è una minaccia di recente identificato che ora viene distribuito in onda in tutto il mondo attacco di spam. Gli hacker dietro la minaccia coordinano messaggi e-mail basate su modelli che includono i file di payload che portano alla pericolosa infezione.

SyncCrypt ransomware è una minaccia malware di recente scoperta

Le prime istanze del ransomware SyncCrypt sono stati individuati la scorsa settimana (Agosto 2017) ed i campioni catturati vetrina che il malware è una seria minaccia per gli utenti di computer vulnerabili e le loro macchine. Secondo l'analisi questo è un ransomware ricca di funzionalità che può cifrare sia i dati di sistema e utente in base a un modello di comportamento predefinito. I criminali dietro il malware stanno utilizzando trucchi di social engineering per manipolare gli obiettivi in se stessi di infettare con il codice ransomware SyncCrypt.

Le versioni attuali sono configurati e lanciati contro obiettivi potenziali tramite un attacco su larga scala in tutto il mondo. Gli esperti di sicurezza informatica sono stati in grado di ottenere campioni dal vivo dai tentativi di intrusione che danno una visione sugli obiettivi attuali degli hacker. Al momento non sono disponibili informazioni circa il suo codice sorgente potenziale. E 'molto probabile che sia stato messo a punto dai suoi creatori da zero. Inoltre l'identità dei suoi creatori, non è noto anche, potrebbe essere un singolo hacker o un intero collettivo penale.

Tattiche di distribuzione SyncCrypt ransomware

SyncCrypt ransomware è consegnato ai clienti in tutto il mondo utilizzando diverse strategie. Tutti loro sono fatti in un modo che cercano di aumentare il rapporto di infezione, per quanto possibile. La tattica principale, al momento sembra essere la campagna di attacco tramite posta elettronica su larga scala. L'attuale ondata utilizza i messaggi che pongono come inviato dalle istituzioni governative. I campioni catturati fingere di essere ordini del tribunale mascherati in diversi tipi di file. I messaggi possono includere testo o il contenuto del corpo elaborati per catturare l'attenzione delle vittime designate. In altri casi, gli allegati vengono presentati direttamente senza alcun testo in un formato WSF.

infezioni SyncCrypt attivi possono efficacemente essere rimossi solo con una soluzione anti-spyware in grado, fare riferimento a la nostra guida per la rimozione di una guida approfondita.

Il file WSF sono utilizzati dal Microsoft Windows Script Host, che è in grado di eseguire una vasta gamma di diversi script. A seconda della SENT ceppi i criminali possono utilizzare varie tecniche di infezione:

- Gli script che contengono il codice maligno in se stessi. Di solito sono le più semplici forme di virus che sono le più facili da individuare con software di sicurezza.

- Gli script che scaricano il malware da un sito di hacker controllato.

- meccanismi di infezione complessi che utilizzano una serie di carichi utili che consegnare il ransomware finale.

La campagna attacco corrente utilizza un meccanismo complesso infezione che batte ransomware SyncCrypt finale come risultato. I campioni catturati scaricare un'immagine da un sito di hacker controllato che dispone di un archivio incorporato in un file ZIP. Il file è quindi scompattato sulla macchina locale che porta alla ransomware SyncCrypt. Questo percorso infezione complesso raggirando diversi meccanismi di rilevamento anti-virus. Se la vittima tenta di aprire uno dei file di immagine vedranno una cover di un album - “& Essi sono sfuggiti al peso delle Tenebre” di Olafur Arnalds.

Processo di infezione SyncCrypt ransomware

Una volta che i file dannosi vengono distribuiti ai computer vittima il malware viene estratto rivelando una serie di file - Sync.exe, readme.html e leggimi.png. Il file immagine viene spostato nella cartella temporanea di Windows con un file ZIP in modo casuale nome. Gli altri file vengono inseriti in una sottodirectory “BackupClient”. Questo è un riferimento al popolare software che vengono utilizzati per generare i backup dalla macchina. Gli hacker spesso utilizzano tali nomi per ingannare gli utenti che hanno installato un software legittimo sui loro computer. Il file eseguibile finale viene lanciato e questo avvia il processo vero e proprio ransomware SyncCrypt.

I campioni catturati associati al virus seguono i modelli di infezione ransomware standard, avviando un motore di cifratura. Esso utilizza il potente crittografia AES che colpisce sia i file utente e di sistema. Questo viene fatto in base a un elenco di built-in di estensioni di file di destinazione. Gli hacker possono configurarlo basata su obiettivi previsti. I campioni attuali processi seguenti estensioni:

ACCDB, ACCD, accdr, adp, ach, ARW, aspide, aspx, di riserva, BackupDB, dietro, pipistrello, baia, vg, BGT, miscela, bmp, DPW, cdf, cdr, CDR3, CDR4, cdr5, cdr6, CDRW, CDX, cielo, cfg, classe, cls, config, contatto, cpp, craw, crt, CRW, css, csv, d3dbsp, dbx, dcr, dcs, DDS, il, DIF, questo, doc, docm, docx, puntino, dotm, dotx, DRF, DRW, dwg, DXB, dxf, edb, eml, eps, FDB, FLF, FPX, frm, gif, gpg, gioco, hbk, hpp, html, infilare, JPE, jpeg, jpg, kdbx, KDC, chiave, vaso, Giava, laccdb, latice, LDF, illuminato, prendere, MAPIMAIL, max, Vista, CIS, MFW, mlb, MML, MMW, midi, MoneyWell, moca, mpp, navata, NML, nrw, OAB, ODB, Ep, odf, risposta, odi, odm, Rispondere, paragrafo, odt, OTG, OTH, OTP, ots, p12, non, aiutare, PBM, PCD, PCT, PCX, pdf, pef, pem, pfx, pgm, php, pict, su, sentieri, potx, PPAM, ppm, pps, PPSM, PPSX, ppt, pptm, pptx, pPZ, prf, psd, PTX, pub, QBW, QBX, QPW, raf, rtf, al sicuro, settimane, salvare, sda, sdc, sdd, senza casa, Partito Socialdemocratico, SKP, sql, sqlite, sqlite3, sqlitedb, stc, std, sti, stm, STW, sxc, SXG, lei, SXM, SXW, tex, txt, tif, bisticcio, vcf, portafoglio, WB1, WB2, WB3, WCM, wdb, WPD, wps, xlr, xls, XLSB, xlsm, xlsx, xlam, XLC, XLK, XLM, XLT, reg, RSPT, profilo, djv, djvu, MS11, ci, pls, png, PST (ora standard del Pacifico, XLTM, xltx, XLW, xml, R00, 7chiusura, vhd, AES, facente, apk, arco, asc, asm, bene, awg, indietro, BKP, brda, BSA, bz2, csh, il, che, dbf, db_journal, ddd, bacino, di, design, erbsql, erf, EF, fff, FHD, fla, flac, iif, IIQ, INDD, persone, JNT, Storia, lbf, litesql, LZH, LZMA, lzo, LZX, m2ts, m4a, mdf, medio, mny, mpa, mPE, mpeg, mpg, MPGA, MRW, msg, MVB, mondo, venduto, NDF, NSH, nvram, NXL, NYF, obj, ogg, salvo buon, p7b, p7m, P7R, p7s, pacchetto, pagine, colpetto, pdb, PDD, PFR, PNM, pentola, psafe3, pspimage, PWM, supremo, QBB, QBM, Qbr, QBY, qcow, qcow2, montone, rar, ras, ratto, crudo, rdb, rgb, RJS, rtx, RVT, RWL, RWZ, ma, sch, scm, SD2, essere, shar, SHW, sid, sedersi, sitx, skm, SMF, snd, spl, SRW, ssm, sst, STX, svg, tutto, swf, prende, TBZ, tbz2, tgz, TLZ, TXZ, UOP, uot, cfu, USTAR, vbox, vbs, vcd, vdi, vhdx, vmdk, VMSD, vmx, vmxf, vob, prima, DHS, batuffolo, wav, cera, WBMP, WebM, WebP, wks, wma, WP5, wri, WSC, wvx, XPM, xps, XSD, chiusura, zoo,

Tutti i file interessati vengono rinominati con il .estensione kk. I campioni dispongono anche di un lista delle esclusioni che disabilita la crittografia in determinate cartelle. Questo viene fatto in modo da non avere un impatto di sistema operativo. Le cartelle sono i seguenti:

- Windows

- Programmi (x86)

- Programmi

- ProgramData

- WinNT

- System Volume Information

- \Desktop Readme

- %Cestino

A seconda del caso catturato il motore può anche eliminare tutte le copie shadow del volume trovati. Questo previene efficacemente il recupero dei dati senza l'uso di un software di recupero di livello professionale.

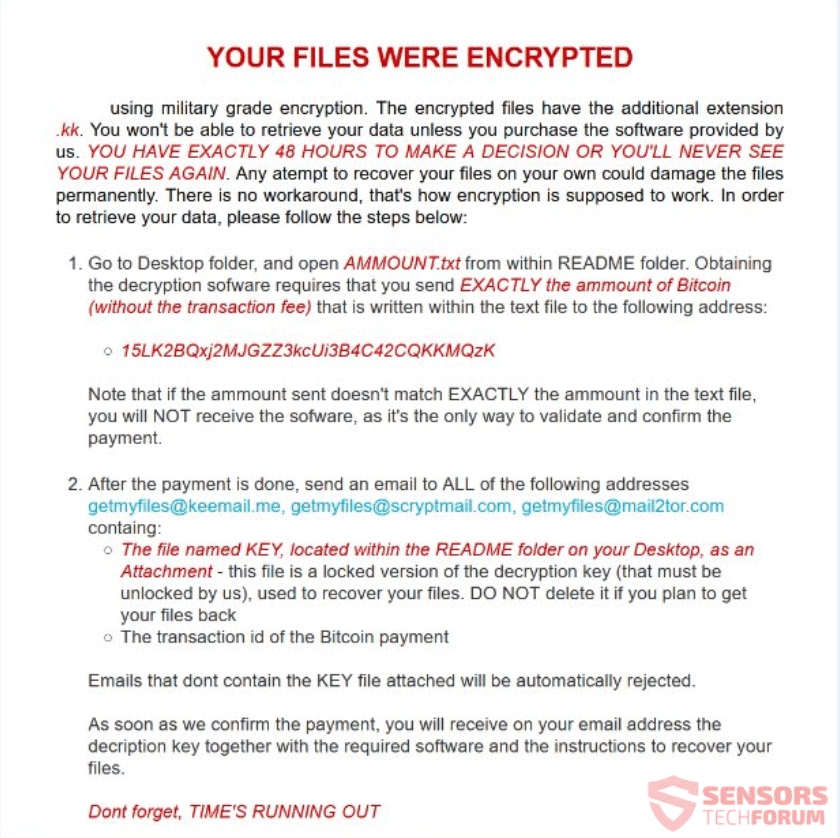

SyncCrypt ransomware di esempio ransomware Nota

Quando il processo di crittografia è completo di una cartella chiamata LEGGIMI viene creata sul desktop dell'utente. Esso contiene diversi file correlati all'infezione:

- AMMOUNT.txt - Questo file visualizza la richiesta di ransomware somma stabilito dagli hacker.

- chiave - Contiene la chiave di cifratura pubblica utilizzato dal motore di ransomware.

- readme.html - Questo file visualizza la nota ransomware presentato alle vittime.

- readme.png - Mostra l'immagine ransomware.

La nota ransomware è aperta in seguito nel browser predefinito dell'utente. E 'legge il seguente messaggio:

FILE stati cifrati

utilizzando la crittografia di livello militare. I file crittografati hanno l'estensione aggiuntiva .kk. Non sarà in grado di recuperare i dati a meno che non si acquista il software fornito da noi. Hai esattamente 48 ORE per prendere una decisione O non vedrai mai DEI FILE DI NUOVO. Qualsiasi atempt per recuperare i file sul proprio potrebbe danneggiare i file in modo permanente. Non v'è alcuna soluzione, è così che si suppone crittografia a lavorare. Al fine di recuperare i dati, si prega di seguire i passi di seguito:

1. Vai alla cartella Desktop, e AMMOUNT.txt aperta dall'interno della cartella README. Ottenere il sofware decrittazione richiede che si invia esattamente la quantità degli Bitcoin (senza la tassa di transazione) che è scritto all'interno del file di testo al seguente indirizzo:

15LK2BQxj2MJGZZ3kcUi3B4C42CQKKMQzK

Si noti che se l'ammount inviato non corrisponde esattamente l'ammount nel file di testo, NON riceverai il download, in quanto è l'unico modo per convalidare e confermare il pagamento.

2. Dopo che il pagamento è fatto, inviare un'e-mail a tutti gli indirizzi seguenti getmyfiles@keemail.me, getmyfiles@scryptmail.com, getmyfiles@mail2tor.com containg:

Il KEY file chiamato, situato all'interno della cartella README sul tuo desktop, come un allegato - questo file è una versione chiusa della chiave di decrittazione (che devono essere sbloccati da noi), utilizzato per recuperare i vostri file. NON eliminarlo se si prevede di ottenere il vostro file indietro

L'ID di transazione del pagamento Bitcoin

Messaggi di posta elettronica che dont contenere il file chiave attaccata saranno rifiutati automaticamente.

Non appena confermiamo il pagamento, riceverete sul vostro indirizzo di posta elettronica la chiave decription insieme con il software necessario e le istruzioni per recuperare i vostri file.

Non dimenticate, TEMPO DI RUNNING OUT

A seconda del campione ottenuto il virus può anche scegliere di modificare le impostazioni del registro di Windows essenziali. Questo può portare a problemi di stabilità o di prestazioni o vietare l'esecuzione di alcune applicazioni. il malware avanzato come il ransomware SyncCrypt può anche disabilitare prodotti anti-virus.

Si consiglia a tutti gli utenti di utilizzare una qualità strumento anti-spyware per la scansione in modo efficace per le infezioni SyncCrypt e rimuovere le istanze trovate con pochi clic del mouse.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter