Gli esperti di sicurezza informatica hanno scoperto un modo per bypassare la protezione antivirus di Windows Defender durante un controllo di applicazione audit approfondito. Questo consente agli hacker di cercano simili potenziali percorsi di intrusione in software di sicurezza ordine.

Proprio Windows Defender Antivirus Microsoft Trovato Insicuro

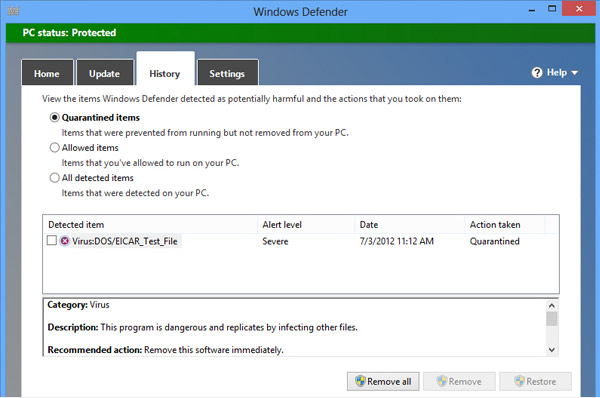

Gli esperti di sicurezza provenienti da CyberArk Labs hanno scoperto uno strano meccanismo che viene utilizzato dal software antivirus di Microsoft Windows Defender nel corso di un controllo di sicurezza approfondito. Ciò ha portato alla scoperta di un modo per bypassare il suo motore di malware, una tecnica che può essere sfruttata dai criminali se il problema rimane senza patch. Un particolare preoccupante è il fatto che questo può essere utilizzato con altre applicazioni. La questione si trova all'interno della capacità di un individuo malintenzionato dovrebbe ingannare il motore di scansione in tempo reale di Windows Defender.

Gli esperti hanno scoperto che la colpa è nel modo in cui il programma analizza i file attraverso la rete. Microsoft Windows utilizza il protocollo SMB che dispone di segnali complessi che forniscono informazioni sui dati. Gli ingegneri di sicurezza scoperto che gli hacker hanno la capacità di dare i file infetti per. Questo viene fatto sostituendo i file benigni quando la richiesta è emessa con quelli di malware.

Il protocollo SMB è integrato nel sistema operativo Microsoft Windows e funziona in un modo che permette agli hacker di sfruttare il file gestisce da volutamente omettendo il comando maniglia durante una richiesta di scansione di malware. Effettivamente questo significa che la scansione in tempo reale di Windows Defender viene bypassato.

Tale bypass di sicurezza può essere realizzato utilizzando diversi metodi, uno dei quali è con la ricerca di uno specifico protocollo di rete bandiera che segnala per una richiesta di scansione di Windows Defender antivirus. Per avviare l'abuso di sicurezza i criminali hanno bisogno di implementare il protocollo SMB con la creazione e SMB “pseudo-Server” che è in grado di distinguere tra le richieste specifiche di scansione di Windows Defender e altre opzioni.

Un'altra opzione sarebbe quella di utilizzare un altro trucco protocollo SMB di impersonare il SEC_IDENTIFY bandiera che blocca efficacemente gestire creazioni, questo impedisce la scansione di Windows Defender di essere prodotta. Gli hacker possono ideare un contagocce che può sfruttare la vulnerabilità in uno script relativamente semplice. E 'possibile usare questa tattica e utilizzarlo con altri software di sicurezza se si trovano per caratterizzare gli stessi modelli di comportamento.

Quando gli esperti hanno riferito la minaccia per Microsoft hanno ricevuto una risposta dal team di sicurezza affermando che i cambiamenti nel modo in cui Windows Defender gestisce la scansione sono una richiesta di funzionalità e non una questione legittima. Secondo la società il modo in cui questo tipo di attacco viene effettuato si basa prevalentemente sul fatto che un server personalizzato e una condivisione SMB non attendibile si accede da parte dell'utente.

Tutto questo significa che gli utenti devono essere cauti anche quando l'accesso ai file di rete come i criminali informatici possono facilmente creare tali server SMB falso e servire file malware. La comunità di sicurezza valuta il problema come particolarmente sensibili a causa del fatto che gli utenti malintenzionati possono eseguire questa strategia particolarmente facile una volta alla rete di destinazione è stato infiltrato.