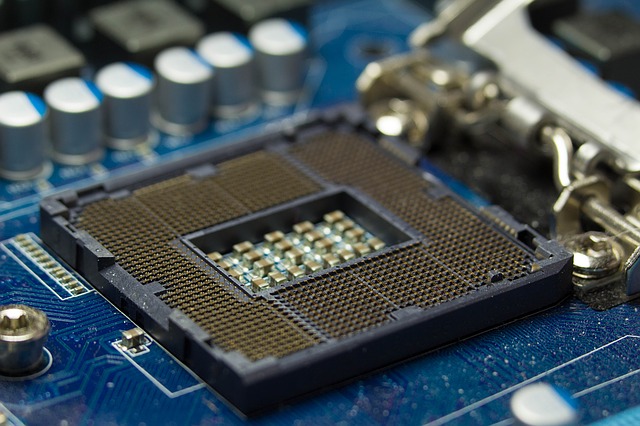

セキュリティ研究者は、IntelCPUからデータを乗っ取る可能性のある新しい攻撃に関する調査結果を公開しました. この手法は、会社のプロセッサを実行しているコンピュータをハッキングするために使用できる新しいアプローチを示しています. これは、ハッカーがコアの1つから機密データを漏洩するコードを実行できるようにするため、CrossTalkと呼ばれます。.

研究者がCrossTalkIntelCPUデータハイジャック方式を明らかに

CrossTalk攻撃は、オランダの大学のセキュリティ研究者によって報告されました. 彼らの調査結果は、これが潜在的なハッカーによって着手できる新しいアプローチであることを示しています. このバグは、犯罪者が特別に考案されたコードを使用して次のことを実行できるようにするため、このように命名されました。 “ハイジャック” IntelCPUの実行中のコアの1つからのデータ. これは、犯罪者が最新のプロセッサが マルチスレッドモデル — 1つのコアで複数のスレッドを実行でき、さまざまなプロセスを割り当てることができます. これは、システムのパフォーマンスを最適化するために行われます.

CrossTalkは、次のタイプとして定義されます。 MDS (マイクロアーキテクチャデータのサンプリング) 攻撃, プロセッサアーキテクチャに固有のハードウェアの脆弱性の一種. 攻撃シナリオの原則は、 セキュリティ境界からデータが漏洩する可能性があります. このカテゴリの攻撃で悪用される可能性のある弱い実装またはコード. ほとんどの場合、この攻撃シナリオに従う犯罪者は、コア間で共有されるバッファーにアクセスできます。. CrossTalkを使用すると、ハッカーは特に、 CPUラインフィルバッファ, すべてのCPUコアで共有されるメモリ用の一時ストレージ.

A デモンストレーションビデオの証明 オンラインで公開されたものは、研究チームが攻撃を実行する方法を示しています. セキュリティの専門家は次のように述べています 彼らは9月からインテルと協力しています 2018 問題に対処するために.

脅威の公開とCrossTalkに関する詳細情報の投稿に続いて Intelはマイクロコードパッチをリリースしました 問題に対処する. 会社は別の名前で攻撃を参照します, それらに名前を付ける 特殊レジスタバッファデータサンプリング. のIDでセキュリティアドバイザリが投稿されました CVE-2020-0543, 対応するインテルアドバイザリは次のようにラベル付けされています Intel-SA-00320.

この記事を書いている時点で 実際のエクスプロイトは報告されていません. 搭載されているIntelプロセッサのすべての所有者は、最新のマイクロコードパッチでシステムを更新することをお勧めします。.