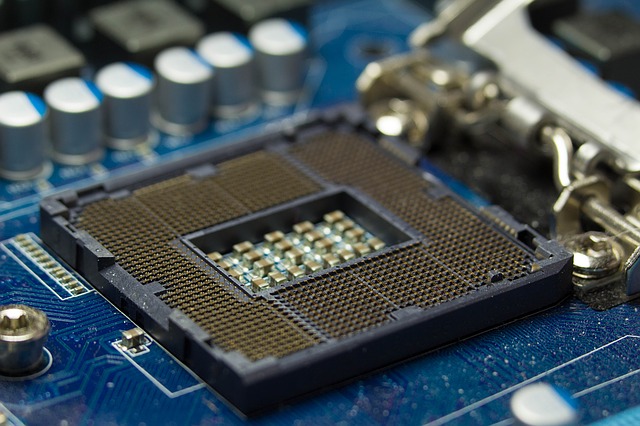

Pesquisadores de segurança publicaram suas descobertas sobre um novo ataque que pode seqüestrar dados de CPUs Intel. Essa técnica ilustra uma nova abordagem que pode ser usada para invadir computadores que executam os processadores da empresa. É chamado de CrossTalk, pois permite que os hackers executem código que vazará dados confidenciais de um dos núcleos.

Pesquisadores revelam o método CrossTalk Intel CPU Data Hijack

O ataque do CrossTalk foi relatado por pesquisadores de segurança de uma universidade holandesa. Suas descobertas indicam que esta é uma nova abordagem que pode ser realizada por hackers em potencial. O bug foi nomeado dessa maneira, pois permite que os criminosos usem códigos criados especialmente para “sequestro” dados de um dos núcleos em execução da CPU Intel. Isso significa que os criminosos aproveitam o fato de que os processadores modernos utilizam um modelo multithread — um núcleo pode executar vários threads que podem ter vários processos alocados a eles. Isso é feito para otimizar o desempenho dos sistemas.

CrossTalk é definido como um tipo de MDS (amostragem de dados microarquiteturais) ataque, um tipo de vulnerabilidade de hardware específica da arquitetura do processador. O princípio do cenário de ataque é que os dados podem vazar dos limites de segurança. Quaisquer implementações ou códigos fracos que possam ser explorados em ataques desta categoria. Na maioria dos casos, os criminosos que seguem esse cenário de ataque terão acesso ao buffer compartilhado entre os núcleos. O CrossTalk permite especificamente que os hackers tomem as informações armazenadas no Buffer de preenchimento de linha da CPU, um armazenamento temporário para memória compartilhada por todos os núcleos da CPU.

UMA vídeo de demonstração publicado on-line mostra como a equipe de pesquisa pode realizar o ataque. Os especialistas em segurança afirmaram que eles trabalham com a Intel desde setembro 2018 para resolver o problema.

Após a divulgação pública da ameaça e a publicação de informações detalhadas sobre o CrossTalk Intel lançou patches de microcódigo para resolver o problema. A empresa se refere aos ataques com um nome alternativo, nomeando-os Amostra de dados de buffer de registro especial. Um aviso de segurança foi publicado com o ID de CVE-2020-0543, o aviso correspondente da Intel é rotulado como Intel-SA-00320.

No momento da redação deste artigo nenhuma exploração do mundo real relatada foi relatada. É recomendável que todos os proprietários de processadores Intel equipados atualizem seus sistemas com o patch de microcódigo mais recente.