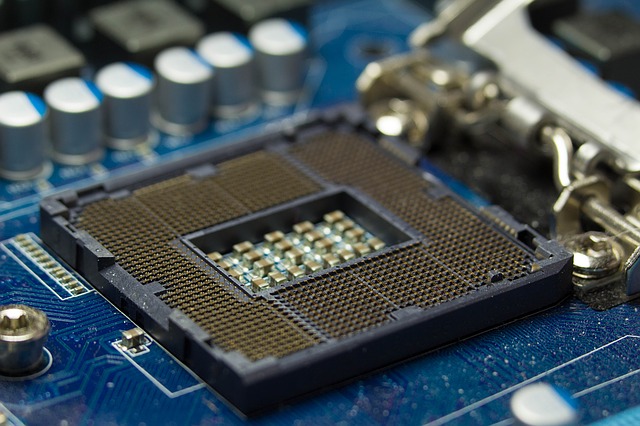

Des chercheurs en sécurité ont publié leurs conclusions sur une nouvelle attaque qui peut pirater les données des processeurs Intel. Cette technique illustre une nouvelle approche qui peut être utilisée pour pirater des ordinateurs qui exécutent les processeurs de l'entreprise. Il est appelé CrossTalk car il permet aux pirates d'exécuter du code qui fuira des données sensibles de l'un des cœurs..

Des chercheurs révèlent la méthode de détournement de données CPU CrossTalk Intel

L'attaque CrossTalk a été rapportée par des chercheurs en sécurité d'une université néerlandaise. Leurs résultats indiquent qu'il s'agit d'une nouvelle approche qui peut être entreprise par des pirates potentiels. Le bogue a été nommé ainsi car il permet aux criminels d'utiliser du code spécialement conçu pour “détourner” les données de l'un des cœurs en cours d'exécution du processeur Intel. Cela signifie que les criminels profitent du fait que les processeurs modernes utilisent un modèle multi-thread — un cœur peut exécuter plusieurs threads auxquels peuvent être affectés différents processus. Ceci est fait afin d'optimiser les performances des systèmes.

CrossTalk est défini comme un type de MDS (échantillonnage de données microarchitecturales) attaque, un type de vulnérabilité matérielle spécifique à l'architecture du processeur. Le principe du scénario d'attaque est que les données peuvent être divulguées des limites de sécurité. Toute implémentation ou code faible pouvant être exploité dans les attaques de cette catégorie. Dans la majorité des cas, les criminels qui suivent ce scénario d'attaque auront accès au tampon partagé entre les cœurs. CrossTalk permet spécifiquement aux pirates de prendre les informations stockées dans le Tampon de remplissage de ligne CPU, un stockage temporaire pour la mémoire partagée par tous les cœurs de CPU.

Une preuve de vidéo de démonstration publié en ligne montre comment l'équipe de recherche peut mener l'attaque. Les experts en sécurité ont déclaré que ils travaillent avec Intel depuis septembre 2018 afin de résoudre le problème.

Suite à la divulgation publique de la menace et à la publication d'informations détaillées sur CrossTalk Intel a publié des correctifs de microcode pour régler le problème. La société fait référence aux attaques sous un autre nom, les nommer Échantillonnage spécial des données du tampon de registre. Un avis de sécurité a été publié sous l'ID de CVE-2020-0543, l'avis Intel correspondant est étiqueté comme Intel-SA-00320.

Au moment d'écrire cet article aucun exploit rapporté dans le monde réel n'a été signalé. Il est conseillé à tous les propriétaires de processeurs Intel équipés de mettre à jour leurs systèmes avec le dernier patch de microcode.