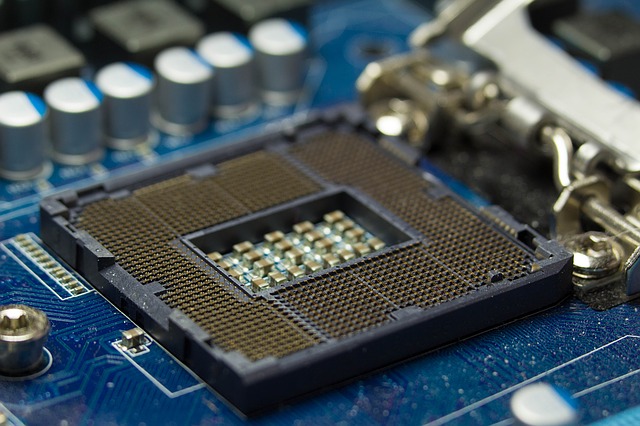

Los investigadores de seguridad han publicado sus hallazgos sobre un nuevo ataque que puede secuestrar datos de las CPU Intel. Esta técnica ilustra un nuevo enfoque que se puede utilizar para piratear computadoras que ejecutan los procesadores de la empresa.. Se llama CrossTalk, ya que permite a los piratas informáticos ejecutar código que filtrará datos confidenciales de uno de los núcleos..

Investigadores revelan el método de secuestro de datos de CPU Intel CrossTalk

El ataque CrossTalk ha sido reportado por investigadores de seguridad de una universidad holandesa.. Sus hallazgos indican que este es un enfoque novedoso que pueden llevar a cabo los posibles piratas informáticos.. El error se denominó de esta manera, ya que permite a los delincuentes utilizar código especialmente diseñado para “secuestrar” datos de uno de los núcleos en ejecución de la CPU Intel. Esto significa que los delincuentes aprovechan el hecho de que los procesadores modernos utilizan un modelo multihilo — un núcleo puede ejecutar varios subprocesos que pueden tener varios procesos asignados a ellos. Esto se hace para optimizar el rendimiento de los sistemas..

CrossTalk se define como un tipo de MDS (muestreo de datos microarquitectónicos) ataque, Un tipo de vulnerabilidad de hardware que es específica de la arquitectura del procesador. El principio del escenario de ataque es que los datos se pueden filtrar desde los límites de seguridad. Cualquier implementación débil o código que pueda ser explotado en ataques de esta categoría. En la mayoría de los casos, los delincuentes que siguen este escenario de ataque tendrán acceso al búfer que se comparte entre los núcleos.. CrossTalk específicamente permite a los piratas informáticos tomar la información almacenada en el CPU Line Fill Buffer, Un almacenamiento temporal para la memoria compartida por todos los núcleos de CPU.

La prueba de video de demostración publicado en línea muestra cómo el equipo de investigación puede llevar a cabo el ataque. Los expertos en seguridad declararon que han estado trabajando con Intel desde septiembre 2018 para abordar el problema.

Tras la divulgación pública de la amenaza y la publicación de información detallada sobre CrossTalk Intel ha lanzado parches de microcódigo para abordar la cuestión. La compañía se refiere a los ataques bajo un nombre alternativo., nombrándolos Muestreo de datos de búfer de registro especial. Se ha publicado un aviso de seguridad con la ID de CVE-2020-0543, el aviso de Intel correspondiente está etiquetado como Intel-SA-00320.

Al escribir este artículo no se han reportado hazañas reportadas en el mundo real. Se recomienda que todos los propietarios de procesadores Intel equipados actualicen sus sistemas con el último parche de microcódigo.