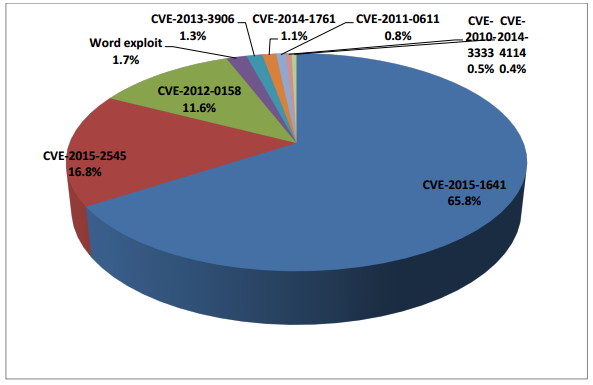

Microsoft Officeの脆弱性は、サイバー犯罪者のお気に入りです. 最近の2つの欠陥 – CVE-2015-1641およびCVE-2015-2545–マルウェアゲームを急速に強化しており、これまでで最も人気のあるCVE-2012-0158に取って代わっているようです. 後者はActiveXコントロールの弱点を活用しました, そして、サイバー犯罪者がなぜそのような古いエクスプロイトを使用していたのかについて、セキュリティ研究者を困惑させる複数の攻撃の震源地にありました.

Microsoft Officeの脆弱性は、サイバー犯罪者のお気に入りです. 最近の2つの欠陥 – CVE-2015-1641およびCVE-2015-2545–マルウェアゲームを急速に強化しており、これまでで最も人気のあるCVE-2012-0158に取って代わっているようです. 後者はActiveXコントロールの弱点を活用しました, そして、サイバー犯罪者がなぜそのような古いエクスプロイトを使用していたのかについて、セキュリティ研究者を困惑させる複数の攻撃の震源地にありました.

ClassicCVEの詳細-2012-0158

公式説明 (cve.mitre.orgから)

The (1) リストビュー, (2) ListView2, (3) ツリー表示, と (4) MicrosoftOfficeの共通コントロールのMSCOMCTL.OCXのTreeView2ActiveXコントロール 2003 SP3, 2007 SP2およびSP3, と 2010 ゴールドとSP1; オフィス 2003 WebコンポーネントSP3; SQLサーバー 2000 SP4, 2005 SP4, と 2008 SP2, SP3, およびR2; BizTalkServer 2002 SP1; コマースサーバー 2002 SP4, 2007 SP2, と 2009 ゴールドとR2; Visual FoxPro 8.0 SP1および 9.0 SP2; およびVisualBasic 6.0 ランタイムにより、リモートの攻撃者は巧妙に細工された方法で任意のコードを実行できます (a) Webサイト, (b) Officeドキュメント, また (c) .トリガーするrtfファイル “システム状態” 腐敗, 4月に野生で搾取されたように 2012, 別名 “MSCOMCTL.OCXRCEの脆弱性。”

多くの情報セキュリティ専門家がこの脆弱性に敬意を表しています, そしてSophosは最近、「CVE-2012-0158が引退する時が来たのか」というタイトルの興味深いレポートをリリースしました。?」. レポートは、この4年前のエクスプロイトが、Officeパッケージの攻撃シナリオを支配していたが、現在は他の脆弱性によって押しのけられていると述べています。. この4年前の古典的なエクスプロイトは、2つの新しい欠陥によって破壊されました: CVE-2015-1641 と CVE-2015-2545.

サイバー犯罪者が他の犯罪者に目を向けるのは当然のことです, 新しいエクスプロイト, ユーザーがソフトウェアに段階的にパッチを適用し、感染が成功する可能性を減らすためです。.

この春、脆弱性が蒸発し始めたときに、CVE-2012-0158が徐々に時代遅れになる最初の兆候に気づきました。 マルウェアを運ぶスパムキャンペーン.

ソフォスのエキスパートであるGaborSzappanosによると、CVE-2015-1641およびCVE-2015-2545の台頭は、いくつかのOfficeのアップデートに直接関連しています。 エクスプロイトキット. 言い換えると, からのエクスプロイト 2012 削除され、2つに置き換えられました 2015 欠陥.

MicrosoftOfficeエクスプロイトキットとは?

マルウェアオペレーターは、長年にわたってMicrosoftOfficeドキュメントの脆弱性を利用してきました. でも, サイバー研究者から呼ばれることもある「ドキュメントマルウェア」が勢いよく復活しました.

攻撃ベクトルは主に、それが平均的なサイバー犯罪グループであるか、著名な被害者を標的とするAPTグループであるかによって異なります。. 最初のケースでは, 悪用されたドキュメントは電子メールメッセージに添付され、大量のランダムな潜在的な被害者に送信されます. APT攻撃の場合, 犠牲者の数ははるかに少なく、選択されたターゲットで構成されます.

いくつかの Officeエクスプロイトキット 商業的であることが知られています, 地下市場で購入可能. その他は商用のようです, しかし、まだどの市場にも登場していません. ついに, 少数のグループだけが利用できるツールがあります.

CVE-2015-2545の詳細

この脆弱性は、サイバースパイAPTグループによって実行される攻撃で観察されています. 悪意のある攻撃者が悪意のあるEPSペイロードをOfficeファイル内の画像として埋め込むことができます. CVE-2015-2545はOfficeに影響します 007 SP3, 2010 SP2, 2013 SP1, と 2013 RT SP1. 不運にも, この欠陥は、APT犯罪者の間だけでなく、サイバー犯罪組織によっても利用されています。.

CVE-2015-1641の詳細

これは、小規模で注目を集める事業で注目されています, より具体的にはAPT攻撃. ソソソ, でも, CVE-2015-1641は複数のスパムキャンペーンで使用されていると述べています. 脆弱性はRTFドキュメントを介してのみアクティブ化できるため、簡単に見つけることができます. CVE-2015-1641はMicrosoftWordに影響します 2007 SP3, オフィス 2010 SP2, 語 2010 SP2, 語 2013 SP1, 語 2013 RT SP1, Mac用のWord 2011, Office互換性パックSP3, SharePointServer上のWordAutomationServices 2010 SP2および 2013 SP1, およびOfficeWebApps Server 2010 SP2および 2013 SP1.

ドキュメントマルウェアからの保護を維持する方法

何よりもまず – ソフトウェアにパッチを適用する! 利用可能なすべてのセキュリティパッチを適用することが最優先事項である必要があります. でも, 更新は重要かもしれませんが、それらはパズルのほんの一部です. スパムは両方の小さな原因であるため- と大規模なマルウェア操作, 以下のような予防的なヒントをおろそかにしないでください…

スパム対策保護のヒント

- スパム対策ソフトウェアを採用する, スパムフィルター, 受信メールの調査を目的としています. このようなソフトウェアは、通常の電子メールからスパムを分離するのに役立ちます. スパムフィルターは、スパムを識別および検出するように設計されています, 受信トレイに届かないようにします. メールにスパムフィルターを追加してください. Gmailユーザーは参照できます Googleのサポートページ.

- 疑わしい電子メールメッセージに返信したり、コンテンツを操作したりしないでください. メッセージ本文内の「購読解除」リンクでさえ、疑わしいことが判明する可能性があります. あなたがそのようなメッセージに答えるなら, 自分のメールアドレスの確認をサイバー詐欺師に送信するだけです.

- Webサービスに登録したり、何かにサインアップしたりする必要があるときに使用する予備の電子メールアドレスを作成します. ランダムなウェブサイトであなたの本当のメールアドレスを提供することは決して良い考えではありません.

- あなたのメール名は解読するのが難しいはずです. 調査によると、番号付きのメールアドレス, 文字とアンダースコアは解読が難しく、一般的にスパムメールが少なくなります.

- メールをプレーンテキストで表示する, そしてそれには正当な理由があります. HTMLで記述されたスパムには、不要なページにリダイレクトするように設計されたコードが含まれている可能性があります (例えば. 広告). また, 電子メール本文内の画像は、将来のスパムキャンペーンのためにアクティブな電子メールを見つけるために使用できるため、スパマーに「電話をかける」ために使用できます。. したがって, プレーンテキストで電子メールを表示する方が良いオプションのようです. そうするために, メールのメインメニューに移動します, [設定]に移動し、プレーンテキストでメールを読むオプションを選択します.

- あなたのメールアドレスやそのリンクをウェブページに投稿することは避けてください. スパムボットとウェブスパイダーはメールアドレスを見つけることができます. したがって, メールアドレスを残す必要がある場合, 次のようにしてください: 名前 [で] 郵便物 [ドット] comまたは類似のもの. ウェブサイトでお問い合わせフォームを探すこともできます。そのフォームに記入しても、メールアドレスや身元が明らかになることはありません。.

そして最後に, システムを常に保護してください!

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法