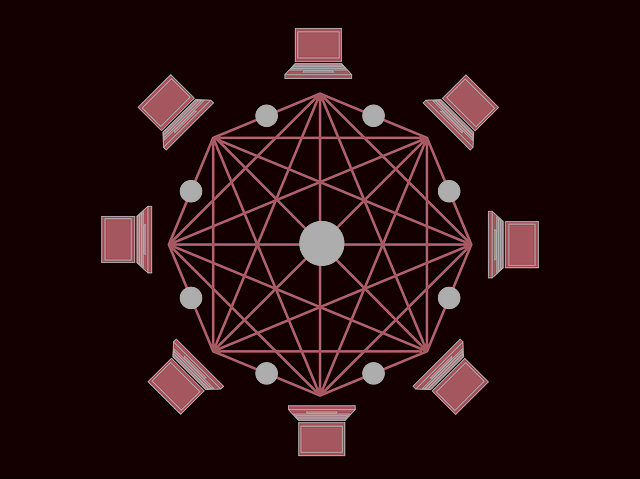

最大の交通分配システム (TDS) EITestとして知られているものは、Abuse.chのセキュリティ研究者によって削除されました。, BrilliantIT, およびProofpoint. 専門家グループは、リダイレクトを介してマルウェアを配信するために使用されていたハッキングされたサーバーのネットワークの背後にあるコマンドアンドコントロールインフラストラクチャを陥没させました, エクスプロイトキットとテクニカルサポート詐欺.

交通配電システムは以前は 分析 Malware Do n'tNeedCoffeeの匿名の作者による:

EITestは、進化を続けている最も長い悪意のある配信キャンペーンの1つです。. の春に 2017, 偽のChromeフォントを使用した既存のリダイレクトに加えて、InternetExplorerユーザーをテクニカルサポート詐欺にリダイレクトし始めました。.

EITestトラフィック配信システムの説明

EITestは数年前に最初に検出されました, の 2011. でも, 7月に賃貸可能な交通配電システムになりました 2014. 当時, TDSは、Zaccessトロイの木馬を配布する悪意のあるキャンペーンに配備されました. 攻撃者は、グラズノフと呼ばれるエクスプロイトキットを使用していました.

によると Proofpoint 研究者, 「「EITestは、おそらくこの種の最も古いものの1つであり、さまざまなランサムウェアの配信に関与しています。, 情報スティーラー, およびその他のマルウェア, その使用の明確な証拠はにさかのぼります 2011」.

EITestを借りることができた瞬間から, セキュリティ研究者は、その運用を停止するのに苦労しています. 分析によると、 EITestチームは、ハッキングされたサイトから取得したハイジャックされたトラフィックを販売していました 為に $20 1000ユーザーあたりの米ドル. 最小のトラフィックブロック 50,000 ユーザーは毎日売られていました.

EITestは、さまざまなマルウェアおよびランサムウェアファミリの配布に使用されました. 大量のトラフィックを悪名高いAnglerおよびRIGエクスプロイトキットにリダイレクトしています. 最近の操作には、ブラウザロッカーなどのソーシャルエンジニアリング用に展開された悪意のあるサイトが含まれていました, techは詐欺をサポートします, 偽の更新とそうでないもの.

EITest操作のシンクホール

幸運, BrilliantITおよびAbuse.chと一緒にProofpoint, EITestのシンクホールに成功. 現在, 交通配電システムの感染チェーンは非効率的であり、したがって, 1日に約200万件の悪意のあるリダイレクトが発生するのを防いでいます.

研究者たちは、1つの特定のドメインを取得することで成功しました (stat-dns.com) それは全体の操作の押収につながりました. すなわち, そのサーバーは3月から陥没穴を指しています 15, 2018:

3月からの陥没穴操作のデータを分析しました 15 4月まで 4, 2018. その期間中, 陥没穴はほとんど受け取った 44 おおよそからの百万の要求 52,000 サーバー. リクエストをデコードすることで、侵害されたドメインのリスト、および侵害されたサーバーを閲覧したユーザーのIPアドレスとユーザーエージェントを取得することができました。.

侵害されたすべてのWebサイトのうち, Proofpointの研究者は複数のコンテンツ管理システムを観察しました, しかし、大多数は WordPressを使用しているようです. 最近、WordPressやその他のCMSベースのサイトを活用してChtonicバンキングマルウェアを配信する別の偽の更新キャンペーンについて書きました。, ZeusVMのバリアントとNetSupportRAT.

EITestが陥没したので, その活動を回復する試みは観察されていません.

Proofpointの研究者はフォローしています 別の交通分配システム 同じように. 吹き替え BlackTDS, TDSは、さまざまなマルウェアの配布に導入されます. セキュリティ研究者は、野生のBlackTDS感染チェーンを観察しています, ソーシャルエンジニアリングのトリックや偽のソフトウェアアップデートを通じてマルウェアを配信する.

言及する価値があるのは、BlackTDSサイトの特定は研究者にとってそれほど難しいことではありませんでしたが, トラフィックを既知の脅威アクターに関連付けることは、非常に困難であり、さらには困難でした。.