暗号ウイルスは、あなたの一日を逆にすることを目的とした脅威の増加です, 暗号化されたキーの代金をサイバー犯罪者に支払わせる. さらに悪いことに、サイバー犯罪者はウイルスの防御を強化するための新しくより洗練された方法を絶えず開発し続けています, サーバーに安全に移動する複合暗号化キーの実装. でも, 暗号化されていない情報を送信するランサムウェアウイルスはまだあります, あなたを可能にする, ユーザーがコンピューターからトラフィックを盗聴し、運が良ければファイルの復号化キーを取得できます. Wiresharkを使用してWebトラフィックをスニッフィングすることにより、復号化キーを検出する方法を理論的に説明するために、可能な限り単純なチュートリアルを作成するように設計されています。.

暗号ウイルスは、あなたの一日を逆にすることを目的とした脅威の増加です, 暗号化されたキーの代金をサイバー犯罪者に支払わせる. さらに悪いことに、サイバー犯罪者はウイルスの防御を強化するための新しくより洗練された方法を絶えず開発し続けています, サーバーに安全に移動する複合暗号化キーの実装. でも, 暗号化されていない情報を送信するランサムウェアウイルスはまだあります, あなたを可能にする, ユーザーがコンピューターからトラフィックを盗聴し、運が良ければファイルの復号化キーを取得できます. Wiresharkを使用してWebトラフィックをスニッフィングすることにより、復号化キーを検出する方法を理論的に説明するために、可能な限り単純なチュートリアルを作成するように設計されています。.

役立つアドバイス: ネットワークスニッフィングやその他の方法を実際に行う前に、以下に提案します, あらゆる種類のマルウェアの影響を受けない安全で安全なコンピュータシステムから実行することを緊急にお勧めします. コンピュータシステムが 100% これらの指示に従っている間は安全です, 専門家はしばしばアドバイスします 頻繁に更新され、ウイルスに対する次世代のアクティブな保護機能を備えた高度なマルウェア対策ツールをダウンロードして、PCが安全かどうかを確認します:

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法

仕組み–簡単な説明

さまざまなランサムウェアウイルスがユーザーPCでさまざまなアクティビティを実行するため、このソリューションは理論上のものにすぎないことに注意してください。. それを最も明確にするために, ほとんどのランサムウェアウイルスは暗号化アルゴリズムを使用します–ファイルの元の言語コードを置き換える不可解な言語, それらにアクセスできないようにする. 最も広く使用されている2つの暗号化アルゴリズムは、RSAおよびAES暗号化アルゴリズムです。. どちらも非常に強く、侵入できません. 過去に, ほとんどのマルウェア作成者は、特別な方法で1つの暗号化暗号のみを使用していました. ランサムウェアウイルスの標準的なアクションは、次のような結果になりました。:

- ペイロードをドロップします.

- 起動時または特定のアクションが実行された後に実行するようにWindowsレジストリエディタを変更します.

- バックアップを削除し、他のアクティビティを実行します.

- ファイルを暗号化する.

- 復号化キーをファイルで、または通信としてコマンドアンドコントロールに直接送信します (C&C) サイバー犯罪者の中心.

- この「複雑さ」をユーザーに通知する身代金メモやその他のサポートファイルを削除します.

でも, マルウェアの研究者はリソースを統合し、欠陥のあるコードを検出したり、復号化キーをキャプチャして無料の復号化ツールを開発したりするために多大な努力を払ってきたためです。, マルウェア作成者も、それ自体でかなりの改善を行っています. それらの改善の1つは、双方向暗号化の実装です。, の組み合わせを使用して RSAおよびAES 暗号化アルゴリズム.

簡単に言えば, 暗号の1つでファイルを暗号化しただけではありません, しかし今では、2番目の暗号化アルゴリズムを使用して、特別なファイルの復号化キーを暗号化し、サーバーに送信します。. これらのファイルは復号化できません, そしてユーザーは絶望的にそれらを解読するための代替方法を探しています.

この暗号化方式の詳細については, 来てください:

ランサムウェア暗号化の説明–なぜそれがそれほど効果的なのか?

サイバー詐欺師の「開発者」が使い始めたもう1つの戦術は、いわゆる暗号ブロック連鎖です。. これは簡単に説明したモードです, あなたがそれを改ざんしようとするとファイルを壊します, いかなる形の回復も完全に不可能にする.

そう, ここが私たちの居場所です. この時点で, ランサムウェアの世界には新しい開発さえあります, まだ明らかにされていない.

ランサムウェアの先を行くことは非常に困難です, しかし、すべてにもかかわらず, Wiresharkを活用して、適切なタイミングでHTTPトラフィックを傍受する方法を紹介することにしました。. でも, これらの指示は理論上のものであることに注意してください, そして、実際の状況でそれらが機能するのを妨げる可能性のある多くの要因があります. まだ, 身代金を支払う前に試さないよりはましです, 右?

Wiresharkを使用して復号化キーを見つける

Wiresharkをダウンロードして使用する前に–最も広く使用されているネットワークスニファの1つ, マルウェアの実行可能ファイルをスタンバイ状態にして、コンピューターにもう一度感染させる必要があります. でも, 一部のランサムウェアウイルスは、コンピュータが再起動されるたびに新しい暗号化を実行することにも注意してください, したがって、起動時に自動的に実行されるようにWiresharkも構成する必要があります. さぁ、始めよう!

ステップ 1: 次のボタンをクリックして、Wiresharkをコンピュータにダウンロードします( お使いのバージョンのWindows用)

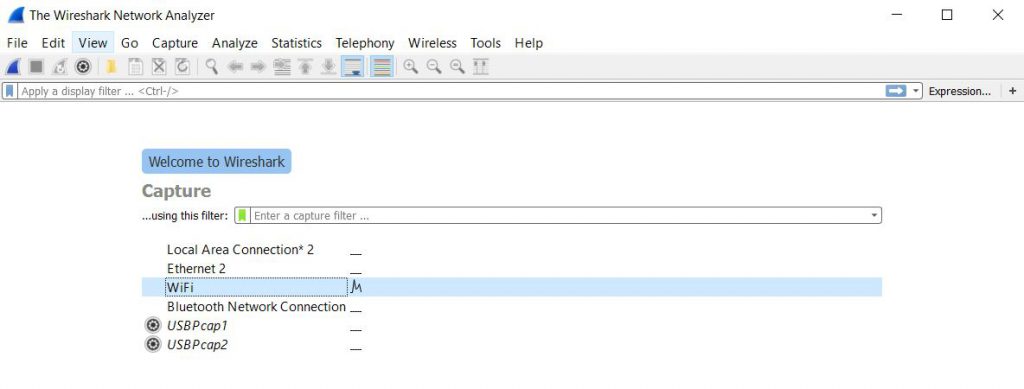

ステップ 2: 走る, Wiresharkでパケットをスニッフィングする方法を設定して学習する. パケットの分析を開始し、パケットがデータを保存する場所を確認する方法を学ぶ, 最初にWiresharkを開き、次にパケットを分析するためのアクティブなネットワークインターフェイスを選択する必要があります. ほとんどのユーザーの場合, それは、その右側で上下にバウンスするトラフィックとのインターフェースになります. あなたはそれを選択し、スニッフィングを開始するために2回速くクリックする必要があります:

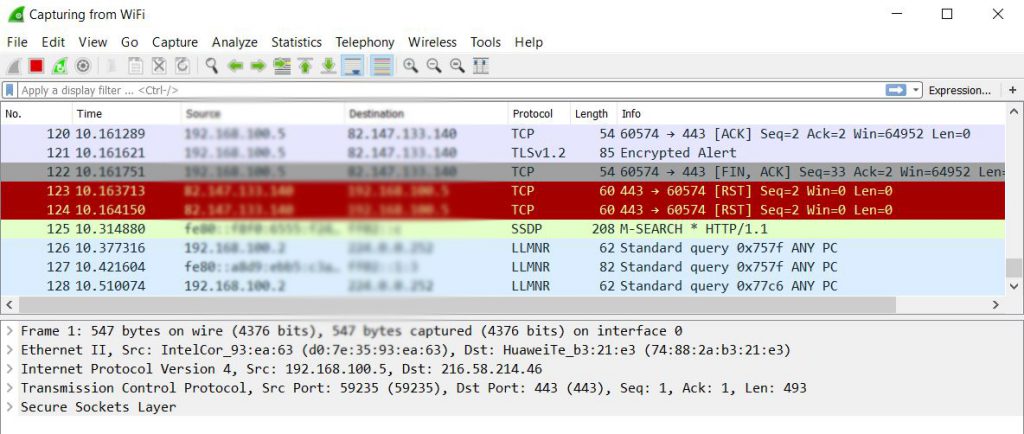

ステップ 3: パケットをスニッフィングする. ランサムウェアウイルスはHTTPトラフィックを介して通信するため, 最初にすべてのパケットをフィルタリングする必要があります. インターフェイスを選択してトラフィックをスニッフィングした後のパケットの最初の外観は次のとおりです。:

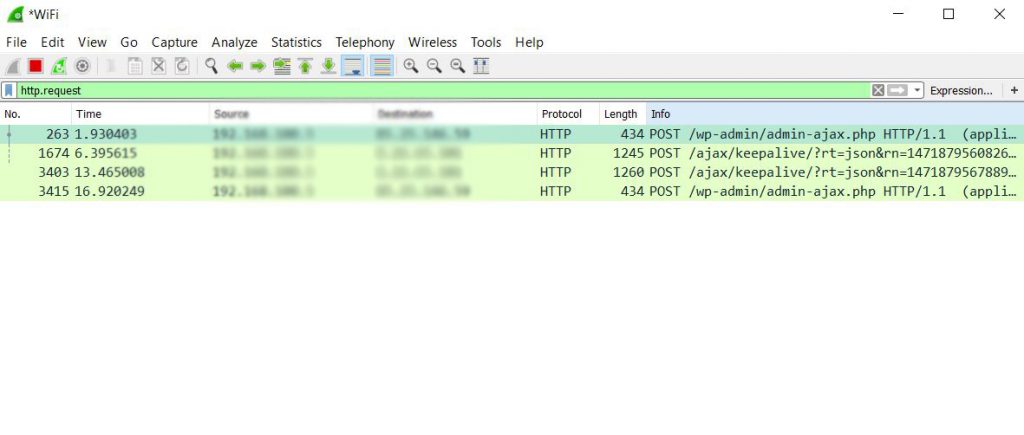

HTTPトラフィックのみを傍受するには, ディスプレイフィルターバーに次のように入力する必要があります:

→ http.request –要求されたトラフィックを傍受する

フィルタリングすると、次のようになります:

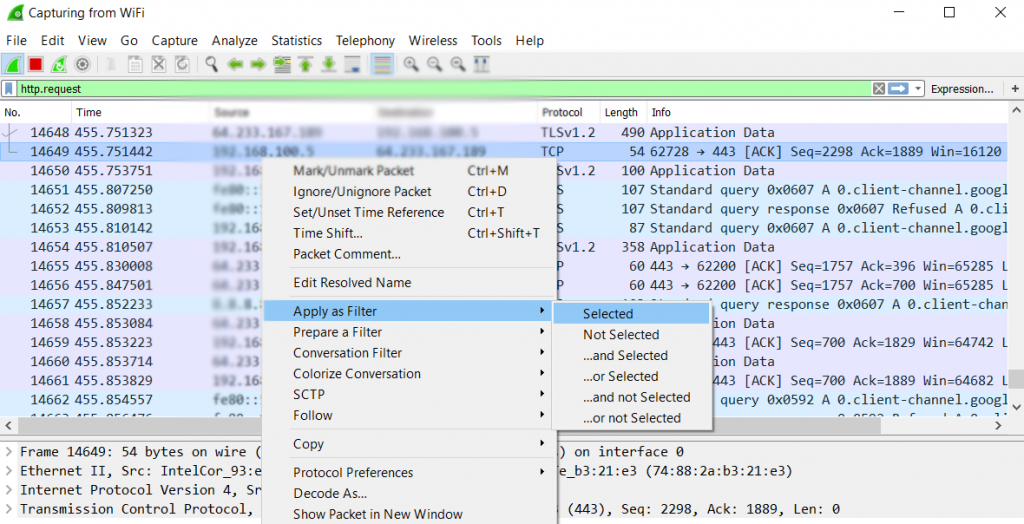

上下にスクロールして1つのアドレスを選択することにより、送信元IPアドレスと宛先IPアドレスをフィルタリングすることもできます。, その後、右 それをクリックして、次の機能に移動します:

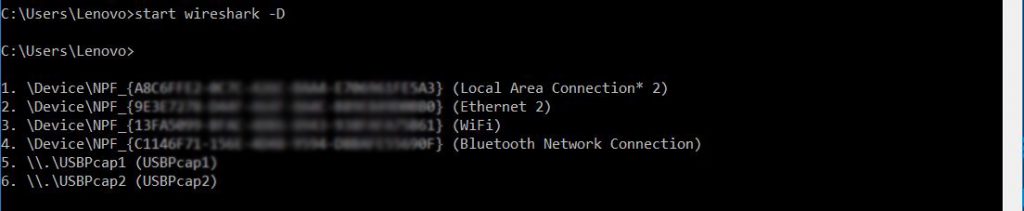

ステップ 4: Wiresharkを自動的に実行するように構成する. これをする, 最初, Windowsサーチでcmdと入力して実行し、コンピューターのコマンドプロンプトに移動する必要があります。. そこから, 次のコマンドを大文字で入力します 「-d」 インターフェイスの一意のキーを取得するための設定. キーは次のようになります:

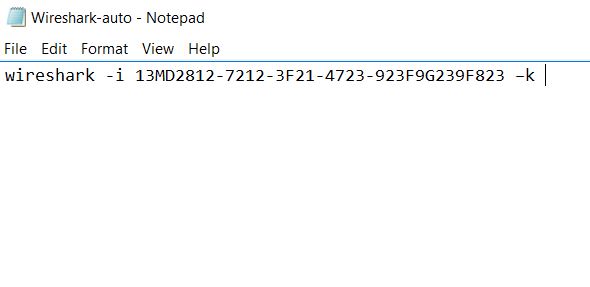

ステップ 5: アクティブな接続のキーをコピーして新しいテキストドキュメントを作成し、その中に次のコードを記述します:

→ wireshark -i 13MD2812-7212-3F21-4723-923F9G239F823(<= Your copied key) –k

コマンドを追加して、コマンドを変更できます。 –w 手紙とそれをあなたのコンピュータに保存するファイルの名前を作成する, パケットを分析することができます. 結果はこれと同じように見えるはずです:

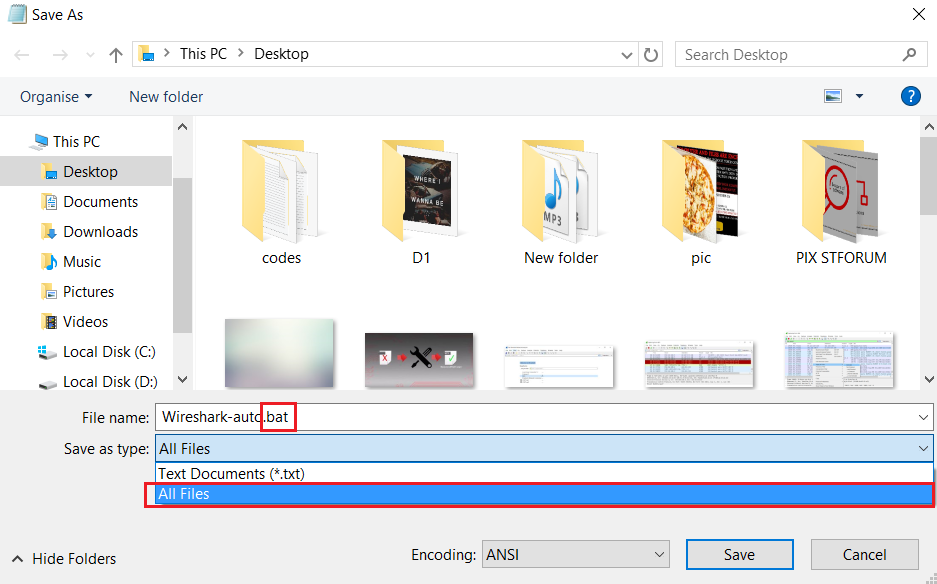

ステップ 6: 新しく作成したテキストドキュメントを.batファイルとして保存します, に行くことによって [ファイル]>[名前を付けて保存]… [すべてのファイル]を選択した後、ファイル拡張子として.BATと入力します, 下の写真のように. ファイルの名前と保存場所が見つけやすいことを確認してください:

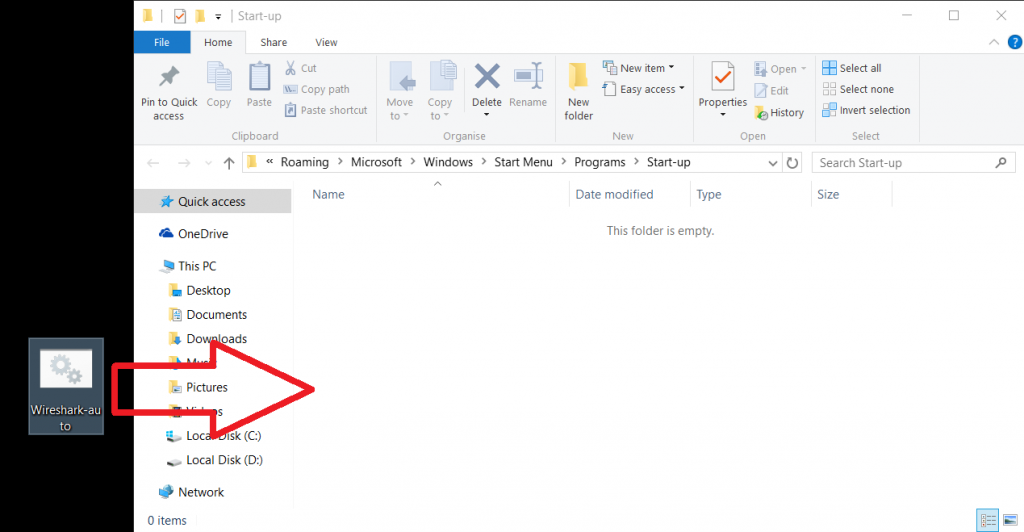

ステップ 7: .batファイルをWindowsスタートアップフォルダーに貼り付けます. フォルダの元の場所は:

→ C:\Users Users AppData Roaming Microsoft Windows Start Menu Programs Startup,/p>

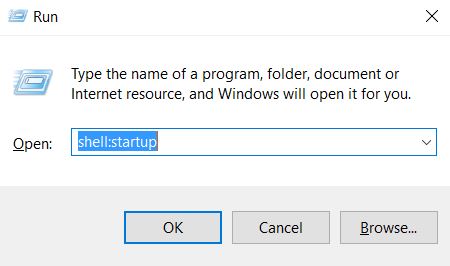

簡単にアクセスするには, 押す Windowsボタン + R キーの組み合わせとウィンドウボックスタイプ–シェル:起動, 下の画像のように、[OK]をクリックします:

コンピュータを再起動した後, ランサムウェアウイルスがファイルを暗号化した後、キーを生成してサイバー犯罪者に送信する場合’ サーバー, 通信パケットを傍受して分析できるはずです.

ステップ 8: トラフィックを分析する方法?

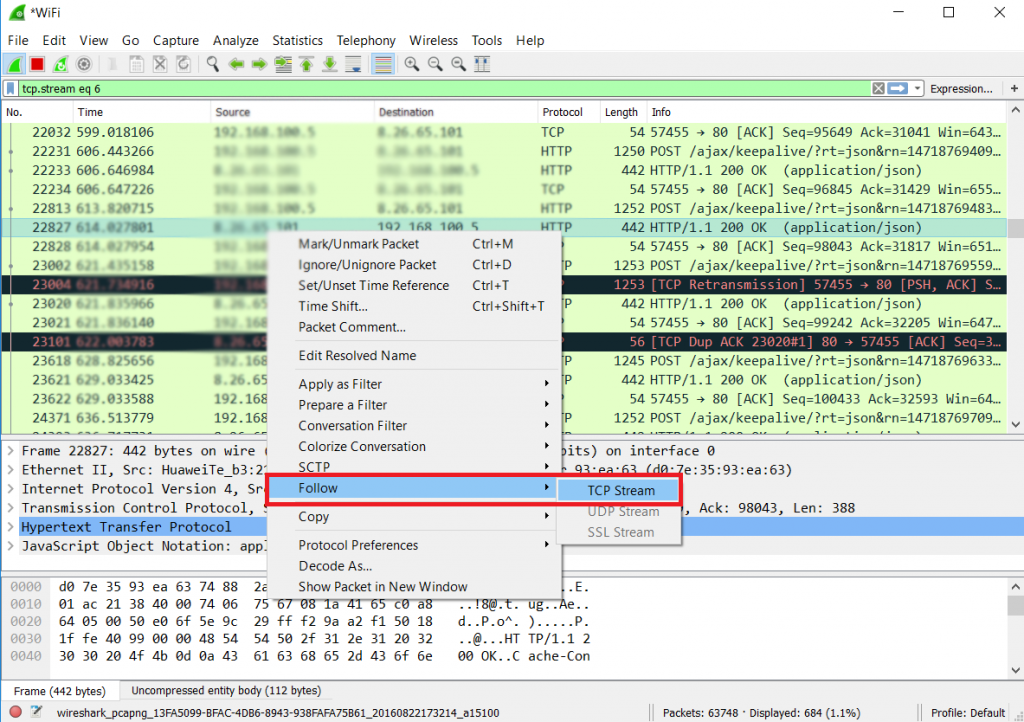

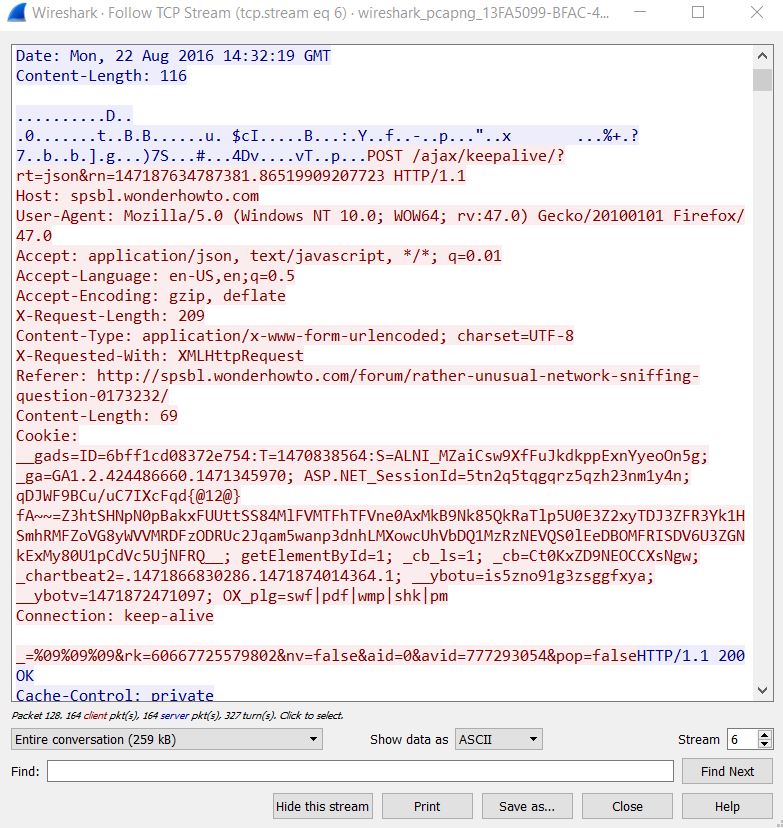

特定のパケットのトラフィックを分析するには, 単に それを右クリックし、次に次をクリックしてトラフィックを傍受します:

これを行った後, 情報を含むウィンドウが表示されます. 情報を注意深く調べて、暗号化キーを提供するキーワードを探してください, 暗号化されたように, RSA, AES, 等. 時間をかけてパケットのサイズを確認してください, キーファイルのサイズと同じであることを確認してください.

ランサムウェア復号化キーのスニッフィング–知っておくべきこと

前に述べたように, このチュートリアルは完全に理論的であり、それに対処してキーを嗅ぎ分けることができない場合に備えて, 感染したランサムウェアを削除し、以下の手順に従ってファイルを復元することを強くお勧めします。. また, この方法を試す場合, 最初にコンピュータでテストしてトラフィックを確認することを強くお勧めします. 研究者がランサムウェアによってトラフィックを特定した方法の例は、 リサーチ, パロアルトネットワークの専門家による実施 Lockyランサムウェア, また、確認することをお勧めします.

- ステップ 1

- ステップ 2

- ステップ 3

- ステップ 4

- ステップ 5

ステップ 1: SpyHunterAnti-MalwareToolを使用してランサムウェアをスキャンする

ランサムウェアの自動除去 - ビデオガイド

ステップ 2: Windows からランサムウェアと関連するマルウェアをアンインストールする

これは、ほとんどのプログラムをアンインストールできるはずのいくつかの簡単な手順の方法です。. Windowsを使用しているかどうかに関係なく 10, 8, 7, VistaまたはXP, それらのステップは仕事を成し遂げます. プログラムまたはそのフォルダをごみ箱にドラッグすると、 非常に悪い決断. あなたがそれをするなら, プログラムの断片が残されています, そしてそれはあなたのPCの不安定な仕事につながる可能性があります, ファイルタイプの関連付けやその他の不快なアクティビティに関するエラー. コンピュータからプログラムを削除する適切な方法は、それをアンインストールすることです. それをするために:

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

ステップ 3: レジストリをクリーンアップします, コンピューター上でランサムウェアによって作成されました.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, そこでランサムウェアによって作成されました. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

始める前に "ステップ 4", お願いします 通常モードで起動します, 現在セーフモードになっている場合.

これにより、インストールと SpyHunterを使用する 5 正常に.

ステップ 4: PCをセーフモードで起動して、ランサムウェアを分離して削除します

ステップ 5: ランサムウェアによって暗号化されたファイルを復元してみてください.

方法 1: Emsisoft の STOP Decrypter を使用する.

このランサムウェアのすべての亜種を無料で復号化できるわけではありません, しかし、研究者が使用する復号化機能を追加しました。これは、最終的に復号化されるバリアントで更新されることがよくあります。. 以下の手順を使用して、ファイルを復号化してみてください, しかし、それらが機能しない場合, 残念ながら、ランサムウェアウイルスの亜種は復号化できません.

以下の手順に従って、Emsisoft復号化ツールを使用し、ファイルを無料で復号化します. あなたはできる ここにリンクされているEmsisoft復号化ツールをダウンロードします 次に、以下の手順に従います:

1 右クリック 解読機でクリックします 管理者として実行 以下に示すように:

2. ライセンス条項に同意する:

3. クリック "フォルダーを追加" 次に、下に示すように、ファイルを復号化するフォルダを追加します:

4. クリック "復号化" ファイルがデコードされるのを待ちます.

ノート: 復号化機能の功績は、このウイルスで突破口を開いたEmsisoftの研究者に与えられます.

方法 2: データ復元ソフトウェアを使用する

ランサムウェア感染とランサムウェアは、復号化が非常に難しい暗号化アルゴリズムを使用してファイルを暗号化することを目的としています. これが、直接復号化を回避してファイルの復元を試みるのに役立つ可能性のあるデータ回復方法を提案した理由です。. この方法はそうではないかもしれないことに注意してください 100% 効果的ですが、さまざまな状況で少しまたは大いに役立つ場合もあります.

リンクと上部のウェブサイトメニューをクリックするだけです, 選ぶ データ復旧 - データ回復ウィザード WindowsまたはMacの場合 (OSによって異なります), 次に、ツールをダウンロードして実行します.

Ransomware-FAQ

What is Ransomware Ransomware?

ランサムウェアは ランサムウェア 感染 - コンピュータにサイレントに侵入し、コンピュータ自体へのアクセスをブロックするか、ファイルを暗号化する悪意のあるソフトウェア.

多くのランサムウェア ウイルスは、高度な暗号化アルゴリズムを使用してファイルにアクセスできないようにします. ランサムウェア感染の目的は、ファイルへのアクセスを取り戻すために身代金の支払いを要求することです。.

What Does Ransomware Ransomware Do?

ランサムウェアは一般的に、 悪意のあるソフトウェア それは設計されたものです コンピュータまたはファイルへのアクセスをブロックするには 身代金が支払われるまで.

ランサムウェアウイルスも、 システムにダメージを与える, データの破損とファイルの削除, その結果、重要なファイルが永久に失われます.

How Does Ransomware Infect?

いくつかの方法でランサムウェアランサムウェアは送信されることでコンピュータに感染します フィッシングメール経由, ウイルスの付着を含む. この添付ファイルは通常、重要なドキュメントとしてマスクされています, お気に入り 請求書, 銀行の書類や航空券でも ユーザーにとって非常に説得力があるように見えます.

Another way you may become a victim of Ransomware is if you 偽のインストーラーをダウンロードする, 評判の低い Web サイトからのクラックまたはパッチ またはウイルスリンクをクリックした場合. 多くのユーザーが、トレントをダウンロードしてランサムウェアに感染したと報告しています.

How to Open .Ransomware files?

君は can't 復号化ツールなしで. この時点で, the .ランサムウェア ファイルは 暗号化. 特定のアルゴリズムの特定の復号化キーを使用して復号化した後でのみ開くことができます。.

復号化ツールが機能しない場合の対処方法?

パニックになるな, と ファイルをバックアップする. 復号化機能が復号化されなかった場合 .ランサムウェア ファイルが正常に, その後、絶望しないでください, このウイルスはまだ新しいので.

復元できますか ".ランサムウェア" ファイル?

はい, 時々ファイルを復元することができます. いくつか提案しました ファイルの回復方法 復元したい場合はうまくいく可能性があります .ランサムウェア ファイル.

これらの方法は決してありません 100% ファイルを取り戻すことができることを保証します. しかし、バックアップがある場合, 成功の可能性ははるかに高い.

How To Get Rid of Ransomware Virus?

このランサムウェア感染を除去するための最も安全な方法と最も効率的な方法は、 プロのマルウェア対策プログラム.

ランサムウェアランサムウェアをスキャンして特定し、重要な.Ransomwareファイルに追加の害を及ぼすことなく削除します。.

ランサムウェアを当局に報告できますか?

コンピュータがランサムウェアに感染した場合, あなたはそれを地元の警察署に報告することができます. これは、世界中の当局がコンピュータに感染したウイルスの背後にいる加害者を追跡および特定するのに役立ちます.

下, 政府のウェブサイトのリストを用意しました, あなたが被害者である場合に備えて報告を提出できる場所 サイバー犯罪:

サイバーセキュリティ当局, 世界中のさまざまな地域でランサムウェア攻撃レポートを処理する責任があります:

ドイツ - Offizielles Portal der deutschen Polizei

アメリカ - IC3インターネット犯罪苦情センター

イギリス - アクション詐欺警察

フランス - Ministèredel'Intérieur

イタリア - ポリジアディスタト

スペイン - PolicíaNacional

オランダ - ポリティ

ポーランド - Policja

ポルトガル - PolíciaJudiciária

ギリシャ - サイバー犯罪ユニット (ギリシャ警察)

インド - ムンバイ警察 - サイバー犯罪捜査セル

オーストラリア - オーストラリアのハイテク犯罪センター

レポートは異なる時間枠で応答される場合があります, 地方自治体によって異なります.

ランサムウェアによるファイルの暗号化を阻止できますか?

はい, ランサムウェアを防ぐことができます. これを行う最善の方法は、コンピュータ システムが最新のセキュリティ パッチで更新されていることを確認することです。, 評判の良いマルウェア対策プログラムを使用する とファイアウォール, 重要なファイルを頻繁にバックアップする, をクリックしないでください 悪意のあるリンク または不明なファイルのダウンロード.

Can Ransomware Ransomware Steal Your Data?

はい, ほとんどの場合、ランサムウェア あなたの情報を盗みます. It is a form of malware that steals data from a user's computer, それを暗号化します, そしてそれを解読するために身代金を要求します.

多くの場合, the マルウェアの作成者 または攻撃者がデータを削除すると脅迫するか、 オンラインで公開する 身代金が支払われない限り.

ランサムウェアは WiFi に感染する可能性がある?

はい, ランサムウェアは WiFi ネットワークに感染する可能性があります, 悪意のあるアクターがそれを使用してネットワークの制御を取得できるため, 機密データを盗む, ユーザーをロックアウトする. ランサムウェア攻撃が成功した場合, サービスやデータの損失につながる可能性があります, 場合によっては, 経済的損失.

ランサムウェアに支払うべきか?

いいえ, ランサムウェア恐喝者に支払うべきではありません. それらに支払うことは犯罪者を助長するだけであり、ファイルまたはデータが復元されることを保証するものではありません. より良いアプローチは、重要なデータの安全なバックアップを取り、そもそもセキュリティに注意を払うことです.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, ハッカーがまだあなたのコンピュータにアクセスしている可能性があります, データ, またはファイルであり、それらを公開または削除すると脅迫し続ける可能性があります, あるいはサイバー犯罪に利用することさえあります. ある場合には, 彼らは追加の身代金の支払いを要求し続けるかもしれません.

ランサムウェア攻撃は検出できるか?

はい, ランサムウェアを検出可能. マルウェア対策ソフトウェアおよびその他の高度なセキュリティ ツール ランサムウェアを検出し、ユーザーに警告することができます マシン上に存在する場合.

ランサムウェアを確実に検出して防止できるように、最新のセキュリティ対策を常に最新の状態に保ち、セキュリティ ソフトウェアを最新の状態に保つことが重要です。.

ランサムウェア犯罪者は捕まりますか?

はい, ランサムウェア犯罪者は捕まります. 法執行機関, FBIなど, インターポールなどは、米国およびその他の国でランサムウェア犯罪者の追跡と訴追に成功している. ランサムウェアの脅威が増加し続ける中, 執行活動もそうです.

ランサムウェア研究について

SensorsTechForum.comで公開するコンテンツ, このランサムウェアのハウツー除去ガイドが含まれています, 広範な研究の結果です, 特定のマルウェアを削除し、暗号化されたファイルを復元するためのハードワークと私たちのチームの献身.

このランサムウェアの調査はどのように行ったのですか??

私たちの研究は、独立した調査に基づいています. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そしてそのようなものとして, 最新のマルウェアとランサムウェアの定義に関する最新情報を毎日受け取ります.

さらに, ランサムウェアランサムウェアの脅威の背後にある研究は、 VirusTotal そしてその NoMoreRansomプロジェクト.

ランサムウェアの脅威をよりよく理解するため, 知識のある詳細を提供する以下の記事を参照してください.

以来、ランサムウェアとマルウェアの無料の削除手順を提供することに専念しているサイトとして 2014, SensorsTechForumの推奨事項は 信頼できる情報源にのみ注意を払う.

信頼できる情報源を認識する方法:

- 常に確認してください "私たちに関しては" ウェブページ.

- コンテンツ作成者のプロフィール.

- 偽の名前やプロフィールではなく、実際の人がサイトの背後にいることを確認してください.

- Facebookを確認する, LinkedInとTwitterの個人プロファイル.

私はwiresharkに関するあなたの推奨事項に従おうとしましたが、どういうわけか、次の説明を含むいくつかの行を見つけることができます。 “情報”:

“サーバーこんにちは, 証明書, 証明書のステータス, サーバーの鍵交換, サーバーこんにちは完了”

“クライアントの鍵交換, 暗号仕様の変更, 暗号化されたハンドシェイクメッセージ”

次に、アプリケーションデータ……

そして、これは1つのソースと1つの宛先の間で常に継続します (いつも同じ).

行を右クリックできます, それから “従う” と “TCP” : それは対話のあるウィンドウを開きますが、私はその中に見つけることができるかどうかわかりません “鍵” そして私はそれを認識する方法も知りません. 一般的なテキストのようには見えません, しかし、単語間のミックスが含まれています, ネットアドレス, シンボル…

私がそれを見つけた可能性があると仮定しましょう, どのように私はそれを使用します? 自分で動作する復号化機能を構築する方法がわかりません.

これらすべてについて詳しく知っていて、wiresharkスニッフィングの方法を試し、ソフトウェアの使用と私の発見に役立つアドバイスを持っている人はいますか? “鍵”?

お時間をいただきありがとうございます

こんにちは, Wiresharkソフトウェアのパケットがある場所の上部にあるフィルターボックスで使用できる次のフィルターを参照してください。:

1. ip.addr == 10.0.0.1 [でパケットのフィルターを設定します 10.0.0.1, どちらかとして

ソースまたは宛先]

2. ip.addr == 10.0.0.1 && ip.addr == 10.0.0.2 [セット

定義された2つのIPアドレス間の会話フィルター]

3. httpまたはdns [セット

すべてのhttpとDNSを表示するフィルター]

4. tcp.port == 4000

[でTCPパケットのフィルタを設定します 4000 送信元または宛先ポートとして]

5. tcp.flags.reset == 1

[すべてのTCPリセットを表示します]

6. http.request

[すべてのHTTPGETリクエストを表示します]

7. tcpには

トラフィック [「traffic」という単語を含むすべてのTCPパケットを表示します.

特定の文字列またはユーザーIDを検索する場合に最適]

8. !(arpまたはicmpまたは

dns) [arpをマスクします, icmp, dns, または他のプロトコルがあります

バックグラウンドノイズ. 関心のあるトラフィックに集中できるようにします]

9. udpには

33:27:58 [任意の場所で0x330x270x58のHEX値のフィルターを設定します

オフセット]

10. tcp.analysis.retransmission

[トレース内のすべての再送信を表示します. ゆっくりと追跡するときに役立ちます

アプリケーションのパフォーマンスとパケット損失]

他にも役立つ推奨事項があります. また, 感染が発生した場合は、POSTトラフィックに焦点を当てる必要があることに注意してください. マルウェアのサンプルがある場合, パケットを監視しながら、テスト用コンピュータを再感染させてみてください. これは、マルウェアがどのように通信するかをより深く理解するのに役立つ可能性があります.

それに加えて, あなたが “TCPストリームをフォローする” 与えられたパケットの, Wiresharkにはいわゆる “SSLディセクタ” 場合によっては、そこにあるデータの一部を解読して意味を理解するために使用できます. ランサムウェアは常に進化しています, ただし、復号化キーを直接送信することもできません。, 代わりに、.KEYファイルをサイバー犯罪者にアップロードします’ 強力なアルゴリズムで暗号化されたコマンドサーバー. したがって、WIresharkを使用している場合, まず、ウイルスがそのようなファイルを作成せず、TCPまたは他の形式で情報を直接送信することを確認します.

uploads.disquscdn.com/images/6df279d43a1a06afaa3be30dec6ba88d76cc48bc0475bad505862d8218082139.jpg

uploads.disquscdn.com/images/dcb0ed4b8a03a87ddecfd8343fe75b22c6a5686d75675e2e8603800301d12927.jpg

Cerberランサムウェアで動作しますか?

胞子に感染しました. 私は自分のIDを持つhtmlファイルと、暗号化されたファイルと暗号化されていないファイルのペアをたくさん持っています. 残りのファイルを説明するために、これらすべてから暗号化キーを抽出できますか?? またはあなたはそれを行うことができる誰かを知っていますか? ありがとう.

calin.huidu@gmail.com

Tolle Methode. Manchmal geht es auch einfacherwennmandieLückenvonDharmakennt. Wir werden diese nicht posten, da wir sonst die Programmierer darauf aufmerksam machen.

やあ, Rapid Ramsomwareウイルスで暗号化されたファイルを復号化することは可能ですか??

こんにちは, RapidRansomwareで暗号化されたファイルを正常に復号化できた人はいますか?

こんにちは, RapidRansomwareで暗号化されたファイルを正常に復号化できた人はいますか?

Meinfectómisarchivosunviralque agrega la extension .krab, cómopuedodesencriptarlosarchivos.

ねえ、私はちょうどエルメスに感染しました 2.1 ネットで入手可能

Bonjour l'odinateur de monpatronestinfectéquefairecelacontient de nombreux document sensible etimportant. IlestinfectéparGrandcrabV4jepeutavoirunecléquifonctionnepourtondébloqueretsupprimerceマルウェアs'ilvousplait.

.moresaウイルスの拡張が私のコンピューターからStopDecrypterによって復号化されないように助けてくださいすべてのファイルがこのmoresaウイルスで復号化されています

IDのキーがありません: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.モレサ )

IDのキーがありません: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.モレサ )

身元不明のID: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.モレサ )

身元不明のID: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.モレサ )

証明は下にあります

—————————————-

STOPDecrypter v2.0.2.3

OS Microsoft Windows NT 6.2.9200.0, .NETFrameworkバージョン4.0.30319.42000—————————————-

ファイル'Eのエラー:\autorun.inf lpt3.Drive_is_protected_against_flash_viruses_by_RegRun ': System.ArgumentException: FileStreamは、ディスクパーティションやテープドライブなどのWin32デバイスを開きません. の使用を避ける “\\.\” パスで.

System.IO.FileStream.Initで(文字列パス, FileModeモード, FileAccessアクセス, Int32の権利, ブール値useRights, FileShare共有, Int32 bufferSize, FileOptionsオプション, SECURITY_ATTRIBUTES secAttrs, 文字列msgPath, ブールbFromProxy, ブール値useLongPath, ブール値checkHost)

System.IO.FileStream..ctorで(文字列パス, FileModeモード, FileAccessアクセス)

STOPDecrypter.Decrypter.FileIsSupportedで(文字列ファイルパス)

STOPDecrypter.MainForm.DecryptDirectoryで(文字列の場所, ブール値の削除)

ファイル'Eのエラー:\comment.htt lpt3.Drive_is_protected_against_flash_viruses_by_RegRun ': System.ArgumentException: FileStreamは、ディスクパーティションやテープドライブなどのWin32デバイスを開きません. の使用を避ける “\\.\” パスで.

System.IO.FileStream.Initで(文字列パス, FileModeモード, FileAccessアクセス, Int32の権利, ブール値useRights, FileShare共有, Int32 bufferSize, FileOptionsオプション, SECURITY_ATTRIBUTES secAttrs, 文字列msgPath, ブールbFromProxy, ブール値useLongPath, ブール値checkHost)

System.IO.FileStream..ctorで(文字列パス, FileModeモード, FileAccessアクセス)

STOPDecrypter.Decrypter.FileIsSupportedで(文字列ファイルパス)

STOPDecrypter.MainForm.DecryptDirectoryで(文字列の場所, ブール値の削除)

ファイル'Eのエラー:\desktop.ini lpt3.Drive_is_protected_against_flash_viruses_by_RegRun ': System.ArgumentException: FileStreamは、ディスクパーティションやテープドライブなどのWin32デバイスを開きません. の使用を避ける “\\.\” パスで.

System.IO.FileStream.Initで(文字列パス, FileModeモード, FileAccessアクセス, Int32の権利, ブール値useRights, FileShare共有, Int32 bufferSize, FileOptionsオプション, SECURITY_ATTRIBUTES secAttrs, 文字列msgPath, ブールbFromProxy, ブール値useLongPath, ブール値checkHost)

System.IO.FileStream..ctorで(文字列パス, FileModeモード, FileAccessアクセス)

STOPDecrypter.Decrypter.FileIsSupportedで(文字列ファイルパス)

STOPDecrypter.MainForm.DecryptDirectoryで(文字列の場所, ブール値の削除)

エラー: System.UnauthorizedAccessException: (5) アクセスが拒否されました: [E:\システムボリューム情報]

Alphaleonis.Win32.NativeError.ThrowExceptionで(UInt32 errorCode, 文字列readPath, 文字列writePath) Cで:\Users jjangli Documents GitHub AlphaFS AlphaFS NativeError.cs:ライン 121

Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.ThrowPossibleExceptionで(UInt32 lastError, 文字列pathLp) Cで:\Users jjangli Documents GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:ライン 409

Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.FindFirstFileで(文字列pathLp, WIN32_FIND_DATA& win32FindData, ブール値suppressException) Cで:\Users jjangli Documents GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:ライン 297

Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.d__88`1.MoveNextで() Cで:\Users jjangli Documents GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:ライン 466

STOPDecrypter.MainForm.DecryptDirectoryで(文字列の場所, ブール値の削除)

———————————————–

親愛なる私のコンピュータは、最新のランサムウェアウイルスの拡大によって完全に損傷しました

” .モレサ “. この拡張機能は、私のすべてのコンピューターファイル、写真、ビデオ、pdfソフトウェアに添付されています。. SpyHunter Anti-Malware Toolを使用した後、ウイルスは削除されましたが. しかし今、私のすべての個人データはこれのために解読されていません ” .モレサ ” エクステンションウイルス. 助けてくださいありがとう. ハッカーから次のデータを受け取りました:

注意!

友達を心配しないで, すべてのファイルを返すことができます!

写真のようなすべてのファイル, データベース, ドキュメントやその他の重要なものは、最強の暗号化と一意のキーで暗号化されます.

ファイルを回復する唯一の方法は、復号化ツールと一意のキーを購入することです.

このソフトウェアは、暗号化されたすべてのファイルを復号化します.

あなたが持っていることを保証するもの?

あなたはあなたのPCからあなたの暗号化されたファイルの1つを送ることができます、そして私たちはそれを無料で解読します.

ただし、復号化できるのは 1 無料のファイル. ファイルには貴重な情報が含まれていてはなりません.

あなたはビデオ概要復号化ツールを取得して見ることができます:

秘密鍵と復号化ソフトウェアの価格は $980.

割引 50% 最初にお問い合わせいただくとご利用いただけます 72 時間, それはあなたのための価格です $490.

支払いなしでデータを復元することは決してないことに注意してください.

あなたのメールをチェック “スパム” また “ジャンク” 答えが得られない場合はフォルダ 6 時間.

このソフトウェアを入手するには、私たちの電子メールに書き込む必要があります:

私達に連絡するために電子メールアドレスを予約してください:

Telegramアカウントをサポートする:

あなたの個人ID:

069OspdywaduiShdktrecthCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi

今、私の個人ファイルは次の形になっています:

.cdr, .pdf, .jpeg. などなど

こんにちは,

私も4月22日から同じ悩みを抱えています

私はいくつかの方法を試しましたが無駄です

助けが必要

誰もが遭遇した “結石” 暗号化? 私は間違いなく解決策が必要です, それは私の亡き父と弟の写真に影響を与えました.

こんにちは,

実際、私のファイルは暗号化に感染していて、私にお金を要求していて、彼の要求価格を買う余裕がありません.

私のファイルは.recuzの拡張子に感染しています

ファイルを取得するのを手伝ってください.

これは私たちを友達と呼んでいる男ですが、彼は人間に対する汚名です.

これはreadmeテキストファイルの行です.

注意!

友達を心配しないで, すべてのファイルを返すことができます!

写真のようなすべてのファイル, データベース, ドキュメントやその他の重要なものは、最強の暗号化と一意のキーで暗号化されます.

ファイルを回復する唯一の方法は、復号化ツールと一意のキーを購入することです.

このソフトウェアは、暗号化されたすべてのファイルを復号化します.

あなたが持っていることを保証するもの?

あなたはあなたのPCからあなたの暗号化されたファイルの1つを送ることができます、そして私たちはそれを無料で解読します.

ただし、復号化できるのは 1 無料のファイル. ファイルには貴重な情報が含まれていてはなりません.

あなたはビデオ概要復号化ツールを取得して見ることができます:

秘密鍵と復号化ソフトウェアの価格は $980.

割引 50% 最初にお問い合わせいただくとご利用いただけます 72 時間, それはあなたのための価格です $490.

支払いなしでデータを復元することは決してないことに注意してください.

あなたのメールをチェック “スパム” また “ジャンク” 答えが得られない場合はフォルダ 6 時間.

このソフトウェアを入手するには、私たちの電子メールに書き込む必要があります:

bufalo@firemail.cc

私達に連絡するために電子メールアドレスを予約してください:

gorentos@bitmessage.ch

私たちの電報アカウント:

@datarestore

あなたの個人ID:

091hushF63iUYSFDsdf7ULShpYyln4fiZkjMaQ6NbXD5vUCTYp5ieGdNCcq4

申し訳ありませんが、.RECUZではありませんでしたが、.REZUCです

ナビンのデータが感染しているので, 同じ私のデータがこの.REZUCに感染しています

ボンジュール,

jesuisinfectéparlevirus.radmanquiadecryptétoutmesfichiers. y'a t'il une solution pour decodeer mes fichiers?

j'aiessayé:

– Stopdecrypter

– Rakhnidecryptor

– …等

mais rien de positif.

メルシー

私のシステムはランサムウェアのphobosです. ファイルをどのように記述できますか.

やあ, TA!

現在, Phobosランサムウェアの復号化機能は利用できません. でも, 暗号化されたファイルを保存して、復号化機能を待つことをお勧めします. セキュリティ研究者はすぐにそのコードを解読できるかもしれません. その間, ステップで提案されているように、代替のデータ回復ソフトウェアを試すことができます 5 このハウツーガイドから.

.tocueランサムウェアの経験がある人はいますか? STOPDecryptorを使おうとしています, オフラインIDがないようです.

それから私はIDを探しています, このガイダンスに従ってください, しかし、ステップ番号で混乱を感じます 8. どのように選択するか、またはストリームをたどる適切なパケットを選択する?

HERAD拡張ファイルランサムウイルス

やあ,

すべてのコンピューターファイルが感染し、.heard拡張子がすべてのファイルに追加されました.

問題の解決にご協力ください.

ありがとうございました

復号化する方法 “RSALIVE” 拡張ランサムウェア感染ファイル?

こんにちはジャンマドン,

ここでは、ランサムウェアの詳細をここで読むことができます – Sensorstechforum.com/rsalive-virus-remove/

不運にも, 現時点では、Scarabランサムウェアバージョン用の無料の復号化ツールは利用できません。. したがって、.RSALIVE暗号化ファイルをバックアップし、解決策を待ちます. あなたが待っている間、あなたはステップで述べられた代替方法の助けを借りて.rsaliveファイルを復元しようとすることができます 5 上記の取り外しガイドを作成します.

MTOGAS拡張ランサムウェアに感染したファイルを復号化する方法? 大変なトラブルがありました, 助けが必要です!

STOPDecryptorを試しました, 運用システムなどを復元する.

誰もがランダムに暗号化されました, ファイルを復号化するための暗号化方法を見つける必要があります.

私のファイルは.npsk拡張子で暗号化されています

復号化プロセスには、同じランサムプログラムが必要です.

私の身代金-削除されました

解決策を持っている人は誰でも返信してください —

tuttiimieiファイルsonoconestensione .tuid

posso fare arecuperaretuttoに来てください, esoste una chiave per l'id online?? Ancheilprogrammadicontabilitàrisultacriptatoesono nei guai.

attesa di un Vs riscontroallapresenteのResto