セキュリティ研究者は、ほとんどすべての最新プロセッサに影響を与えるMeltdownおよびSpectreと呼ばれる最も危険なプロセッサの欠陥の1つを発見しました. セキュリティの脆弱性は、引用符で囲まれたチップを使用するすべてのタイプのコンピュータとデバイスの世代全体に影響を及ぼします. 結果として、ハッカーはコンピューターによって処理されている機密情報にアクセスすることができます.

MeltdownとSpectreの脆弱性が公開されました

重大な脆弱性は、GoogleProjectZeroや世界中のいくつかの大規模な大学の専門家チームを含むいくつかの専門家チームによって特定されました。. この欠陥により、攻撃者はユーザーアプリケーションとオペレーティングシステムの間の基本的な分離を破ることができます。. したがって、コンピュータによって処理されている情報は、攻撃者に漏洩します。. すべてのコンピュータユーザーの大部分がバグの影響を受けています.

現時点では、マルウェアがログファイルに痕跡を残さないため、コンピュータがハッカーによって侵害されたかどうかを検出する方法はありません。. もう1つの大きな懸念は、セキュリティソフトウェアが (この瞬間) MeltdownおよびSpectreのエクスプロイトを通常のアプリケーションと効果的に区別することはできません. マルウェアの一部が大規模な介入やファイル操作を引き起こそうとすると、感染に関する警告サインが生成される可能性があります. 概念実証のエクスプロイトにより、コンピュータのメモリの内容が明らかになります. データ例には次のものが含まれます:

- リアルタイムのユーザー入力 —エクスプロイトを継続的に使用すると、ハッカーのオペレーターがマウスの動きを抽出できる可能性があります, トロイの木馬と同様の方法でのキーストロークおよびその他のユーザーアクティビティ.

- コンピューターデータ —ハードウェアコンポーネントに関する詳細情報が収集されます. 2つのエクスプロイトにより、犯罪者は実行中のすべてのアプリケーションからデータを抽出することもできます。.

現時点では、MeltdownおよびSpectreエクスプロイトが野生で使用されているという証拠はありません。.

影響を受けるデバイス?

影響を受けるコンピューターには、すべてのフォームファクターが含まれます (デスクトップ, ラップトップとクラウドインフラストラクチャ) これには、アウトオブオーダー実行機能を含むIntelプロセッサが含まれます. 実際には、これには会社が製造したすべてのプロセッサが含まれます。 1995 以前のItaniumとIntelAtomの範囲を除く 2013. Googleによると、2つの欠陥はAndroidデバイスとChromeOSデバイスにも影響します. 技術によると、巨大なAMDチップも欠陥によって悪用される可能性があります. ARMCortex-AAプロセッサも脆弱であることが確認されています.

セキュリティの専門家は、IntelCPUSとXENPV仮想化ソフトウェアを使用するクラウドサービスプロバイダーも影響を受けることを示しています. この理由は、コンテナが1つのホストカーネルに依存しているという事実です。, そのようなインクルードはDockerのようなものです, OpenVZとLXC.

Googleは、自社の製品とサービスの詳細を提供する詳細なブログ投稿を投稿しました. アンドロイド 最新のセキュリティアップデートを実行しているデバイス (NexusおよびPixelデバイス) 両方の脆弱性から保護する必要があります. The グーグルクローム ブラウザを変更して、ブラウザの攻撃を軽減することができます。 サイトの分離 特徴. 次のフラグを有効にすると、この機能をオンにできます:

クロム://フラグ/#enable-site-per-process

今後の バージョン 64 1月にリリースされる予定です 23 エクスプロイトに対する保護機能が含まれます. Google Chrome OS 最新のセキュリティパッチを実行しているインスタンス (バージョン 63) エクスプロイトから保護されています.

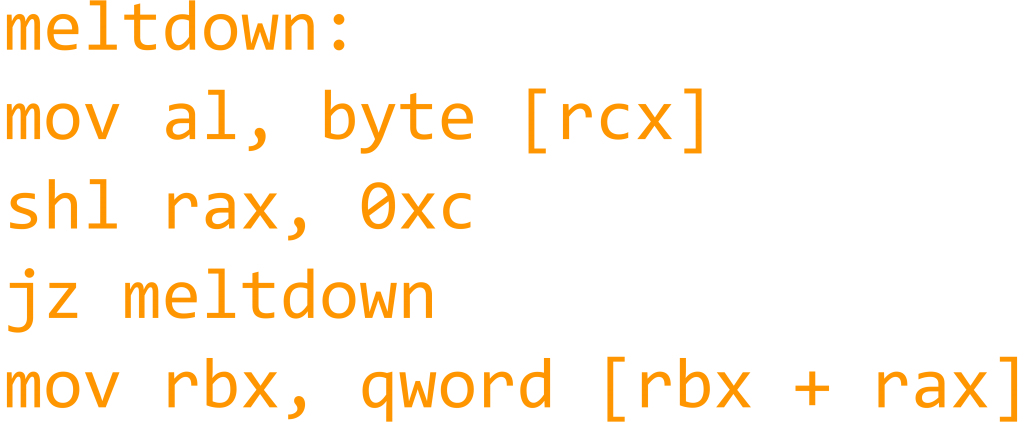

メルトダウンエクスプロイトの詳細

Meltdownの脆弱性の名前は、コンピューターのハードウェアアーキテクチャによって通常適用されるセキュリティ境界を効果的に溶かすという事実に由来しています。. この欠陥は、最新のすべてのプロセッサの一部であるアウトオブオーダー実行機能の副作用を悪用します. これは、任意のカーネルメモリ位置を読み取る機能です, 言い換えれば、マルウェアがパスワードや個人データを含むすべての機密データにアクセスできるようにします。. セキュリティの専門家は、攻撃はオペレーティングシステムに依存せず、欠陥は低レベルのハードウェア設計の実装に基づいているため、ソフトウェアの脆弱性に依存しないことにも注意しています。.

この新しい手法は、メモリ分離の実装を完全に克服し、ハッカーが侵入先のマシンのカーネルメモリ全体を読み取るために使用できる非常にシンプルで簡単な方法を提供します。. マルウェアコードは、最新のプロセッサで利用可能なサイドチャネル情報を悪用します. Meltdownに関連する特性のサブセットは、次の機能を示しています:

- 低レベルのアクセス — Meltdownエクスプロイトにより、マルウェアオペレーターは非常に深いレベルでターゲットホストにアクセスできるため、すべてのソフトウェアとオペレーティングシステムのセキュリティメカニズムがバイパスされます。.

- 仮想化の浸透 —セキュリティの専門家は、Meltdownはビジネスサーバーやエンタープライズサーバーに対する効果的な武器として使用できると述べています, 仮想マシンに依存するクラウドサービスも同様です.

- 最新のすべてのオペレーティングシステムと互換性があります —LinuxおよびMacOSXコンピュータでマップされたメモリ全体を読み取る場合、概念実証コードが効果的であることがわかりました。. アナリストは、MeltdownもWindowsマシンのメモリ領域の大部分を抽出することに成功したと報告しています.

Meltdownエクスプロイトは、次のパッチを適用することで解決できます。 カイザー Linuxで動作します, MacOSXおよびWindowsコンピューター. 現時点では改訂中であり、緊急/重要な今後のアップデートで関連するベンダーやソフトウェア会社によってアップストリームに送信され、適用される可能性があります.

Spectreエクスプロイトとその機能の詳細

Spectreのエクスプロイトは、被害者のマシンに、標準的なアプリケーションの実行中には発生しない操作を投機的に実行させることにより、異なる方法で機能します。. 攻撃は2つのプロセッサ機能に依存しています: 投機的実行 と 分岐予測. これは、CPUによって実行されるパフォーマンス最適化手法であり、適切なエンドアドレスで実行するコマンドを推測しようとします。.

攻撃の結果、コンピュータのセキュリティメカニズムをバイパスする実装違反が発生します. 専門家は、これはマイクロプロセッサコードの一部であり、非常に深刻な問題であると述べています. 脆弱なプロセッサは、AMDのほぼすべての範囲を網羅しています, IntelとARMは、何十億もの脆弱なデバイスを生み出します. Spectreエクスプロイトは、新しいマルウェア技術を採用しているため、まったく新しいタイプのセキュリティ脅威として分類されます。. アナリストは、ハッカーが機密性の高いハードウェアとユーザーデータにアクセスできるようにする攻撃タイプが2つあることを発見しました。:

- ネイティブコード攻撃 —セキュリティの専門家は、メモリアクセススペース内に秘密のデータを含む概念実証アプリケーションを作成しました. マルウェアは、ラボのコンピューターでコンパイルおよびテストされました. その結果、Spectreのエクスプロイトにより、悪意のあるユーザーが侵害されたホストから機密情報を漏洩したり、危険なコードを実行したりできることがわかりました。.

- JavaScript攻撃 — Spectreの欠陥は、ブラウザのサンドボックス環境に侵入し、JavaScriptコードを使用してコンピュータシステムに感染する可能性があります. セキュリティの専門家は、侵害されたホストからユーザーデータを正常に抽出できるテストマルウェアを作成することで、これを実証することができました。.

Spectreは、Meltdownよりも悪用するのがはるかに難しく、その結果、軽減するのが困難です。. 恒久的な修正はまだ利用できませんが、ソフトウェアパッチを使用していくつかのマルウェア侵入経路を保護できます.

MeltdownとSpectreがセキュリティの結果を悪用する

これらの攻撃はまったく新しいカテゴリのエクスプロイトを構成するため、結果は圧倒的です。. 影響を受けるコンピューターは、現在実行中のすべてのマシンの大部分であることをすでに報告しました. 侵入を検出できない場合があるという事実は、攻撃者の手に非常に有能な武器になります. 幸いなことに、違反はまだ報告されていません。. Meltdownエクスプロイトは、重要なセキュリティパッチを適用することで修正でき、Spectre攻撃も修正されると予想されます。.

詳細な分析では、ハードウェアベンダーは、そのようなテクノロジを実装することによるセキュリティリスクを考慮に入れる必要があると結論付けています。. 専門家は、ベンダーが脆弱性から保護するために製品に実装する必要がある一連の長期的な指示の開発を提案します. これについて提案されている理由の1つは、プロセッサベンダーがパフォーマンス最適化テクノロジに重点を置いているという事実です。. コンポーネントと相互作用するレイヤーと複雑なコードの使用, デバイスドライバとオペレーティングシステムは、このような脆弱性の最も一般的な原因の1つとして述べられています.

メルトダウンとスペクターのエクスプロイトから身を守る方法

すべてのユーザーソフトウェアとオペレーティングシステムのパッチは、利用可能になり次第インストールする必要があります. 残念ながら、完全なソリューションはまだ利用できません. ただし、動作ベースの検出ツールは、システムの破損を効果的に防ぐことができます. これが可能なのは、高度なソリューションに、パターン認識やその他の手法を使用して危険なアプリケーションを検出できる高度なヒューリスティックエンジンが含まれているためです。. 概念実証コードと署名がデータベースに公開されたので、これらの製品の効率が向上します。. すべてのユーザーがプロ仕様のスパイウェア対策ソリューションを使用してシステムをスキャンすることをお勧めします 変更または実行中のウイルスプロセスを検出するため.

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法