ノートンライフロックの研究者は、新しい高度なスパイマルウェアを特定しました, 吹き替えレギン, 多数の国際的なターゲットに対する攻撃で使用されます, 個人から企業まで, と政府. Reginによって示される技術的能力の程度はめったに見られません, ノートンライフロックの専門家によると. 彼らの調査によると、Reginは「国民国家が使用するサイバースパイツール」の1つである可能性があります。

Reginのプラットフォーム, モジュール, およびツール

Reginは、多数のモジュールを備えたプラットフォームです, 可能なすべてのレベルでターゲットのネットワークの完全なリモートコントロールを取得することができます. FlameやTheMask/Weevelなどのモジュラープラットフォームは以前に検出されています, しかし、Reginは、Duqu/Stuxnetファミリーを彷彿とさせる多段ローディング技術を使用しています, ノートンライフロックのチームによると. 機能面で, プラットフォームの設計または柔軟性ReginはStuxnetやFlameよりもはるかに複雑です.

より魅力的なモジュールの1つにより、ReginはGSM基地局コントローラーを監視できます。. Kaspersky Labの専門家は、4月にそのことを報告しています 2008, 攻撃者は、管理者のログイン資格情報を入手しました。 “操作する” 中東の国のGSMネットワーク. 専門家はどれを正確に指定しませんでした. ベースコントローラへのフルアクセス, 攻撃者は通話をリダイレクトしたり、モバイルネットワーク全体をシャットダウンしたりすることができます.

Reginにはさまざまなツールが含まれており、影響を受けるネットワークを制御するために非常にステルスな通信方法を使用しています. これには、被害を受けた組織がピアツーピアネットワークを介して通信することが含まれます.

侵害されたマシンは、HTTPおよびWindowsネットワーク接続を介して通信します. これにより、Reginの背後にいる作成者はターゲットネットワークを深く掘り下げることができます, エアギャップを避ける, Cへのトラフィックを制御します&検出されないようにするためのCサーバー.

Reginの標準機能には、いくつかのRAT機能が含まれています, お気に入り:

レギンの段階

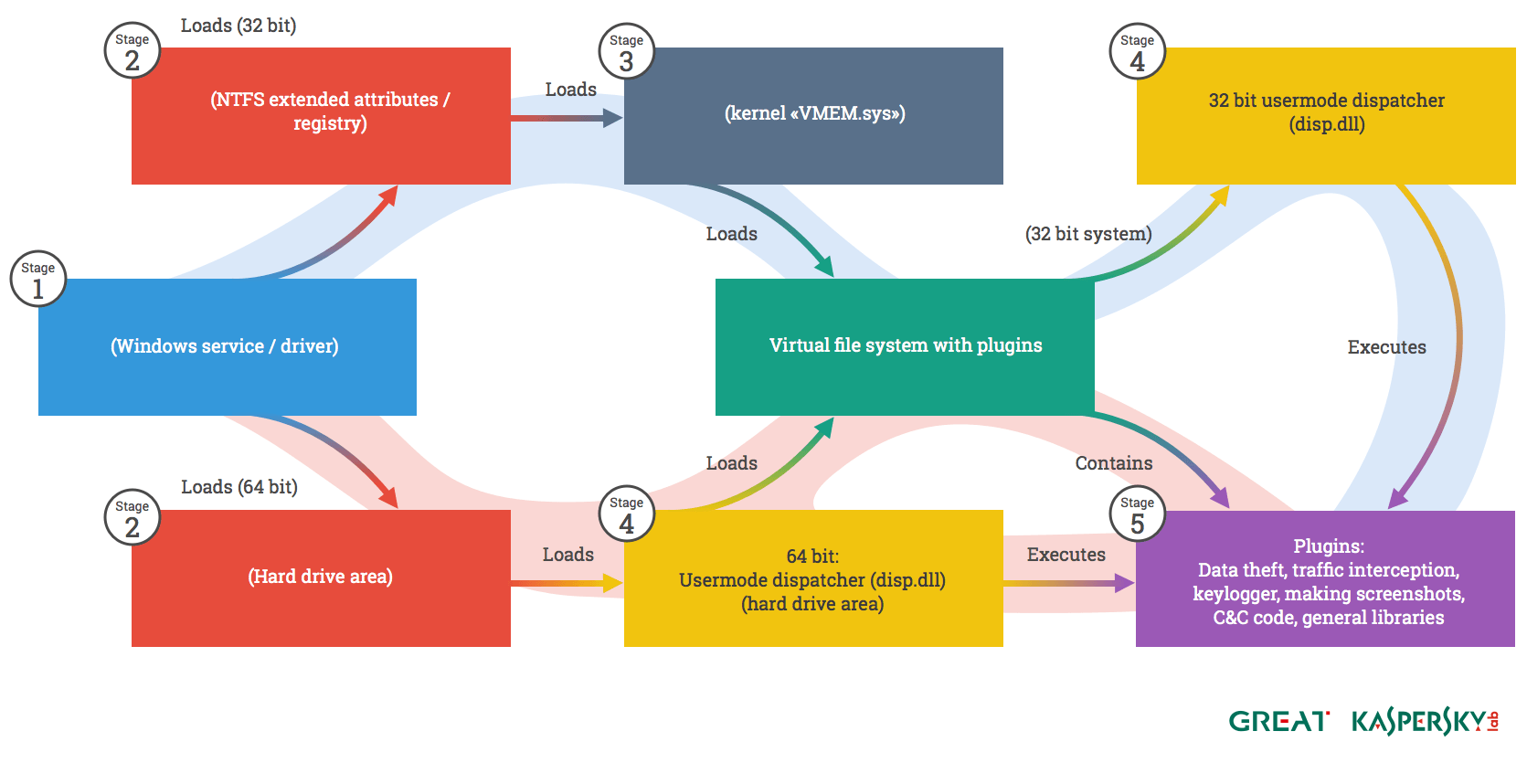

Reginは多段階のマルウェアであり、最初の段階を除くすべての段階が非表示になり、暗号化されます. ノートンライフロックが発行したレポートによると “, 初期段階では、脅威の内部サービスのインストールと構成が行われます. 後の段階では、Reginの主要なペイロードが機能します. 最も興味深いステージは、ステージに保存されている実行可能ファイルとデータファイルです。 4 と 5. 初期段階 1 ドライバーは、コンピューター上ではっきりと見える唯一のコードです. 他のすべてのステージは、暗号化されたデータBLOBとして保存されます, ファイルとして、またはレジストリなどの非従来型のファイルストレージ領域内, ディスクの終わりにある拡張属性またはrawセクター。”

ステージ1 – これは、被害者のシステムに表示される唯一の実行可能ファイルです.

ステージ2 –この段階には多くの目的があります. ステージでそのような指示になった場合、侵害されたシステムから感染を取り除くことができます 3. この段階で, 感染したマシンを特定できるマーカーファイルが作成されます.

ステージ3 – このステージは、32ビットシステムにのみ存在できます. 64ビットシステムでは、ディスパッチャが直接ロードされます, 第三段階を不要にする.

ステージ4 – ディスパッチャー. これはフレームワークのユーザーモードコアであり、おそらくプラットフォーム全体で最も複雑な単一モジュールです。. ディスパッチャは、プラットフォームで最も複雑なタスクを担当します, 基本的なコミュニケーションのように, ネットワークトランスポートサブルーチン, ストレージ機能, 仮想ファイルシステムにアクセスするためのAPIを提供する.

Kaspersky Labは、各ステージの詳細情報を提供します Reginマルウェアに関する論文.

Reginの配布方法はまだ不明です

研究者は、対象のコンピューターが最初にどのようにReginに感染したかをまだ判断できません。. ここのところ, 具体的なゼロデイエクスプロイトやその他の方法は確認されていません. 攻撃者がさまざまな初期攻撃ベクトルを使用している可能性が高い. Reginには、少なくとも12の多様な抽出オプションがあります.

もっともらしいオプションはリンクです, ドライブバイ, または電子メールで送信された実行可能ファイル. ノートンライフロックの専門家は、ステージのスポイトが 0 おそらく影響を受けるマシンに常駐することはありません.

レギンのターゲット

研究者は、Reginがで使用されていると報告しています 10 国. 主なターゲットはロシアとサウジアラビアのようです, しかし、感染の痕跡はインドで検出されています, アイルランド, アフガニスタン, メキシコ, ベルギー, イラン, パキスタンとオーストリア. 初めに, Reginは、以下の多数の組織に対するスパイキャンペーンで使用されました。 2008 に 2011. それから突然撤回されました, 昨年、新しいバージョンが登場しました. 確認されたRegin感染のほぼ半分は、中小企業や個人を標的にしていました. 電気通信セクターへの攻撃の主な目的は、明らかに、そのインフラストラクチャを介してルーティングされた通話にアクセスすることでした。.

Reginマルウェアの被害者は、これらのカテゴリに割り当てることができます:

- 高度な数学的/暗号研究に携わる個人

- 金融機関

- 研究機関

- 多国籍政治団体

- 電気通信事業者

- 政府機関

レギンの起源

マルウェアの起源について, F-Secureの研究者は、Reginがロシアや中国で作成されていないことを確信しています. そのようなマルウェアを設計するために必要なリソースを考えると, およびReginがサポートする操作のタイプ, 専門家は、その背後にある攻撃者はおそらく国民国家を巻き込んでいると信じています.