Los investigadores de Symantec han identificado un nuevo malware de espionaje muy avanzada, apodado Regin, utilizado en ataques contra numerosos objetivos internacionales, que van desde particulares a empresas, y los gobiernos. El grado de competencia técnica mostrada por Regin se ve raramente, de acuerdo con los expertos de Symantec. Su investigación señala que Regin puede ser una de las principales "herramientas de espionaje cibernéticos utilizados por un Estado-nación."

Plataforma de Regin, Módulos, y herramientas

Regin es una plataforma con numerosos módulos, capaz de hacerse con el control remoto completo de la red de la meta en todos los niveles posibles. Plataformas modulares como la llama y la máscara / Weevel se han detectado antes, pero Regin utiliza una técnica de carga de múltiples etapas que es una reminiscencia de la familia Duqu / Stuxnet, según el equipo de Symantec. En términos de funcionalidad, diseño de la plataforma o la flexibilidad Regin es mucho más complejo que Stuxnet y Flame.

Uno de los módulos más convincentes permite Regin para supervisar controladores de estaciones base GSM. Expertos con Kaspersky Lab informan que en abril 2008, los atacantes pusieron sus manos sobre las credenciales de inicio de sesión administrativas que les permitían “manipular” una red GSM en un país de Oriente Medio. Los expertos no especificaron cuál exactamente. Tener acceso completo a los controladores de base, los atacantes pueden redirigir las llamadas o incluso apagar toda la red móvil.

Regin incluye diferentes herramientas y utiliza un método de comunicación muy sigiloso para controlar las redes afectadas. Se trata de las organizaciones de víctimas que se comunican a través de una red peer-to-peer.

Las máquinas comprometidas comunican a través de HTTP y conexiones de red de Windows. Esto permite a los autores detrás de Regin para cavar profundamente en las redes específicas, evitar vacíos de aire, y controlar el tráfico a la C&Servidor de C con el fin de no ser detectados.

Las capacidades estándar de Regin incluyen algunas características RAT, gusta:

Las etapas de la Regin

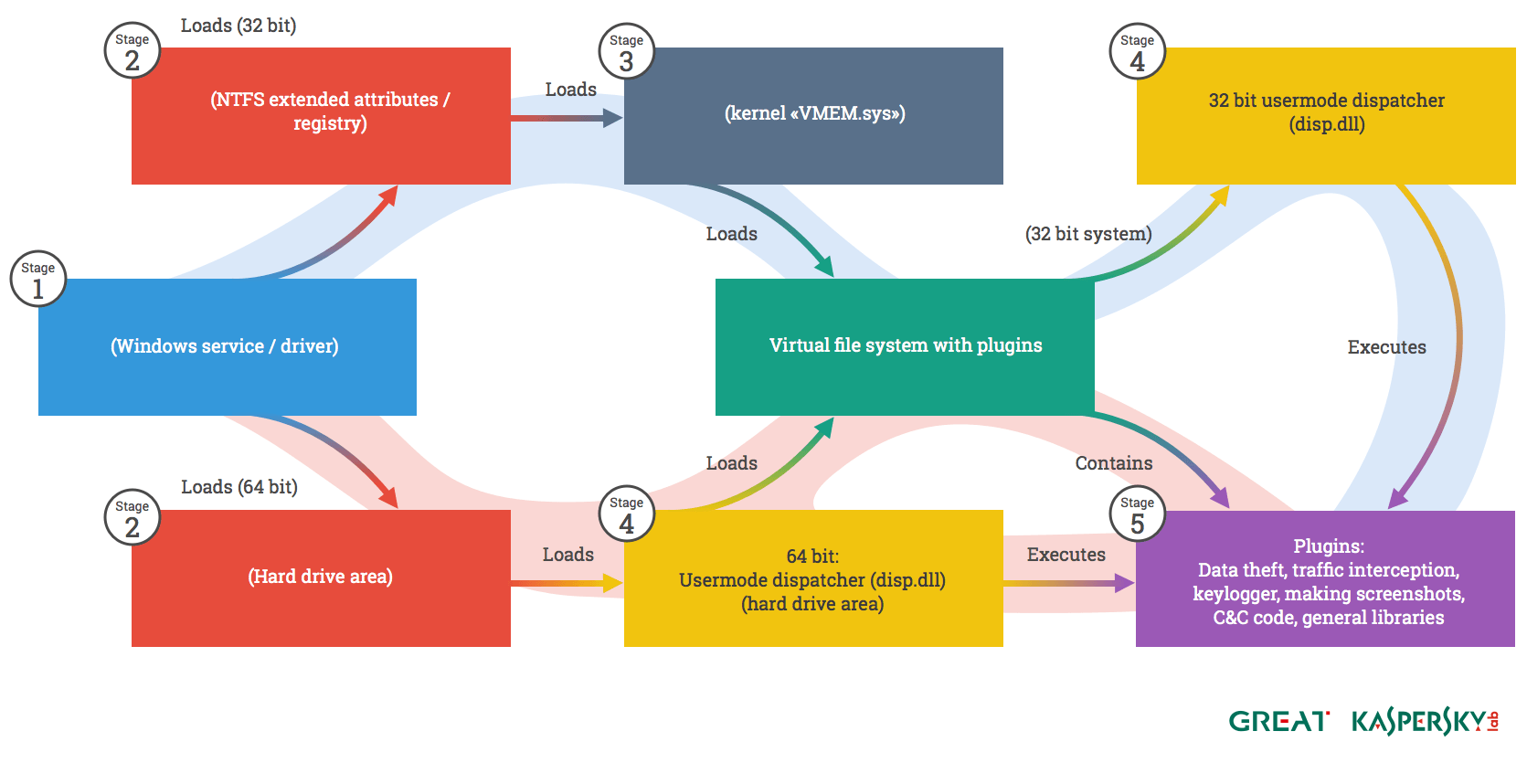

Regin es un malware de múltiples etapas y todas las etapas, excepto para el primero están ocultos y cifrados. Según el informe publicado por Symantec “, las etapas iniciales implican la instalación y configuración de los servicios internos de la amenaza. Las etapas posteriores llevar cargas útiles principales de Regin en juego. Las etapas más interesantes son los ejecutables y archivos de datos almacenados en las etapas 4 y 5. La etapa inicial 1 conductor es el código sólo claramente visible en el equipo. Todas las demás etapas se almacenan como gotas de datos encriptados, como un archivo o en un área de almacenamiento de archivos no tradicionales, tales como el registro, extendido atributos o sectores primas en el extremo del disco.”

Primera Etapa – Este es el único archivo ejecutable que aparece en el sistema de la víctima.

Segunda Etapa - Esta etapa tiene numerosos efectos. Se puede eliminar la infección desde el sistema comprometido en caso de que se convierte en dichas instrucciones en la Etapa 3. En esta etapa, se crea un archivo de marcador que permite la máquina infectada a ser identificado.

La tercera fase – Esta etapa sólo puede existir en sistemas de 32 bits. En los sistemas de 64 bits el despachador se carga directamente, haciendo que la tercera etapa innecesaria.

Cuarta Etapa – El Dispatcher. Este es el núcleo de modo de usuario del marco y, probablemente, el más complicado módulo único en toda la plataforma. El distribuidor es responsable de las tareas más complejas en la plataforma, como las comunicaciones básicas, transporte de red subrutinas, funciones de almacenamiento, proporcionando una API con el fin de acceder a los sistemas de archivos virtuales.

Kaspersky Lab proporciona información detallada sobre cada etapa de su documento sobre el malware Regin.

Método de distribución de Regin todavía no está claro

Los investigadores todavía no están en condiciones de determinar cómo el equipo de destino se inicialmente infectada con Regin. Hasta aquí, no concreta de día cero explota o cualquier otro método se ha confirmado. Es muy posible que los atacantes utilizan una serie de vectores de ataque iniciales. Regin tiene mínimo una docena de diversas opciones exfiltración.

Opciones plausibles son un vínculo, un drive-by, o un ejecutable enviado en un correo electrónico. Expertos de Symantec sospechan que el gotero en la Etapa 0 es presumiblemente nunca residente en la máquina afectada.

Objetivos de Regin

Los investigadores informan que Regin se ha utilizado en 10 países. Los principales objetivos parecen ser Rusia y Arabia Saudita, pero los rastros de la infección se han detectado en la India, Irlanda, Afganistán, México, Bélgica, Irán, Pakistán y Austria. Al principio, Regin se utilizó en las campañas de espionaje contra numerosas organizaciones de 2008 a 2011. Entonces se retiró de repente, y una nueva versión apareció el año pasado. Casi la mitad de las infecciones Regin identificados se dirige a las pequeñas empresas y particulares. El objetivo principal de los ataques contra el sector de las telecomunicaciones, obviamente, era acceder a las llamadas que se enrutan a través de la infraestructura.

Las víctimas del malware Regin pueden ser asignados a estas categorías:

- Las personas que participaron en la investigación matemática / criptográfica avanzada

- Las instituciones financieras

- Instituciones de investigación

- Órganos políticos Multinacionales

- Los operadores de telecomunicaciones

- Las instituciones gubernamentales

El origen de la Regin

En cuanto al origen del malware, investigadores con F-Secure están seguros de que Regin no se crea en Rusia o China. Dados los recursos necesarios para diseñar un malware,, y el tipo de operaciones Regin soportes, los expertos creen que los atacantes detrás de él muy probablemente implican Estado-nación.