Forskere med Symantec har identificeret en ny meget avanceret spionage malware, eftersynkroniseret Regin, anvendes i angreb på talrige internationale mål, lige fra privatpersoner til virksomheder, og regeringer. Graden af teknisk kompetence vises af Regin kan sjældent set, ifølge eksperterne hos Symantec. Deres forskning peger på, at Regin kan være en af de vigtigste "cyber spionage værktøjer, der anvendes af en nationalstat."

Regin platform, Moduler, og værktøjer

Regin er en platform med mange moduler, i stand til at beslaglægge fuld fjernbetjening af målet netværk på alle mulige niveauer. Modular platforme som Flame og The Mask / Weevel have opdaget før, men Regin bruger en etapevis loading teknik, der minder om den Duqu / Stuxnet familie, ifølge Symantecs hold. Med hensyn til funktionalitet, design af platformen eller fleksibilitet Regin er langt mere kompleks end Stuxnet og Flame.

En af de mere overbevisende moduler giver Regin til at overvåge GSM basisstationer controllere. Eksperter med Kaspersky Lab rapporterer, at i april 2008, angriberne fik deres hænder på de administrative loginoplysninger som tillod dem at “manipulere” et GSM-net i et mellemøstligt land. Eksperterne angav ikke, hvilken en nøjagtig. Under fuld adgang til basen controllere, angriberne er i stand til at omdirigere opkald eller endda lukke hele mobilnet.

Regin indeholder forskellige værktøjer og bruger en meget snigende kommunikation metode til at styre de berørte net. Det involverer de ofre organisationer kommunikerer via et peer-to-peer-netværk.

De inficerede maskiner kommunikerer via HTTP og Windows netværksforbindelser. Dette gør det muligt forfatterne bag Regin til at grave dybt ind i målrettede netværk, undgå luftspalter, og styre trafik til C&C server for at forblive uopdaget.

Standard kapaciteter Regin omfatte et par RAT funktioner, lignende:

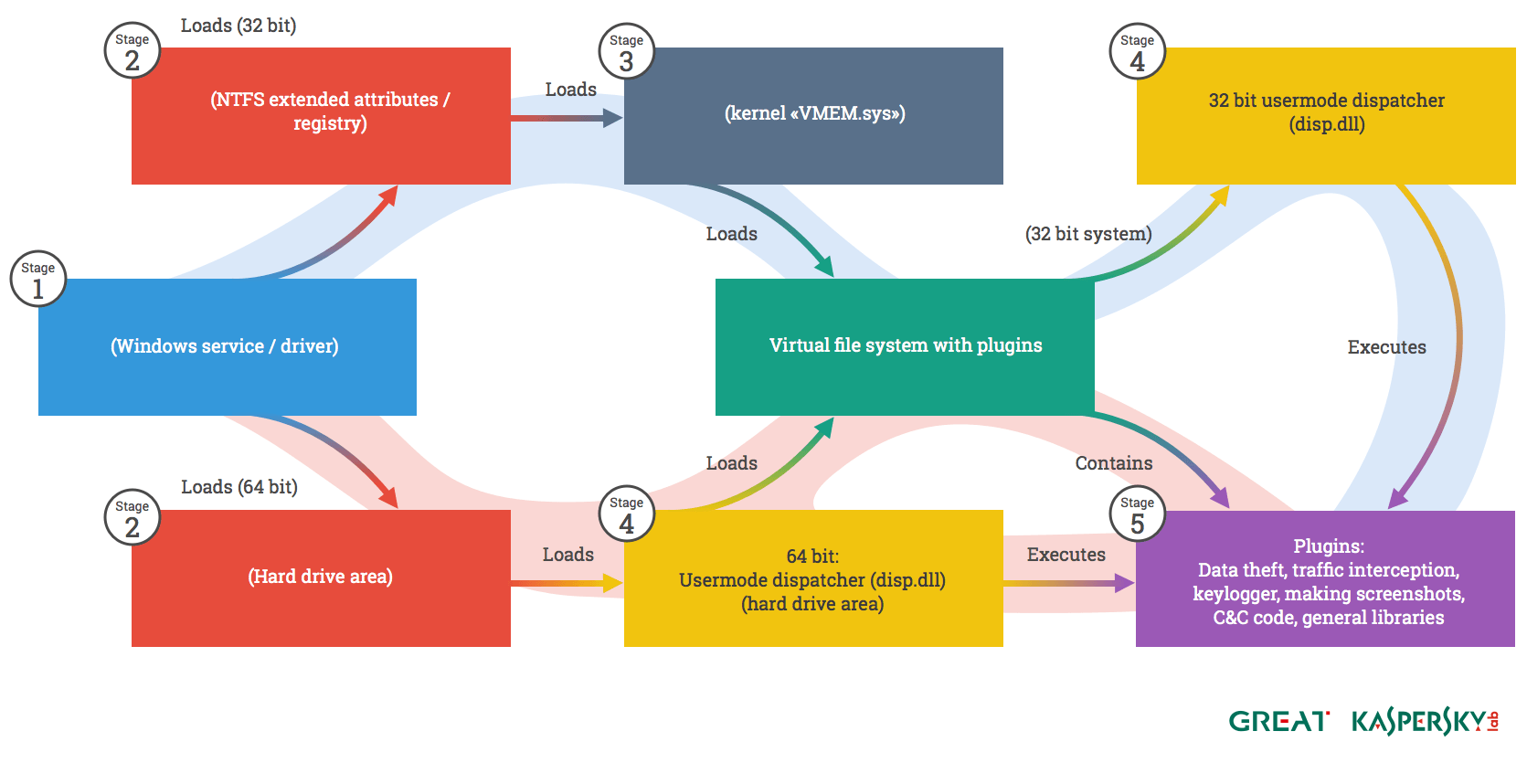

Etaperne i Regin

Regin er en flertrins malware og alle stadier undtagen den første er skjult og krypteret. Ifølge rapporten udgivet af Symantec “, de indledende faser involverer installation og konfiguration af truslen interne tjenester. De senere stadier bringe Regin vigtigste nyttelast i spil. De mest interessante etaper er de eksekverbare og datafiler gemt i Stages 4 og 5. Den indledende fase 1 driver er den eneste klart synligt kode på computeren. Alle andre etaper gemmes som krypterede data klatter, som en fil eller inden for en ikke-traditionel fil opbevaring område som registreringsdatabasen, Ekstra attributter eller rå sektorer i slutningen af disken.”

Stage One – Dette er den eneste eksekverbar fil, der vises i systemet af offeret.

Fase - Denne fase har mange formål. Det kan fjerne infektionen fra kompromitteret system, hvis det bliver sådanne instrukser i Stage 3. I denne fase, en markør fil oprettes som tillader inficerede maskine kan identificeres.

Tredje fase – Denne fase kan kun eksistere på 32bit systemer. På 64bit systemer afsenderen er indlæst direkte, gør den tredje fase unødvendig.

Stage Four – Afsenderen. Det er brugeren-mode kerne af rammerne og formentlig den mest komplicerede enkelt modul i hele platformen. Den afsender er ansvarlig for de mest komplekse opgaver på platformen, Ligesom grundlæggende kommunikation, transport sub-rutiner, opbevaring funktioner, giver en API for at få adgang virtuelle filsystemer.

Kaspersky Lab indeholder detaljerede oplysninger om hvert trin i deres papir på Regin malware.

Regins distributionsmetode er stadig uklart

Forskerne er stadig ikke i stand til at bestemme, hvordan det målrettede computeren bliver i første omgang inficeret med Regin. Hidtil, ingen konkrete zero-day exploits eller andre metoder er blevet bekræftet. Det er meget muligt, at angriberne bruge en række indledende angrebsvektorer. Regin har minimum en halv snes forskellige Exfiltration muligheder.

Plausible muligheder er et link, et drive-by, eller en eksekverbar sendes i en e-mail. Symantec eksperter mistanke om, at dropper på Stage 0 er formentlig aldrig bopæl på det angrebne maskine.

Regin målsætninger

Forskere rapporterer, at Regin har været anvendt i 10 lande. De vigtigste mål synes at være Rusland og Saudi-Arabien, men spor af infektionen er blevet påvist i Indien, Irland, Afghanistan, Mexico, Belgien, Iran, Pakistan og Østrig. Ved første, Regin blev brugt i spionage kampagner mod en lang række organisationer fra 2008 til 2011. Derefter blev det pludselig trukket tilbage, og en ny version optrådte sidste år. Næsten halvdelen af de identificerede Regin infektioner blev rettet mod små virksomheder og private. Hovedformålet med angrebene på telekommunikationssektoren var naturligvis at få adgang til opkald, der blev dirigeres gennem denne infrastruktur.

Ofrene for Regin malware kan henføres til disse kategorier:

- Personer, der er involveret i avanceret matematisk / kryptografisk forskning

- Finansielle institutioner

- Forskningsinstitutioner

- Multinationale politiske organer

- Teleoperatører

- Offentlige institutioner

Oprindelsen af Regin

Med hensyn til oprindelsen af malware, forskere med F-Secure er sikker på, at Regin ikke er skabt i Rusland eller Kina. I betragtning af de ressourcer, der kræves for at designe en sådan malware, og den type operationer Regin understøtninger, eksperter mener, at angriberne bag det nok mest involvere nationalstat.