Pesquisadores com Symantec identificaram um novo malware espionagem altamente avançado, apelidado Regin, usado em ataques contra numerosos alvos internacionais, que vão desde particulares a empresas, e governos. O grau de competência técnica apresentada pelo Regin pode ser raramente visto, de acordo com os especialistas na Symantec. Seus pontos de pesquisa fora que Regin pode ser uma das principais “ferramentas de espionagem cibernética utilizados por um Estado-nação.”

Plataforma de Regin, módulos, e Ferramentas

Regin é uma plataforma com vários módulos, capaz de assumir o controle remoto total da rede do alvo em todos os níveis possíveis. plataformas modulares como Flame and The Mask / Weevel foram detectados antes, mas Regin utiliza uma técnica de carga multi-fase, que é uma reminiscência da família Duqu / Stuxnet, de acordo com a equipe do Symantec. Em termos de funcionalidade, desenho da plataforma ou flexibilidade Regin é muito mais complexo do que o Stuxnet e Flame.

Um dos módulos mais interessantes permite Regin para controladores de estação de base do monitor GSM. Especialistas com Kaspersky Lab relatam que em abril 2008, os atacantes tem em suas mãos credenciais administrativas de login que lhes permitiram “manipular” uma rede GSM em um país do Oriente Médio. Os especialistas não especificou qual deles exatamente. Ter acesso total aos controladores de base, os atacantes são capazes de redirecionar chamadas ou mesmo desligar toda a rede móvel.

Regin inclui ferramentas diferentes e usa um método de comunicação altamente furtiva para controlar as redes afetadas. Envolve as organizações vítimas comunicam através de uma rede peer-to-peer.

As máquinas comprometidas comunicar através de HTTP e conexões de rede do Windows. Isso permite que os autores por trás Regin para cavar fundo para as redes segmentadas, entreferros evitar, e controlar o tráfego para o C&servidor C, a fim de passar despercebido.

Os recursos padrão de Regin incluem algumas características RAT, gostar:

As Etapas do Regin

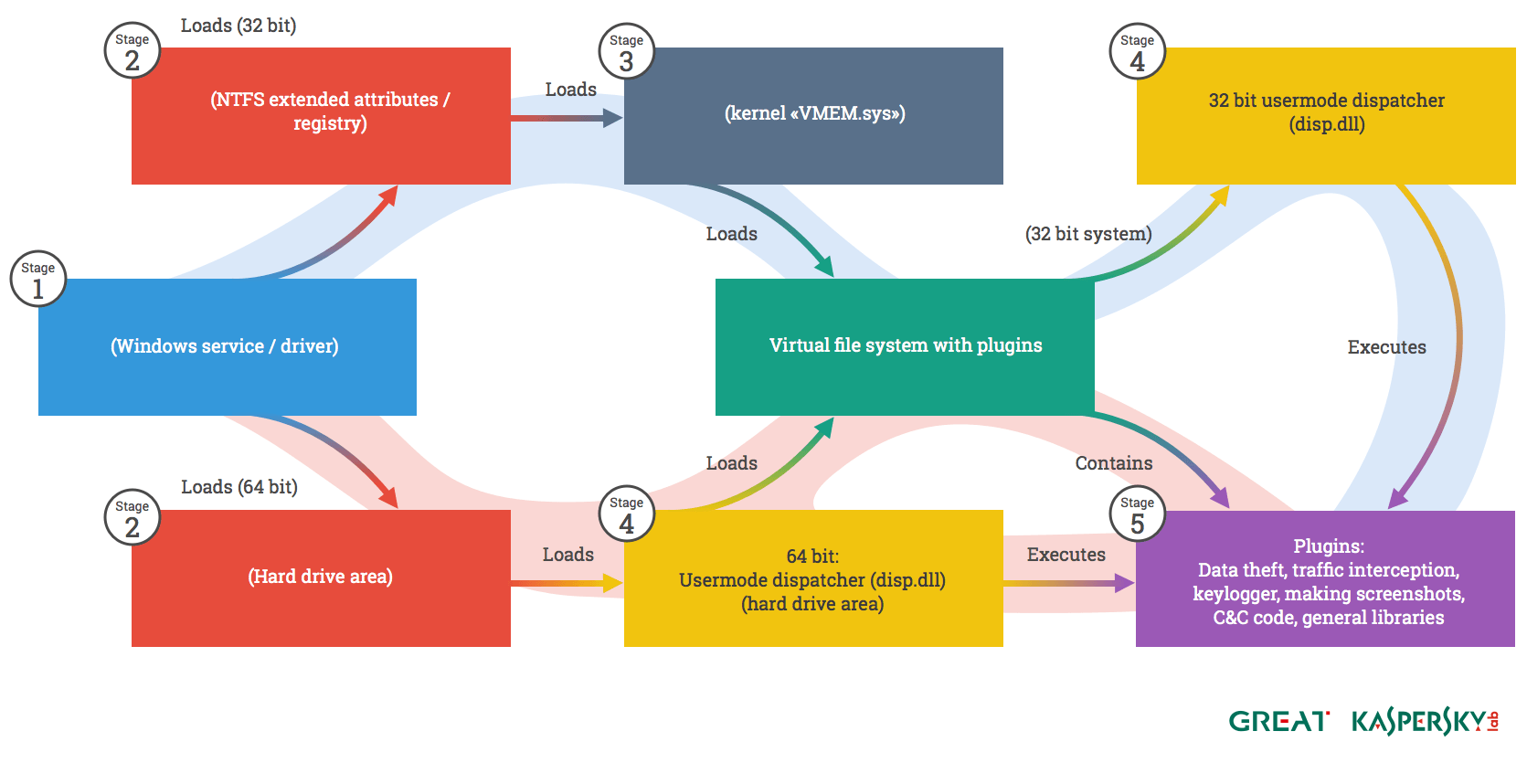

Regin é um malware em vários estádios e todas as fases, exceto para o primeiro são escondidos e criptografados. De acordo com o relatório publicado pela Symantec “, os estágios iniciais envolvem a instalação e configuração dos serviços internos da ameaça. As fases posteriores trazem principais cargas de Regin em jogo. Maioria das etapas interessantes são os arquivos executáveis e arquivos de dados armazenados em Stages 4 e 5. A fase inicial 1 motorista é o código só claramente visíveis no computador. Todas as outras etapas são armazenados como blobs de dados criptografados, como um arquivo ou dentro de uma área de armazenamento de arquivos não-tradicionais, tais como o registro, atributos estendidos ou sectores matérias no final do disco.”

Estágio um – Este é o arquivo somente executável que aparece no sistema da vítima.

Segunda fase - Esta etapa tem inúmeros propósitos. Ele pode remover a infecção do sistema comprometido em caso torna-se tais instruções no Stage 3. Nesta etapa, um arquivo de marcador é criado, que permite que a máquina infectada para ser identificado.

Terceira fase – Esta etapa só pode existir em 32 bits sistemas. Em sistemas de 64 bits o distribuidor é carregado directamente, tornando a terceira etapa desnecessária.

estágio Quatro – o Dispatcher. Este é o cerne do modo de usuário do quadro e, provavelmente, o único módulo mais complicado em toda a plataforma. O despachante é responsável pelas tarefas mais complexas na plataforma, como comunicações básicas, transporte de rede sub-rotinas, funções de armazenamento, fornecendo uma API para sistemas de arquivos de acesso virtuais.

Kaspersky Lab fornece informações detalhadas sobre cada fase da sua documento sobre o malware Regin.

Distribuição de Regin método ainda é incerto

Os pesquisadores ainda não são capazes de determinar como o computador de destino fica inicialmente infectados com Regin. Tão longe, nenhuma concreto zero-day exploits ou quaisquer outros métodos foram confirmados. Ele é altamente possível que os atacantes utilizar uma variedade de vectores de ataque iniciais. Regin tem uma dúzia mínimo opções diversificada exfiltração.

opções plausíveis são um elo, uma unidade por-, ou um enviado executável em um email. especialistas da Symantec suspeitar que a conta-gotas no Stage 0 é presumivelmente não residente na máquina afetada.

Alvos de Regin

Pesquisadores relatam que Regin tem sido utilizado em 10 países. Os principais alvos parecem ser Rússia e Arábia Saudita, mas os traços da infecção foram detectados na Índia, Irlanda, Afeganistão, México, Bélgica, Eu corri, Paquistão e Áustria. No início, Regin foi usado em campanhas de espionagem contra numerosas organizações de 2008 para 2011. Em seguida, foi retirada repentinamente, e uma nova versão apareceu no ano passado. Quase metade das infecções Regin identificadas foram alvo as pequenas empresas e particulares. O principal objetivo dos ataques contra o setor de telecomunicações, obviamente, era para ter acesso a chamadas que foram encaminhados através dessa infra-estrutura.

As vítimas do malware Regin podem ser atribuídos a essas categorias:

- Indivíduos envolvidos em pesquisa matemática / criptografia avançada

- Instituições financeiras

- instituições de pesquisa

- órgãos políticos multinacionais

- operadoras de telecomunicações

- instituições governamentais

A Origem das Regin

Quanto à origem do malware, pesquisadores com F-Secure tem certeza de que Regin não é criado na Rússia ou na China. Dados os recursos necessários para projetar tal malwares, eo tipo de operações Regin suportes, especialistas acreditam que os atacantes por trás dele provavelmente envolvem Estado-nação.