TeslaCryptランサムウェアの新しいバージョンがあります. TeslaCryptと呼ばれています 3.0. 拡張子が.micro、または拡張子が.tttおよび.xxxのファイルを暗号化することが知られています. .micro拡張子バリアントは引き続きRSA暗号化アルゴリズムを使用します.

脅威の概要

| 名前 | TeslaCrypt 3.0 |

| タイプ | ランサムウェア |

| 簡単な説明 | ランサムウェアは、さまざまな拡張子を持つファイルを検索して暗号化します. それで, それはファイルを解読するためにお金を要求します, 身代金メモで送信する場所を説明します. |

| 症状 | ファイルは.micro拡張子で暗号化されます. デスクトップに身代金メモが表示されます. |

| 配布方法 | 悪意のあるサイト, 添付ファイル付きのスパムメール |

| 検出ツール |

システムがマルウェアの影響を受けているかどうかを確認する

ダウンロード

マルウェア除去ツール

|

| ユーザー体験 | フォーラムに参加して TeslaCryptと.microExtensionについて話し合う. |

| データ回復ツール | ステラフェニックスによるWindowsデータの回復 知らせ! この製品は、失われたファイルを回復するためにドライブセクターをスキャンしますが、回復しない場合があります 100% 暗号化されたファイルの, しかし、それらのほんのわずかです, 状況やドライブを再フォーマットしたかどうかによって異なります. |

TeslaCrypt.micro拡張ランサムウェア – 分布

TeslaCrypt 3.0 バージョンはトロイの木馬によって拡散される可能性があります, 以前のバージョンが Miuref.Bトロイの木馬. これは通常、疑わしいサイトにアクセスし、知らないうちに悪意のあるコードのリンクをクリックしたときに発生します。.

ランサムウェアの効果的な配布方法は、悪意のあるファイルが添付されたスパムメールのままです. 添付ファイルは、いくつかのアーカイブまたは実行可能ファイルにすることができます. 悪意のあるファイルの一部が、MicrosoftOfficeまたはAdobeプログラムの侵害されたマクロコマンドを実行することによってコンピュータに感染する可能性があるという報告があります.

.micro拡張ランサムウェア – 詳細

コンピューターでアクティブ化した場合, ランサムウェアは、次の場所のユーザープロファイルにランダムに名前が付けられた実行可能ファイルを作成します:

→Appdata/ローミング/[ランダムな名前].EXE

このファイルが実行された後, Windowsレジストリにエントリを作成します. エントリの名前は 「meryHmas」 そしてその場所は:

→HKCU Software Microsoft Windows CurrentVersion Run meryHmas

これにより、Windowsオペレーティングシステムを起動するたびに、ランサムウェアのこれらのファイルを読み取って実行できるようになります。.

.micro拡張子バリアントは、Windowsレジストリにさらにエントリを作成する場合もあります, 次のように:

→HKCUソフトウェア[ランダムな名前] HKCU Software xxxsys

次にTeslaCrypt 3.0 .micro拡張子で暗号化およびロックするファイルの検索を開始します. スキャンする既知のファイル形式がここに一覧表示されます, しかし、それは完全なリストではないかもしれません.

→sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .ジップ, .sie, .和, .ibank, .t13, .t12, .qdf, .gdb, .税, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .ゴー, .cas, .svg, .地図, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .シド, .ncf, .メニュー, .レイアウト, .dmp, .ブロブ, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .リム, .w3x, .fsh, .ntl, .arch00, .レベル, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .バー, .upk, .das, .私は、Wi, .litemod, .資産, .フォージ, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .ビック, .epk, .rgss3a, .パック, .大きい, 財布, .wotreplay, .xxx, .説明, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .TXT, .p7c, .p7b, .p12, .pfx, .ペム, .crt, .cer, .der, .x3f, .srw, .ペフ, .ptx, .r3d, .rw2, .rwl, .生, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .ベイ, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .PST, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

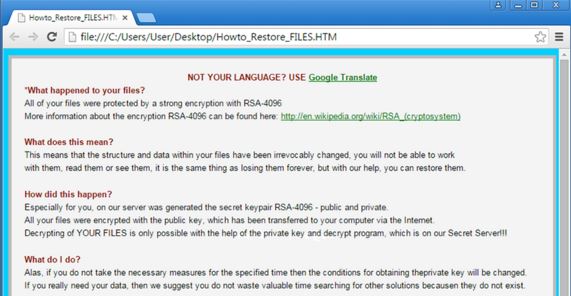

暗号化が成功した後, ランサムウェアはデスクトップ上に他のファイルを作成し、支払い手順が記載された身代金メモを含む他の場所へのリンクを作成します. ファイルの名前は次のとおりです:

→Howto_Restore_FILES.BMP

Howto_Restore_FILES.HTM

Howto_Restore_FILES.TXT

これらの手順は、別の厄介なランサムウェアとほぼ同じです, と呼ばれる CryptoWall 3.0. 研究者は、このメッセージがCryptoWallの方法を使用して身代金の支払いを簡素化および外部委託するため、またはマルウェアの本当の身元を隠すために使用されたと考えています.

この身代金メッセージには、Torネットワークを使用して匿名接続を介してサイバー犯罪者に連絡し、身代金を支払う方法が記載されています。. によって要求される身代金を支払わないことを強くお勧めします TeslaCrypt 3.0 ファイルを復元するための復号化キーを取得できる保証はないため、作成者. また, 身代金を払えば, あなたは彼らの仕事をさらに洗練するためにサイバー犯罪者に資金を提供しています, そして彼らはそのお金を他の多くの悪行に使うことができます.

.micro拡張ランサムウェア – 除去

TeslaCryptを完全に削除するには 3.0, まず、インターネット接続を停止してランサムウェアを遮断する必要があります. それで, システムファイルをバックアップする. その後, 以下の指示に注意深く従ってください. それでもランサムウェアがアクティブになっているのが見える場合, 高度なマルウェア対策ツールをインストールする必要がある場合があります. このようなソフトウェアは、将来的にシステムを安全に保ちます.

やあ,

誰かがマイクロエクステンションについて知っていましたか.

私はすべてを失った