Hay una nueva versión del ransomware TeslaCrypt. Se denominó TeslaCrypt 3.0. Se sabe para cifrar archivos con la extensión .micro o con .ttt y extensiones .xxx. La variante de extensión .micro todavía utiliza un algoritmo de cifrado RSA.

Resumen de amenazas

| Nombre | TeslaCrypt 3.0 |

| Escribe | El ransomware |

| Descripción breve | El ransomware busca archivos con varias extensiones y los cifra. Entonces, se pide dinero para descifrar los archivos, y describe dónde enviarlo en una nota de rescate. |

| Los síntomas | Los archivos se cifran con una extensión .micro. Una nota de rescate aparece en el escritorio. |

| Método de distribución | sitios maliciosos, Los mensajes de spam con archivos adjuntos |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

| Experiencia de usuario | Únete a nuestro foro para discutir TeslaCrypt con extensión .micro. |

| Herramienta de recuperación de datos | Ventanas de recuperación de datos de Stellar Phoenix darse cuenta! Este producto escanea los sectores del disco para recuperar archivos perdidos y no puede recuperarse 100% de los archivos cifrados, pero sólo unos pocos de ellos, dependiendo de la situación y de si está o no han reformateado la unidad. |

TeslaCrypt .micro ransomware Extensión – Distribución

el TeslaCrypt 3.0 versión puede ser propagado por los caballos de Troya, al igual que su versión anterior se extendió a través de la Miuref.B Troya. Que normalmente sucede cuando visita sitios sospechosos y hace clic en los enlaces con código malicioso sin saber.

Un método de distribución eficaz para el ransomware permanece mensajes de spam con archivos adjuntos maliciosos. Los archivos adjuntos pueden ser algunos archivos o archivos ejecutables. Hay informes de que algunos de los archivos maliciosos pueden infectar los ordenadores mediante la ejecución de comandos de macro comprometidas de los programas de Microsoft Office o Adobe.

La extensión de ransomware .Micro – detalles

Cuando se activa en el ordenador, el ransomware crea un archivo ejecutable de nombre aleatorio en el perfil de usuario en la siguiente ubicación:

→AppData / Roaming /[nombre aleatorio].exe

Después de ejecutar este archivo, se crea una entrada en el registro de Windows. El nombre de la entrada es "MeryHmas" y su ubicación es:

→HKCU Software Microsoft Windows CurrentVersion Run meryHmas

Eso permite que estos archivos del ransomware para ser leído y correr con cada inicio del sistema operativo Windows.

La variante de extensión .micro también puede crear más entradas en el registro de Windows, como sigue:

→HKCU Software [nombre aleatorio] HKCU Software xxxsys

Entonces TeslaCrypt 3.0 comienza la búsqueda de archivos para cifrar y bloquearlos con la extensión .micro. Los formatos de archivo conocidos analiza en busca de se enumeran aquí abajo, pero puede que no sea una lista completa.

→sql, .mp4, .7desde, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .cremallera, .ellos, .suma, .iBank, .t13, .t12, .QDF, .gdb, .impuesto, .pkpass, .bc6, .FC7, .BKP, .Qin, .BKF, .SIDN, .Kidd, .mddata, .itl, .ITDB, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .caso, .svg, .mapa, .OMM, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .NCF, .menú, .disposición, .dmp, .gota, .esm, .vcf, .VTF, .dazip, .fpk, .MLX, .kf, .IWD, .LSC, .tor, .psk, .llanta, .w3x, .fsh, .NTL, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .LRF, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .DB0, .dba, .rofl, .HKX, .bar, .ufc, .la, .gente, .litemod, .baza, .forjar, .LTX, .bsa, .apk, .RE4, .semana, .lbf, .slm, .bik, .EPK, .rgss3a, .entonces, .grande, billetera, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cielo, .la, .X3F, .SRW, .PEF, .ptx, .r3d, .rw2, .rwl, .prima, .raf, .orf, .nrw, .mrwref, .mef, .erf, .KDC, .dcr, .cr2, .crw, .bahía, .SR2, .SRF, .arw, .3fr, .DNG, .JPE, .jpg, .cdr, .indd, .a, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .WPD, .DXG, .xf, .dwg, .PST (Tiempo Estándar del Pacífico, .accdb, .CIS, .pptm, .pptx, .ppt, .XLK, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .Ep, .odm, .Responder, .párrafo, .odt

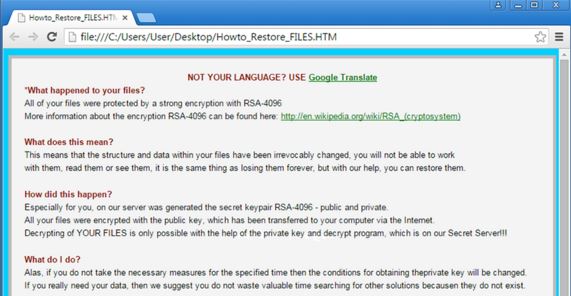

Después de cifrado éxito, el ransomware crea otros archivos en el escritorio y enlaces a otros sitios que contienen la nota de rescate con las instrucciones de pago. Los archivos se denominan como:

→Howto_Restore_FILES.BMP

Howto_Restore_FILES.HTM

Howto_Restore_FILES.TXT

Estas instrucciones son casi idénticos a otro ransomware desagradable, llamada CryptoWall 3.0. Los investigadores creen que este mensaje ha sido utilizado para simplificar y subcontratar el pago de un rescate utilizando métodos de CryptoWall o para ocultar la identidad real del malware.

Este mensaje de rescate tiene instrucciones sobre cómo utilizar la red Tor para llegar a los delincuentes cibernéticos a través de una conexión anónima y hacer el pago de un rescate. Se recomienda encarecidamente no pagar el dinero del rescate exigido por la TeslaCrypt 3.0 creadores, ya que hay garantía de que obtendrá una clave de descifrado para restaurar los archivos. También, si se paga el rescate, que está financiando los ciber-criminales para sofisticar aún más su trabajo, y pueden utilizar el dinero para muchas otras malas acciones.

La extensión de ransomware .Micro – Eliminación

Para eliminar completamente TeslaCrypt 3.0, primero tendrá que cortar el ransomware, deteniendo su conexión a Internet. Entonces, copias de seguridad de los archivos del sistema. Después, seguir cuidadosamente las instrucciones que se indican a continuación. Si sigue apareciendo estar activo el ransomware, puede que tenga que instalar una herramienta anti-malware avanzado. Este tipo de software va a mantener su sistema seguro en el futuro.

Hola,

¿alguien sabe qué pasa con las extensiones micro.

Perdí Everthing