Il y a une nouvelle version du ransomware TeslaCrypt. Il est surnommé TeslaCrypt 3.0. Il est connu pour crypter des fichiers avec l'extension .micro ou avec .ttt et .xxx extensions. La variante d'extension .micro utilise toujours un algorithme de chiffrement RSA.

Menace Résumé

| Nom | TeslaCrypt 3.0 |

| Type | Ransomware |

| brève description | Le ransomware recherche des fichiers avec des extensions différentes et les encrypte. Puis, il demande de l'argent pour décrypter les fichiers, et décrit où l'envoyer dans une note de rançon. |

| Symptômes | Les fichiers sont chiffrées avec une extension .micro. Une note de rançon apparaît sur le bureau. |

| Méthode de distribution | Sites malveillants, e-mails de spam avec des pièces jointes |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

| Expérience utilisateur | Inscrivez-vous à notre forum discuter avec TeslaCrypt Extension .micro. |

| Outil de récupération de données | Windows Data Recovery Stellar Phoenix Avis! Ce produit numérise vos secteurs d'entraînement pour récupérer des fichiers perdus et il ne peut pas récupérer 100% des fichiers cryptés, mais seulement quelques-uns d'entre eux, en fonction de la situation et si oui ou non vous avez reformaté votre lecteur. |

Extension Ransomware de TeslaCrypt – Distribution

Le TeslaCrypt 3.0 version peut se propager par les chevaux de Troie, tout comme sa version précédente a été étendue par la Miuref.B Troie. Cela se produit normalement lorsque vous visitez des sites suspects et cliquez sur les liens avec le code malveillant sans le savoir.

Une méthode de distribution efficace pour le ransomware reste des e-mails de spam avec des pièces jointes malveillantes. Les pièces jointes peuvent être des archives ou des fichiers exécutables. Il y a des rapports que certains des fichiers malveillants peuvent infecter les ordinateurs en exécutant des commandes macro compromis de programmes Adobe ou Microsoft Office.

L'extension Ransomware .Micro – Détails

Lorsqu'il est activé sur votre ordinateur, le ransomware crée un fichier exécutable nommé de façon aléatoire sur le profil de l'utilisateur à l'emplacement suivant:

→Appdata / Roaming /[nom aléatoire].exe

Après ce fichier est exécuté, il crée une entrée dans le Registre Windows. Le nom de l'entrée est "MeryHmas" et son emplacement est:

→HKCU Software Microsoft Windows CurrentVersion Run meryHmas

Cela permet à ces fichiers du ransomware à lire et à exécuter à chaque démarrage du système d'exploitation Windows.

La variante d'extension .micro peut également créer des entrées dans le Registre Windows, comme suit:

→HKCU Software [nom aléatoire] HKCU Software xxxsys

Puis TeslaCrypt 3.0 commence la recherche de fichiers à crypter et les verrouiller avec l'extension .micro. Les formats de fichiers connus pour qu'il analyse sont répertoriés à droite ici, mais il ne peut pas être une liste complète.

→sql, .mp4, .7à partir de, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .fermeture éclair, .ils, .somme, .ibank, .t13, .t12, .FKD, .gdb, .impôt, .pkpass, .bc6, .BC7, .BKP, .Qin, .BKF, .SIDN, .Kidd, .mddata, .ITL, .ITDB, .icxs, .hvpl, .HPLG, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .carte, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .NCF, .menu, .disposition, .dmp, .goutte, .ESM, .vcf, .VTF, .dazip, .fpk, .MLX, .kf, .IWD, .LSC, .tor, .psk, .jante, .W3x, .fsh, .ntl, .arch00, .lvl, .snx, .cf., .ff, .vpp_pc, .LRF, .m2, .mcmeta, .vfs0, .mpqge, .KDB, .db0, .dba, .rofl, .HKX, .bar, .ufc, .la, .personnes, .litemod, .atout, .forger, .LTX, .bsa, .apk, .re4, .semaines, .lbf, .slm, .bik, .epk, .rgss3a, .puis, .grand, portefeuille, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .sms, .P7C, .p7b, .p12, .pfx, .pem, .crt, .ciel, .la, .x3f, .SRW, .PEF, .PTX, .r3d, .rw2, .rwl, .brut, .raf, .orf, .NRW, .mrwref, .mef, .erf, .KDC, .DCR, .cr2, .crw, .baie, .SR2, .srf, .arw, .3fr, .DNG, .JPE, .jpg, .cdr, .indd, .à, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .WB2, .rtf, .WPD, .DXG, .xf, .dwg, .TVP, .accdb, .CIS, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .ODB, .Ep, .odm, .Répondre, .paragraphe, .odt

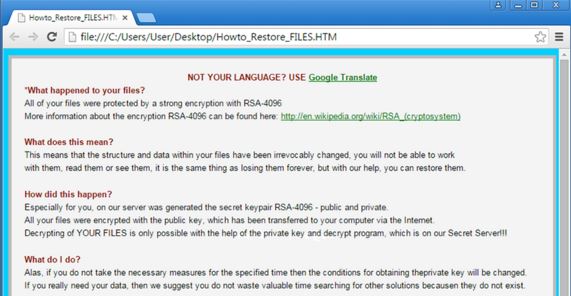

Après chiffrement réussie, l'ransomware crée d'autres fichiers sur votre bureau et des liens vers d'autres sites qui contiennent la note de rançon avec les instructions de paiement. Les fichiers sont nommés comme:

→Howto_Restore_FILES.BMP

Howto_Restore_FILES.HTM

Howto_Restore_FILES.TXT

Ces instructions sont presque identiques à un autre ransomware méchant, appelé CryptoWall 3.0. Les chercheurs pensent que ce message a été utilisé pour simplifier et externaliser le paiement de la rançon en utilisant les méthodes de CryptoWall ou de cacher l'identité réelle du malware.

Ce message de rançon a des instructions sur la façon d'utiliser le réseau Tor pour atteindre les cyber-criminels via une connexion anonyme et effectuer le paiement de la rançon. Il est fortement conseillé de ne pas payer l'argent de la rançon exigée par le TeslaCrypt 3.0 créateurs, car il n'y a aucune garantie que vous obtiendrez une clé de décryptage pour restaurer vos fichiers. Aussi, si vous payez la rançon, vous financez les cyber-criminels pour sophistiquer davantage leur travail, et ils peuvent utiliser l'argent pour beaucoup d'autres mauvaises actions.

L'extension Ransomware .Micro – Enlèvement

Pour supprimer complètement TeslaCrypt 3.0, faut d'abord couper le ransomware en arrêtant votre connexion Internet. Puis, sauvegarder vos fichiers système. Après, suivre attentivement les instructions fournies ci-dessous. Si vous voyez toujours le ransomware être actif, vous pouvez avoir besoin d'installer un outil anti-malware avancée. Ce logiciel permet de garder votre système sécurisé à l'avenir.

Salut,

ce que quelqu'un sait ce que sur les micro extensions.

J'ai perdu everthing