Vi è una nuova versione del ransomware TeslaCrypt. Si è doppiato TeslaCrypt 3.0. E 'noto per crittografare i file con l'estensione .micro o con estensioni .ttt e .xxx. La variante estensione .micro ancora utilizza un algoritmo di crittografia RSA.

Sommario minaccia

| Nome | TeslaCrypt 3.0 |

| Tipo | Ransomware |

| breve descrizione | Il ransomware cerca i file con varie estensioni e li cripta. Poi, si chiede soldi per decifrare i file, e descrive dove inviarlo in una richiesta di riscatto. |

| Sintomi | I file vengono criptati con un'estensione .micro. Viene visualizzata una richiesta di riscatto sul desktop. |

| Metodo di distribuzione | siti dannosi, email di spam con allegati |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

| Esperienza utente | Iscriviti alla nostra forum per discutere TeslaCrypt con estensione .micro. |

| Strumento di recupero dati | Windows Data Recovery da Stellar Phoenix Avviso! Questo prodotto esegue la scansione settori di unità per recuperare i file persi e non può recuperare 100% dei file crittografati, ma solo pochi di essi, a seconda della situazione e se non è stato riformattato l'unità. |

TeslaCrypt .micro ransomware Extension – Distribuzione

il TeslaCrypt 3.0 versione può essere ripartito da cavalli di Troia, proprio come la versione precedente è stato diffuso attraverso la Miuref.B Trojan. Ciò avviene normalmente quando si visitano siti sospetti e fare clic sul link con il codice dannoso senza sapere.

Un metodo di distribuzione efficace per il ransomware rimane email di spam con allegati di file dannosi. Gli allegati possono essere alcuni archivi o file eseguibili. Ci sono rapporti che alcuni dei file dannosi possono infettare i computer eseguendo compromessi comandi macro di programmi Adobe o Microsoft Office.

L'estensione ransomware .Micro – Dettagli

Quando viene attivato sul computer, il ransomware crea un file eseguibile chiamato in modo casuale sul profilo utente nel seguente percorso:

→AppData / Roaming /[nome casuale].exe

Dopo questo file viene eseguito, si crea una voce nel Registro di sistema di Windows. Il nome della voce è "MeryHmas" e la sua posizione è:

→HKCU Software Microsoft Windows CurrentVersion Run meryHmas

Ciò consente questi file del ransomware da leggere e correre con ogni avvio del sistema operativo Windows.

La variante estensione .micro può anche creare più voci nel Registro di sistema di Windows, come segue:

→HKCU Software [nome casuale] HKCU Software xxxsys

poi TeslaCrypt 3.0 inizia la ricerca di file per crittografare e bloccarli con l'estensione .micro. I formati di file conosciuti esegue la scansione per sono elencati proprio quaggiù, ma non può essere un elenco completo.

→sql, .mp4, .7da, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .chiusura, .essi, .somma, .iBank, .t13, .t12, .QDF, .gdb, .tasse, .pkpass, .BC6, .BC7, .BKP, .Qin, .BKF, .SIDN, .Kidd, .mddata, .itl, .ITDB, .icxs, .hvpl, .HPLG, .hkdb, .mdbackup, .syncdb, .gho, .caso, .svg, .carta, .wmo, .itm, .sb, .fos, .mov, .VDF, .ztmp, .sis, .sid, .NCF, .menu, .impaginazione, .dmp, .goccia, .ESM, .vcf, .VTF, .dazip, .FPK, .MLX, .kf, .IWD, .LSC, .tor, .PSK, .orlo, .W3X, .fsh, .ntl, .arch00, .lvl, .SNX, .cfr, .ff, .vpp_pc, .LRF, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .DB0, .dba, .rofl, .hkx, .bar, .cfu, .il, .persone, .litemod, .bene, .forgiare, .LTX, .BSA, .apk, .re4, .settimane, .lbf, .slm, .bik, .EPK, .rgss3a, .poi, .grande, portafoglio, .wotreplay, .xxx, .disc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .P7C, .p7b, .p12, .pfx, .pem, .crt, .cielo, .il, .X3F, .SRW, .pef, .PTX, .R3D, .RW2, .RWL, .crudo, .raf, .orf, .nrw, .mrwref, .mef, .erf, .KDC, .dcr, .CR2, .CRW, .baia, .SR2, .SRF, .ARW, .3fr, .DNG, .JPE, .jpg, .cdr, .INDD, .ai, .eps, .pdf, .PDD, .psd, .dbf, .mdf, .WB2, .rtf, .WPD, .DXG, .xf, .dwg, .PST (ora standard del Pacifico, .ACCDB, .CIS, .pptm, .pptx, .ppt, .XLK, .XLSB, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .ODB, .Ep, .odm, .Rispondere, .paragrafo, .odt

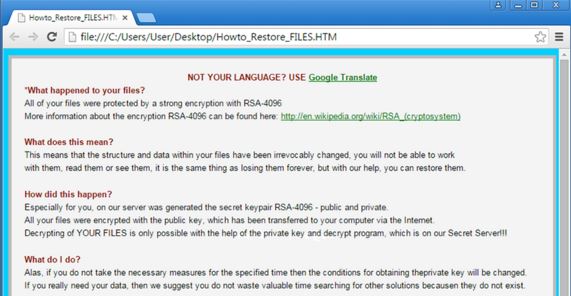

Dopo la crittografia di successo, il ransomware crea altri file sul desktop e collegamenti ad altre posizioni che contengono la richiesta di riscatto con le istruzioni di pagamento. I file sono denominati come:

→Howto_Restore_FILES.BMP

Howto_Restore_FILES.HTM

Howto_Restore_FILES.TXT

Queste istruzioni sono quasi identico a un altro brutto ransomware, detto CryptoWall 3.0. I ricercatori pensano che questo messaggio è stato utilizzato per semplificare e esternalizzare il pagamento del riscatto con metodi di CryptoWall o per nascondere la vera identità del malware.

Questo messaggio di riscatto ha le istruzioni su come utilizzare la rete Tor per raggiungere i cyber-criminali tramite una connessione anonima ed effettuare il pagamento del riscatto. E 'fortemente consigliato di non pagare il riscatto richiesto dalla TeslaCrypt 3.0 creatori dal momento che è alcuna garanzia che si ottiene una chiave di decodifica per ripristinare i file. Anche, se si paga il riscatto, si sta finanziando la cyber-criminali per sofisticare ulteriormente il loro lavoro, e possono utilizzare il denaro per molte altre cattive azioni.

L'estensione ransomware .Micro – Rimozione

Per rimuovere completamente TeslaCrypt 3.0, per prima cosa tagliare il ransomware bloccando la connessione a internet. Poi, eseguire il backup dei file di sistema. Dopo, seguire attentamente le istruzioni riportate di seguito. Se si vede ancora il ransomware essere attivi, potrebbe essere necessario installare un avanzato strumento di anti-malware. Tale software manterrà il vostro sistema sicuro per il futuro.

Ciao,

ha qualcuno sa che dire di micro estensioni.

Ho perso everthing