Há uma nova versão do ransomware TeslaCrypt. É apelidado de TeslaCrypt 3.0. Ele é conhecido por criptografar arquivos com a extensão .micro ou com as extensões .ttt e .xxx. A variante da extensão .micro ainda usa um algoritmo de criptografia RSA.

Resumo ameaça

| Nome | TeslaCrypt 3.0 |

| Tipo | ransomware |

| Pequena descrição | O ransomware procura arquivos com várias extensões e os criptografa. Então, pede dinheiro para descriptografar os arquivos, e descreve para onde enviá-lo em uma nota de resgate. |

| Os sintomas | Os arquivos são criptografados com uma extensão .micro. Uma nota de resgate aparece na área de trabalho. |

| distribuição Método | Sites maliciosos, Spam e-mails com anexos |

| Ferramenta de detecção |

Veja se o seu sistema foi afetado por malware

Baixar

Remoção de Malware Ferramenta

|

| Experiência de usuário | Participe do nosso fórum para discutir TeslaCrypt com extensão .micro. |

| Ferramenta de recuperação de dados | Windows Data Recovery por Stellar Phoenix Aviso prévio! Este produto verifica seus setores de unidade para recuperar arquivos perdidos e não pode recuperar 100% dos arquivos criptografados, mas apenas alguns deles, dependendo da situação e se você tem ou não reformatado a unidade. |

TeslaCrypt .micro Extension Ransomware – Distribuição

O TeslaCrypt 3.0 versão pode ser espalhada por cavalos de Tróia, assim como sua versão anterior foi espalhada pelo Miuref.B Trojan. Isso normalmente acontece quando você visita sites suspeitos e clica em links com código malicioso sem saber.

Um método de distribuição eficaz para o ransomware continua sendo e-mails de spam com anexos de arquivos maliciosos. Os anexos podem ser alguns arquivos ou arquivos executáveis. Há relatos de que alguns dos arquivos maliciosos podem infectar computadores executando comandos de macro comprometidos de programas do Microsoft Office ou Adobe.

O .micro Extension Ransomware – detalhes

Quando ativado em seu computador, o ransomware cria um arquivo executável nomeado aleatoriamente no perfil do usuário no seguinte local:

→Appdata / Roaming /[nome aleatório].Exe

Depois que este arquivo for executado, cria uma entrada no registro do Windows. O nome da entrada é “MeryHmas” e sua localização é:

→HKCU Software Microsoft Windows CurrentVersion Run meryHmas

Isso permite que esses arquivos do ransomware sejam lidos e executados a cada inicialização do sistema operacional Windows.

A variante da extensão .micro também pode criar mais entradas no Registro do Windows, do seguinte modo:

→HKCU Software [nome aleatório] HKCU Software xxxsys

Então TeslaCrypt 3.0 começa a pesquisar arquivos para criptografar e bloqueá-los com a extensão .micro. Os formatos de arquivo conhecidos que verifica estão listados aqui, mas pode não ser uma lista completa.

→sql, .mp4, .7de, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .fecho eclair, .eles, .soma, .iBank, .t13, .t12, .QDF, .gdb, .imposto, .pkpass, .bc6, .BC7, .PKP, .QIC, .bkf, .SIDN, .são, .mddata, .itl, .ITDB, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .caso, .SVG, .mapa, .OMM, .ITM, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .NCF, .cardápio, .traçado, .dmp, .gota, .esm, .vcf, .VTF, .dazip, .fpk, .MLX, .KF, .IWD, .vpk, .tor, .psk, .aro, .w3x, .FSH, .NTL, .arch00, .lvl, .SNX, .cf., .ff, .vpp_pc, .LRF, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .DB0, .dba, .rofl, .hkx, .Barra, .UPK, .o, .iwi, .litemod, .de ativos, .forja, .ltx, .BSA, .apk, .RE4, .sav, .lbf, .SLM, .bik, .epk, .rgss3a, .em seguida, .grande, carteira, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .TXT, .P7C, .P7B, .p12, .pfx, .estab, .crt, .cer, .o, .X3F, .SRW, .PFE, .ptx, .r3d, .RW2, .RWL, .cru, .raf, .ORF, .NRW, .mrwref, .mef, .erf, .kdc, .dcr, .CR2, .CRW, .baía, .SR2, .SRF, .ganho dia, .3fr, .DNG, .JPE, .jpg, .cdr, .indd, .para, .eps, .pdf, .PDD, .psd, .dbf, .mdf, .WB2, .rtf, .wpd, .dxg, .xf, .dwg, .PST, .ACCDB, .mdb, .pptm, .PPTX, .ppt, .XLK, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doutor, .odb, .episódio, .odm, .responder, .ods, .odt

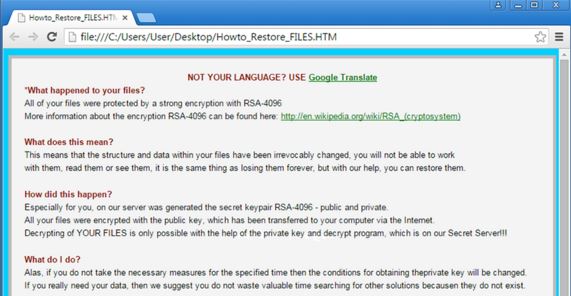

Após criptografia bem-sucedida, o ransomware cria outros arquivos em sua área de trabalho e links para outros locais que contêm a nota de resgate com as instruções de pagamento. Os arquivos são nomeados como:

→Howto_Restore_FILES.BMP

Howto_Restore_FILES.HTM

Howto_Restore_FILES.TXT

Estas instruções são quase idênticas a outro ransomware desagradável, chamado CryptoWall 3.0. Os pesquisadores acham que esta mensagem foi usada para simplificar e terceirizar o pagamento do resgate usando os métodos do CryptoWall ou para ocultar a identidade real do malware.

Esta mensagem de resgate contém instruções sobre como usar a rede Tor para alcançar os cibercriminosos por meio de uma conexão anônima e fazer o pagamento do resgate. É altamente recomendável NÃO pagar o dinheiro do resgate exigido pelo TeslaCrypt 3.0 criadores, uma vez que não há garantia de que você receberá uma chave de descriptografia para restaurar seus arquivos. Além disso, se você pagar o resgate, você está financiando os cibercriminosos para sofisticar ainda mais seu trabalho, e eles podem usar o dinheiro para muitas outras más ações.

O .micro Extension Ransomware – Remoção

Para remover totalmente o TeslaCrypt 3.0, primeiro tem que cortar o ransomware interrompendo sua conexão de internet. Então, faça backup de seus arquivos de sistema. Depois, siga cuidadosamente as instruções fornecidas abaixo. Se você ainda vê o ransomware ativo, pode ser necessário instalar uma ferramenta antimalware avançada. Esse software manterá seu sistema seguro no futuro.

Oi,

alguém sabe o que acontece com as micro extensões.

Eu perdi tudo