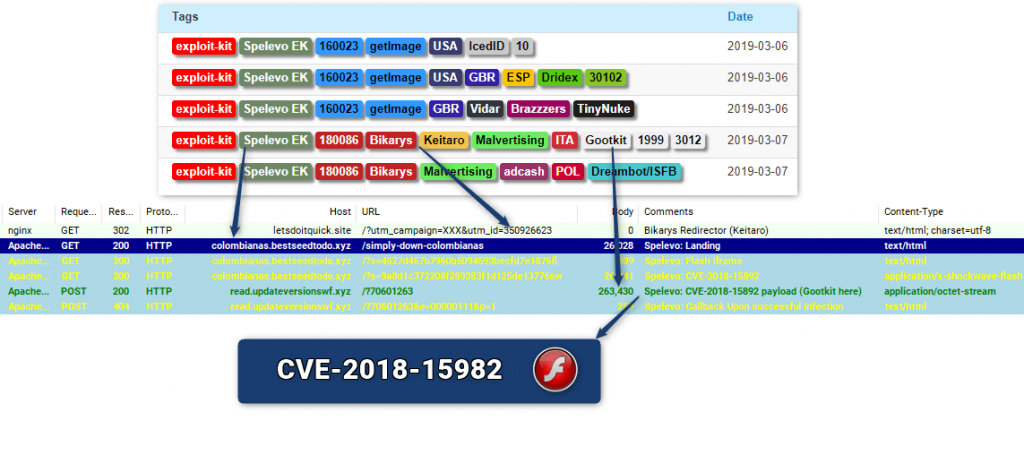

町に新しいエクスプロイトキットがあります, そしてそれはSpelevoEKと呼ばれています. 報告によると, エクスプロイトキットは、パッチが適用されていないシステムにアクセスするためにCVE-2018-15982の脆弱性を使用しています. 脆弱性はFlashPlayerにあります.

FlashPlayerのバージョン 31.0.0.153 およびそれ以前, と 31.0.0.108 以前は無料の脆弱性の後に使用されます, その公式勧告を読む. 欠陥の悪用に成功すると、任意のコードが実行される可能性があります.

今月上旬, マルウェア研究者Kafeine 新しいエクスプロイトキットについてツイート:

町に新しいEKがあるようです (CVE-2018-15982内部). 見る 85.17.197[.101. 私は最初にGrandSoftについて考えましたが、それだけではありません. SPLEKを思い出させる (進化?). のために行く “Spelevo” 名前として.

CVE-2018-15982の脆弱性は、攻撃者が脆弱性のあるFlashファイルを含む悪意のあるWord文書を使用する標的型攻撃で以前に使用されていました. WordドキュメントはJPG画像付きのRARアーカイブに含まれていました. Flashの脆弱性をトリガーすると, マルウェアはJPG画像に埋め込まれたRATコードを抽出しました.

SpelevoエクスプロイトキットCVE-2018-15982技術的な詳細

Spelevoエクスプロイトキットは「SPLEK」といくつかの類似点があると考えられています. SPLエクスプロイトキットは主に 2012 と 2013, ほとんどの場合、ZeroAccessおよびScareware/FakeAVに関連付けられていました.

CVE-2018-8174の脆弱性の使用もそこで発見されています, マルウェア研究者は言う.

エクスプロイトキットは、Gootkitバックドアとも呼ばれるBackdoor.Win32.Gootkit.Kを配布している可能性があります。. 去年, 攻撃者がMailChimpのネットワークにハッキングして、マルウェアに乗った偽の請求書や電子メールを送信しました, Gootkitが含まれています. ある特定のケースでは, Red Bull RecordsのMailChimpアカウントが侵害され、Appleをテーマにしたフィッシングメールを配布するために悪用されました. Mailchimpのネットワークが悪用されて4か月間バックドアを配布したようです, 研究者ケビンボーモントは言った.

危険にさらされていると思われる場合の対処方法

最初に行うことは、FlashPlayerを悪用できない最新バージョンに更新することです。. すでに言ったように, CVE-2018-15982は、FlashPlayerで最大でリモートコード実行を可能にする脆弱性です。 31.0.0.153. 脆弱性は12月にパッチが適用されました 05, 2018. 参照できます 公式セキュリティ速報 詳細については.

次のステップは、システムがマルウェアの影響を受けていないことを確認することです. マルウェア対策プログラムを使用してシステムをスキャンする場合, プログラムはGootkitなどのバックドアを検出します, 脅威をすぐに取り除くことを検討する必要があります. システムにバックドアまたはあらゆる形式の悪意のあるソフトウェアが存在すると、さまざまな壊滅的なシナリオが発生する可能性があります.

バックドア型トロイの木馬, またはRAT, 感染したシステムまたはネットワークへのリモートアクセスを提供するために利用されます. バックドアのおかげで, サイバー犯罪者は、いつエクスプロイトを開始するかを決定できます, 攻撃でどのような悪意のある活動が行われるか. バックドアを使用してデータを送受信できます, 打ち上げ操作, 情報を表示するか、PCを再起動します. 感染したコンピュータは、ボットネットまたはゾンビネットワークのサイレント参加者になることもできます.