Er is een nieuwe exploit kit in de stad, en het heet Spelevo EK. Volgens rapporten, de exploit kit maakt gebruik van de CVE-2018-15.982 kwetsbaarheid voor toegang tot ongepatchte systemen te krijgen. De kwetsbaarheid bevindt zich in Flash Player.

Flash Player-versies 31.0.0.153 en eerder, en 31.0.0.108 en eerder hebben een gebruik na gratis kwetsbaarheid, leest zijn officiële adviesorgaan. Succesvolle exploitatie van de fout zou kunnen leiden tot het uitvoeren van willekeurige code.

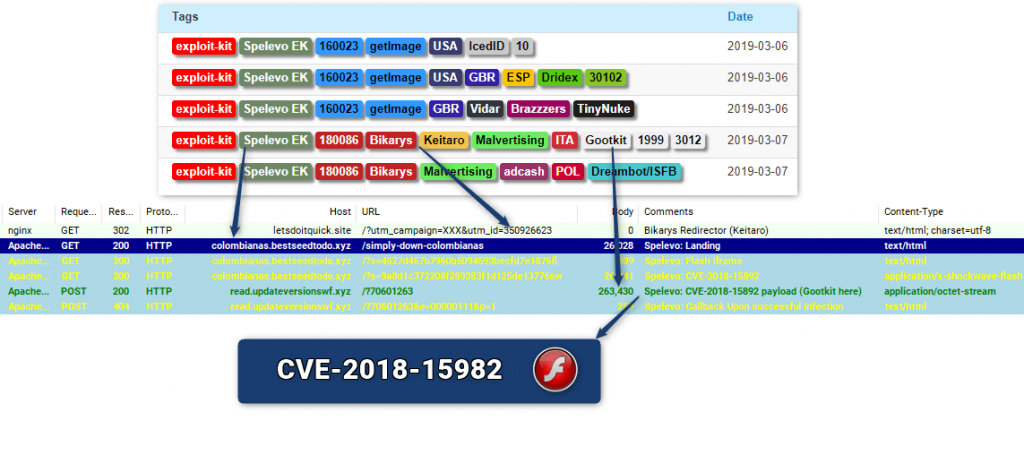

Eerder deze maand, malware onderzoeker Kafeine getweet over de nieuwe exploit kit:

Het lijkt erop dat er een nieuwe EK in de stad (CVE-2018-15982 binnen). Zien 85.17.197[.101. Ik dacht eerst over GrandSoft, maar dat is het niet. Herinnert SPL EK (een evolutie?). Gaan voor “Spelevo” als naam.

De CVE-2018-15.982 kwetsbaarheid werd vroeger gebruikt in gerichte aanvallen waarbij aanvallers gebruikt kwaadaardige Word-documenten die een Flash-bestand opgenomen met de kwetsbaarheid. Het Word-document werd opgenomen in een RAR archief met een JPG-foto. Bij het activeren van de Flash kwetsbaarheid, de malware onttrokken de RAT code ingebed in de JPG-foto.

Spelevo Exploit Kit CVE-2018-15.982 Technische Details

De Spelevo exploit kit wordt verondersteld om een aantal gelijkenissen hebben met “SPL EK”. Merk op dat de SPL exploit kit werd vooral gezien in 2012 en 2013, en was het meest vaak geassocieerd met ZeroAccess en Scareware / FakeAV.

Het gebruik van de CVE-2018-8174 kwetsbaarheid is er gespot ook, malware onderzoekers zeggen.

De exploit kit kan verspreiden Backdoor.Win32.Gootkit.K ook bekend als Gootkit achterdeur. Vorig jaar, aanvallers gehackt netwerk MailChimp om valse facturen en e-mails gereden met malware te sturen, Gootkit opgenomen. In een specifiek geval, Red Bull Records’ MailChimp account is gehackt en misbruikt om een Apple-thema phishing e-mail te verspreiden. Het bleek dat het netwerk Mailchimp werd misbruikt om de achterdeur te verdelen voor vier hele maanden, zegt onderzoeker Kevin Beaumont.

Wat te doen als u denkt dat u hebt gecompromitteerd

Het allereerste wat je moet doen is om uw Flash Player te updaten naar de nieuwste versie, die is geen misbruik. Zoals reeds gezegd, CVE-2018-15.982 is een kwetsbaarheid die de uitvoering van externe code in Flash Player maakt het mogelijk tot 31.0.0.153. De kwetsbaarheid werd gepatcht december 05, 2018. U kunt verwijzen naar de officiële beveiligingsbulletin voor verdere details.

De volgende stap is ervoor te zorgen dat uw systeem niet is aangetast door malware. Als u uw systeem te scannen met een anti-malware programma, en het programma detecteert een backdoor zoals Gootkit, je moet overwegen onmiddellijk verwijderen van de bedreiging. Het hebben van een achterdeur of enige vorm van kwaadaardige software op uw systeem kan leiden tot een verscheidenheid van katastrofisch scenario's.

Een backdoor Trojan, of een RAT, wordt gebruikt om op afstand toegang tot de geïnfecteerde systeem of netwerk te. Dankzij backdoors, cybercriminelen krijgen om te beslissen wanneer te starten de exploit, en wat kwaadaardige activiteiten zullen plaatsvinden in de aanval. Backdoors kunnen worden gebruikt voor het verzenden en ontvangen van gegevens, lancering operaties, geven informatie of herstart de PC. Een besmette computer kan ook een stille deelnemer aan een botnet of zombienetwerk geworden.