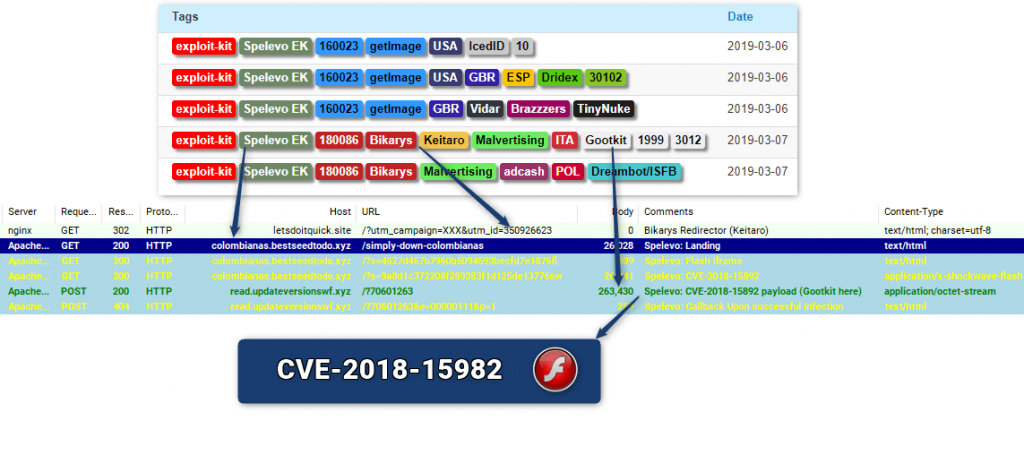

Hay un nuevo paquete de exploits en la ciudad, y se llama Spelevo EK. Según los informes, el exploit kit está utilizando la vulnerabilidad CVE-2018-15982 para obtener acceso a los sistemas sin parches. La vulnerabilidad se encuentra en Flash Player.

versiones de Flash Player 31.0.0.153 y anterior, y 31.0.0.108 y anteriores tienen un uso libre después de la vulnerabilidad, lee su asesor oficial. La explotación con éxito de la falla podría provocar la ejecución de código arbitrario.

A principios de este mes, investigador de malware Kafeine tuiteó sobre el nuevo kit de explotar:

Parece que hay una nueva EK en la ciudad (CVE-2018 a 15.982 en el interior). Ver 85.17.197[.101. La primera vez que pensé en GrandSoft pero eso no es todo. Recuerda SPL EK (una evolución?). Yendo por “Spelevo” como el nombre.

La vulnerabilidad CVE-2018-15982 fue utilizado anteriormente en los ataques dirigidos en los que los atacantes utilizan documentos de Word maliciosos que incluían un archivo Flash con la vulnerabilidad. El documento de Word se incluyó en un archivo RAR con una imagen JPG. Al activarse la vulnerabilidad de Flash, el malware se extrae el código RAT incrustado en la imagen JPG.

Spelevo Exploit Kit CVE-2018-15982 Detalles técnicos

El kit Spelevo explotar se cree que tiene algunas similitudes con “SPL EK”. Tenga en cuenta que los SPL explotan kit se observa principalmente en las 2012 y 2013, y fue lo más a menudo asociado con ZeroAccess y scareware / FakeAV.

El uso de la vulnerabilidad CVE-2018-8174 ha sido visto allí también, dicen investigadores de malware.

El kit explotar puede distribuyendo Backdoor.Win32.Gootkit.K también conocida como la puerta trasera Gootkit. El año pasado, atacantes hackeó la red de MailChimp para enviar facturas falsas y correos electrónicos montados con malware, Gootkit incluido. En un caso particular,, cuenta MailChimp Red Bull Records’ se ha visto comprometida y abusado distribuir un correo electrónico de phishing de Apple con temas. Al parecer, la red de MailChimp fue abusado para distribuir la puerta trasera durante cuatro meses enteros, dijo el investigador Kevin Beaumont.

Qué hacer si cree que ha sido comprometida

La primera cosa que hacer es actualizar su Flash Player a su última versión que no es explotable. Como ya se ha dicho, CVE-2018-15982 es una vulnerabilidad que permite la ejecución remota de código en Flash Player hasta 31.0.0.153. La vulnerabilidad fue parcheado de diciembre 05, 2018. Se puede hacer referencia a el boletín oficial de seguridad para mas detalles.

El siguiente paso es asegurarse de que su sistema no se ha visto afectada por el malware. Si escanea su sistema con un programa anti-malware, y el programa detecta una puerta trasera, como Gootkit, usted debe considerar la eliminación de la amenaza inmediata. Tener una puerta trasera o cualquier forma de software malicioso en su sistema puede conducir a una variedad de escenarios catastróficos.

Un troyano de puerta trasera, o una RATA, se utiliza para permitir el acceso remoto al sistema infectado o red. Gracias a puertas traseras, cibercriminales pueden decidir cuándo iniciar el exploit, y qué actividades malicioso se llevará a cabo en el ataque. Las puertas traseras se pueden utilizar para enviar y recibir datos, operaciones de lanzamiento, mostrar información o reiniciar el PC. Un equipo infectado también puede convertirse en un participante en silencio en una red botnet o zombi.