C'è un nuovo kit di exploit in città, e si chiama Spelevo EK. Secondo i rapporti, l'exploit kit utilizza la vulnerabilità CVE-2.018-15.982 per accedere ai sistemi unpatched. La vulnerabilità si trova in Flash Player.

versioni di Flash Player 31.0.0.153 e precedenti, e 31.0.0.108 e precedenti hanno un impiego dopo la vulnerabilità gratuito, si legge la sua consulenza ufficiale. sfruttamento successo della falla potrebbe portare all'esecuzione di codice arbitrario.

All'inizio di questo mese, il malware ricercatore Kafeine tweet sul nuovo exploit kit:

Sembra che ci sia un nuovo EK in città (CVE-2.018-15.982 all'interno). Vedere 85.17.197[.101. Ho pensato di GrandSoft ma non è questo. Ricorda SPL EK (un'evoluzione?). Andando per “Spelevo” come nome.

La vulnerabilità CVE-2.018-15.982 è stato precedentemente utilizzato in attacchi mirati in cui gli aggressori utilizzati i documenti di Word malevoli che hanno incluso un file Flash con la vulnerabilità. Il documento di Word è stato incluso in un archivio RAR con una foto JPG. Su innescando la vulnerabilità Flash, il malware estratto il codice RAT incorporato nella foto JPG.

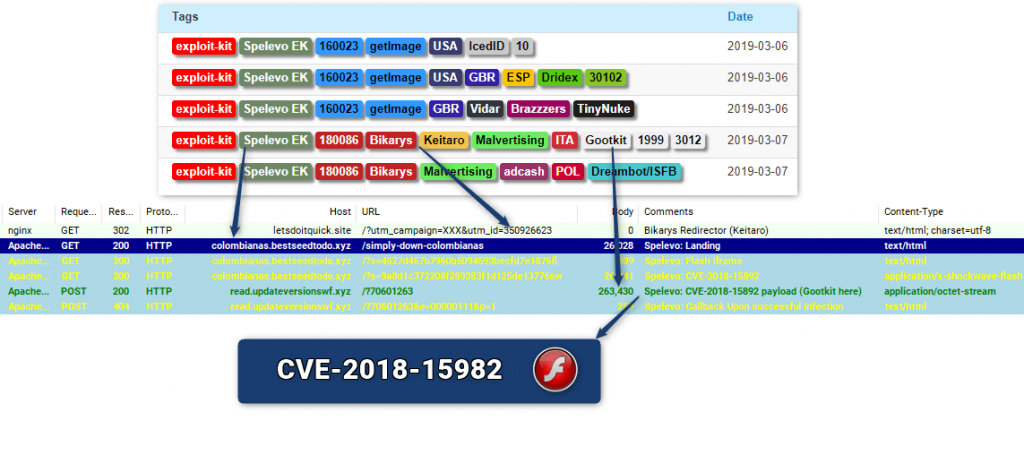

Spelevo Exploit Kit CVE-2.018-15.982 Dettagli tecnici

Il kit Spelevo exploit è creduto di avere alcune somiglianze con “SPL EK”. Si noti che i SPL sfruttano kit è stato visto principalmente in 2012 e 2013, ed è stato più spesso associato con ZeroAccess e Scareware / FakeAV.

L'uso della vulnerabilità CVE-2018-8174 è stato avvistato anche lì, i ricercatori di malware dicono.

La exploit kit potrebbe diffondere Backdoor.Win32.Gootkit.K anche noto come backdoor Gootkit. L'anno scorso, attaccanti hacked nella rete di MailChimp di inviare fatture false ed e-mail cavalcato da malware, Gootkit incluso. In un caso particolare,, conto MailChimp Red Bull Records è stata compromessa e abusata per distribuire una e-mail di phishing di Apple a tema. Sembrava che la rete di Mailchimp stato abusato per distribuire il backdoor per quattro mesi interi, ha detto il ricercatore Kevin Beaumont.

Cosa fare se si ritiene di aver stata compromessa

La prima cosa da fare è l'aggiornamento del Flash Player alla versione più recente, che non è sfruttabile. Come già detto, CVE-2.018-15.982 è una vulnerabilità che consente l'esecuzione di codice remoto in Flash Player fino a 31.0.0.153. La vulnerabilità è stata rattoppata dicembre 05, 2018. È possibile fare riferimento a il bollettino ufficiale della sicurezza per ulteriori dettagli.

Il passo successivo è fare in modo che il sistema non è stato colpito da malware. Se si esegue la scansione del sistema con un programma anti-malware, e il programma rileva una backdoor come Gootkit, si dovrebbe considerare la rimozione immediatamente la minaccia. Avere una backdoor o qualsiasi forma di software dannoso sul proprio sistema può portare a una varietà di scenari catastrofici.

Una backdoor Trojan, o un RAT, è utilizzato per dare accesso remoto al sistema infetto o rete. Grazie alla backdoor, i criminali informatici arriva a decidere quando è opportuno avviare l'exploit, e quali attività maligno avrà luogo in attacco. Backdoor possono essere utilizzati per inviare e ricevere dati, operazioni di lancio, visualizzare le informazioni o riavviare il PC. Un computer infetto può anche diventare un partecipante in silenzio in una rete botnet o zombie.