研究者のチームが、SplitSpectreCPUの脆弱性として知られるSpectreCPUのバグの新しいバリエーションを発見したという報告を受けました。. これにより、悪意のあるユーザーがSpectreのバグと同じ投機的実行アプローチで機密データを乗っ取ることができます。.

SplitSpectreの脆弱性は、Spectreバグのバリエーションです。

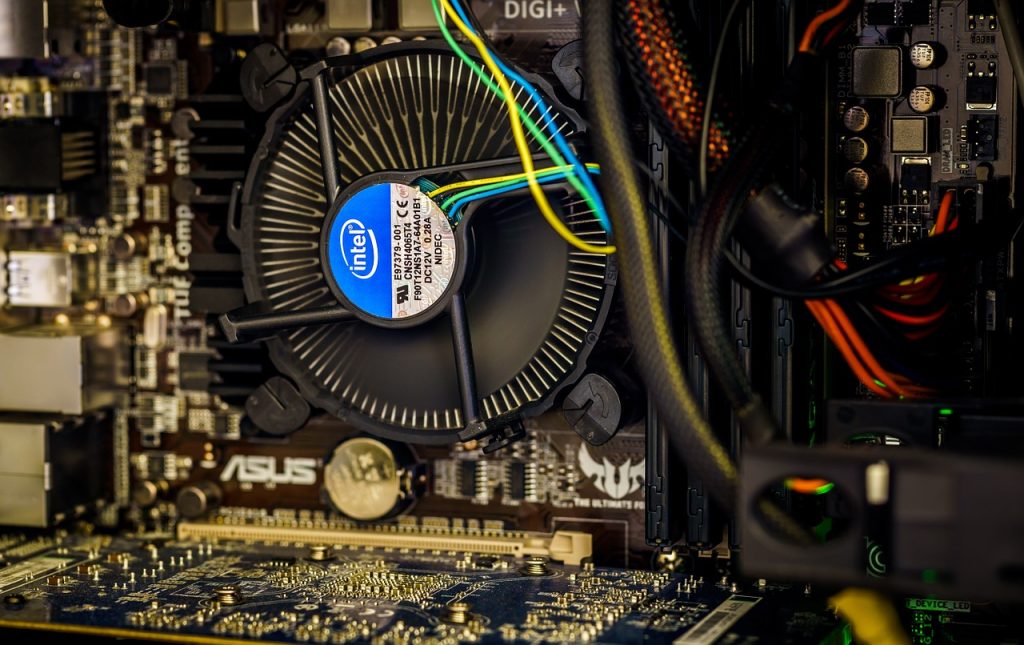

ノースイースタン大学の研究者とIBMの研究者のチームが、投機的実行バグの新しいバリエーションを発見しました, その最初のものはスペクターでした. 問題は、CPUの設計方法にあることが判明しています。. 以前のSpectreバリアントと同様に、プロセスの実行は、アプリケーションをより高速に実行するように設計された最適化プロセスです。. この特定のケースは、異なる攻撃シナリオを使用して動作するため、スペクターとは異なることがわかっています。.

SplitSpectreは、Spectre攻撃よりも実行がはるかに簡単であると報告されています. それは特定の必要があります “ガジェット” (被害者コード) ターゲットマシンで実行されます. 侵入を実行するには、3つのコンポーネントが必要です: 変数の条件分岐, この変数を使用する最初の配列アクセストークンと、最初の配列アクセスの結果を使用する2番目の配列アクセス. これが意味するのは ターゲットマシンで利用可能な悪意のあるコードがエクスプロイトを引き起こす可能性があります. デモでは、SplitSpectre攻撃は、信頼できないJavaScriptコードを使用したブラウザーのような設定を使用しました. これにより、ハッカーは機密情報を正常に抽出できました. これにより、ブラウザウィンドウの入力フィールドも可能になります. これが意味するのは、次の攻撃シナリオが続くということです:

- フィールド操作 —ユーザーがフォームデータを入力している間、ユーザーが気付かないうちに情報をインタラクティブに変更できます.

- 機密データの盗難 —この投機的実行動作は、ログイン情報などの機密情報を正常に乗っ取るために使用できます.

現時点では、IntelHaswellおよびSkylakeプロセッサをターゲットにしていることが確認されています, AMDRyzenモデルと一緒に. デモはSpiderMonkeyを使用して行われました 52.7.4 これはFirefoxのJavaScriptエンジンです. 危険なのは、侵入がハードウェア設計の欠陥に基づいており、ソフトウェアアプリケーションやサービスでは対処できないことです。. マシンを保護する唯一の方法は、必要なパッチを適用することです. 研究者は、主なSpectreの脆弱性に対する既存の緩和策に注目しています. この問題の詳細については、 報告 オンラインで公開されました.