コロナウイルスは私たちがインターネットを使う方法を完全に変えました.

在宅勤務が増加しています, そして歴史的に, これまで以上に多くのデータを処理しています. これとともに, ハッカーは素晴らしい会社に陥りました. COVID-19を倒すのを待っています, より多くのデータを作成するだけです – バックアップに関する懸念の高まりに影響を与える, 安全, とプライバシー.

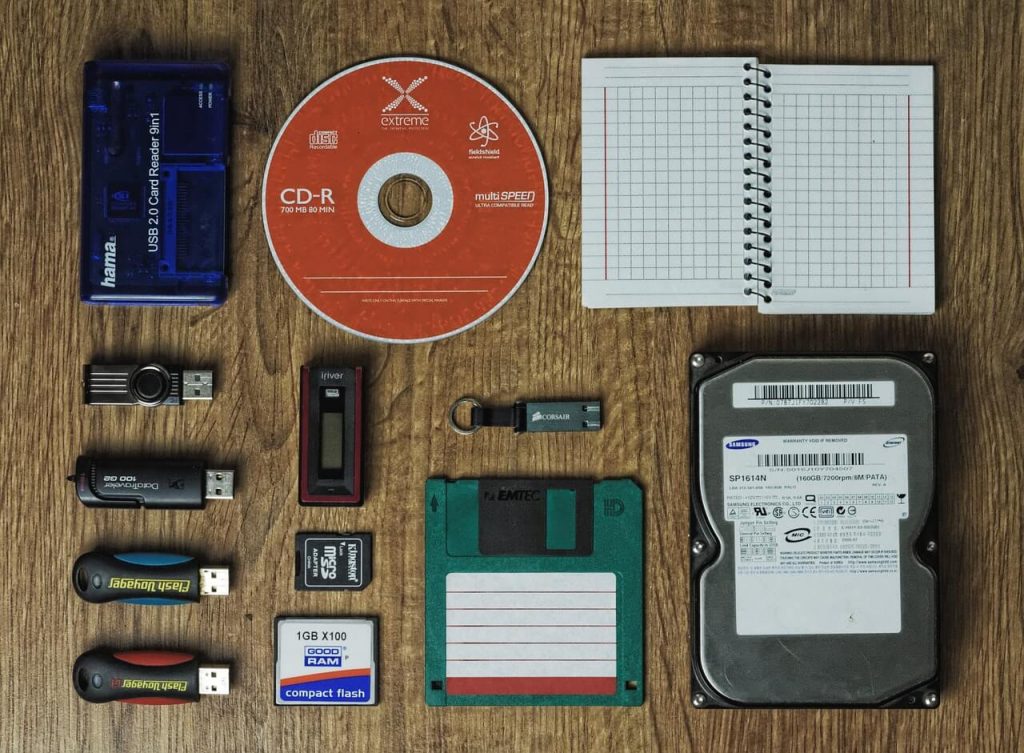

保護を維持する最善の方法は、バックアップとストレージの履歴を理解することです。 – 幼少期にさかのぼります. さぁ、始めよう.

すべてが始まった場所: ハードウェア & ソフトウェア

コンピューターのパンチカードは、デジタルデータの最も初期の形式でした, 1900年代に開発されました. これらのカードは最大80ビットを保存できました (10 バイト) データの. 今日, ほとんどの携帯電話は保存する能力があります 400 100万 – 以上 – これらのコンピュータパンチカードを内部ドライブに挿入します.

の 1956, IBMは最初のハードドライブを作成しました: ラマック 305. その時代の記念碑的な発展, この磁気ディスクドライブは 16 フィート, 1トン以上の重さ, と保存 3.75 MBのデータ. さらに, これは、ランダムなデータアクセスを可能にする最初のストレージデバイスでした. これは、データポイントを修正するためにドラムまたはテープが進行するのを待つ必要がなくなったため、ゲームを一変させました。. IBMのRAMACのリリースと成功の後 305, 磁気ディスクドライブは、1960年代までにデータストレージとバックアップの標準になりました.

の 1963, 世界は半導体ランダムアクセスメモリに導入されました (羊) 初めて. ハードウェアはRobertNormanが特許を取得しました & フェアチャイルドセミコンダクター; そして次の 5 年, RAMストレージ容量が32倍に増加. これにより、ハードウェアの制限が 8 ビットから 256 チップあたりのビット数.

の 1967, IBMは、フロッピーディスクの作成で成功を続けました. これにより、人々は購入することができました, ロード, 互いにデータを共有します – コンパクトディスクの前でも (CD). に 1971, IBMは世界初の8インチフロッピーディスクを販売することができました, これは、ソフトウェア業界に新しいアフターマーケットを引き起こしました.

コンピュータウイルスの始まり

名前付き “クリーパー,” 最初のコンピュータウイルスはで作成されました 1971. 災害のための他のすべてのレシピがそうであるように, クリーパーは実験にのみ使用されることになっていた. 悪意を持って使用されたことはありませんが, ハッカーが悪のウイルスを作成する方法を示しました. したがって、そのような, クリーパーはセキュリティの新時代を刺激しました.

に 1978, テクノロジーは日常業務で紙に取って代わり始めました. これとともに, 多くの人が、停電がビジネスに大きな影響を与える可能性があることを恐れ始めました。 – データを失う原因になります. 解決策として, バックアップおよびディザスタリカバリソリューションがソフトウェア業界に殺到し始めました. 今年は, 最初のバックアップホットサイト “サンガード情報システム,” 発明された, この非常に懸念に応える.

1980年代後半: デスクトップバックアップが重要になる

ILLIAC-IVスーパーコンピューターは、半導体メモリのみを使用する最初のコンピューターでした。. 半導体を使用することで、メモリデバイスのサイズを縮小できました, すべて高速で動作している間. これにより、パーソナルコンピュータとより洗練されたデスクトップへの道が開かれました.

の 1981, IBMは新製品で現場に戻ってきました, の販売を拡大するための再販業者の挑戦者 5150 PC. 2年後 1983, Rivest-Shamir-Adlemanアルゴリズム (RSA) MITによって開発されました, これはアメリカで最初の特許取得済みのサイバーセキュリティ技術でした. RSAは、データ暗号化の基礎を形成する一種の公開鍵暗号を使用しました, 安全な電子メールやその他のオンライントランザクションも可能にします.

の 1984, AppleIIコンピュータが誕生しました. これらは、5¼インチのフロッピードライブを独自の方法で消費者に提供しました, 見たことのないスタイル. これらのデバイスの成功は、新しいサイバーセキュリティイベントがハードウェアの変更を要求するまで、かなり長い間続きました。.

サイバー脅威の台頭

モリスワーム (1988) およびDRPoppRansomeware (1989) 20世紀の終わりに向けて物事を揺るがした. これらは両方とも、データバックアップマークアップの再形成に影響を及ぼしました.

モリスワームに感染 1 の 10 リリースの最初の24時間でインターネットに接続されたコンピューター. これまでのところ、多くの機関がシステムを完全に一掃しました, すべてのデータを失う, ワームを破壊しようとして. もちろん, データバックアップはで広く利用可能ではありませんでした 1988, そのため、そうすることのコストは壊滅的でした. このマルウェアは、ウイルス検出ソフトウェアの作成に火をつけました, 後で新世代のハッカーを鼓舞する.

DR Popp Ransomwareは、ランサムウェアの最初の既知の形式でした, 感染したフロッピーディスクを介して拡散しました. 仕組みは次のとおりです: フロッピーディスクは休止状態のままになります 90 パワーサイクル, その後、マルウェアは感染したコンピューターをロックし、支払いを要求します “ソフトウェアリース。” これは犠牲者に最大の費用をかけました $378.

データベース戦争:

マルウェアが増加するにつれて, 消費者, ビジネス, 教育リーダーはすべてのデータの一部を失っていました. 結果として, ソフトウェアおよびハードウェア企業がデータベースサービスのリリースを開始.

の 1989, ネットワーク接続ストレージ (NAS) イーサネット接続を使用する専用のファイルレベルのストレージサーバーでした. これはAuspexによって作成されました, そしてちょうど4年後, NetAppは、バックアップをより簡単で手頃な価格にするために継続しました.

の 1998, ブロケードはストレージエリアネットワークを発明しました (さん) ユーザーがデバイスを接続し、サーバーやオペレーティングシステム間でファイルを共有できるようにする. 一緒, NASとSANは、距離をネットワークストレージとは無関係にしました.

の 1998, IBMとCiscoは協力して、Internet Small ComputerSystemsInterfaceを作成しました (iSCSI). このテクノロジーにより、インターネット接続を介して保存されたデータにアクセスできるようになりました, ブロックストレージをSANよりも安価で簡単にしました.

関連している:オンプレミスとクラウドからクラウドへのバックアップ: SaaSに最適なソリューション

21世紀: データバックアップソリューション

テクノロジーがより広く利用できるようになるにつれて, アマゾンのようなハイテク巨人, グーグル, マイクロソフトはクラウドサービスの追加を開始しました. の 2006, アマゾンウェブサービス (AWS) 市場で最初のクラウドストレージになりました, これは革新的なソフトウェア開発者のために設計されました “使用ごとに支払う” 価格設定.

この同じ年に, マネージドサービスプロバイダー (MSP) また、利用可能になった最初のクラウドストレージプラットフォームの1つでした. 違い? MSPはリモート技術システムを提供します, 多くの場合、サブスクリプション. エリックシンプソンのようなものの中で技術のパイオニア, カール・パラチュク, エイミー・ルビー, 等. 現在も使用されているマネージドサービスのビジネスモデルを提案.

2010年半ば, ランサムウェアが国際化. Revetonを含む株として, 泣きたい, CryptoLocker, Petya, そしてSamSamは世界中のターゲットから数百万を稼ぎました, 特に対象を絞ったバックアッププロセス, およびツール.

翌年, ハナ, SAPによって作成されたソフトウェア, 大量のデータのリアルタイム処理を可能にしました. クラウドベースのデータベースおよびカスタムアプリケーションと統合されたHANA.

今日のセキュリティ上の懸念

データベースが大きくなるにつれて, セキュリティ上の懸念により、消費者のデータとプライバシーを保護するために設計されたデータコンプライアンス規制が急増しました. 例えば, の 2017, 生成的敵対的ネットワーク (ガン) ディープフェイクを作成しました. GANは有名人をスーパーインポーズしてアダルト映画を制作しました’ 顔, 数か月後、同じテクノロジーを使用して、ドナルドトランプの偽の動画を作成し、ベルギーの気候変動を食い止める方法について前向きなスピーチを行いました。.

これらのインスタンスは偽物ですが, これらの映画は、データの信憑性を判断する方法について影響力のある懸念を提起するのに十分な説得力がありました. 企業が従業員にフィッシング対策のトレーニングを行うのはそのためです. 言い換えると, 従業員はビジネスです’ サイバーセキュリティ攻撃やフィッシングの試みを回避するための主要な資産.

データ保護の未来 & サイバーセキュリティ

いつものように, 新しいテクノロジーは新しいリスクをもたらします. 例えば, 人工知能と機械学習がビッグデータの価値を高めるにつれて, データ漏えいの機会が増えると、. さらに, 5Gネットワークは、セキュリティを維持するためにソフトウェアアップデートに依存します, また、セキュリティで保護されていない1つのIoTデバイスでさえ、ネットワーク全体を危険にさらす可能性があります.

に 2025, 保管します 175 世界中のゼタバイトのデータ. 主にクラウドベースのデータセンターを介して, 41.6 数十億のIoTデバイスがほぼ生成されます 80 ゼタバイトのデータ, と 1 の 5 ワイヤレス接続は5Gを使用します.

技術が進歩するにつれて, 統合セキュリティはさらに重要になります. アクロニスのようなテクノロジー, で発明された 2019, データ保護とサイバーセキュリティテクノロジーを統合してサイバー保護を作成するのに役立ちます.

以下のインフォグラフィックは、この情報のビジュアルを提供できます, より詳細なレベルで.

著者について: デメトリウスハリソン

Demetriusはそれ以来テクノロジー愛好家です 2013. Demetriusは現在、RoboticsBusinessReviewの技術ニュースを書いています & 21stCenTech, また、からの実践的なISEF研究を実施しました 2013-2016. 最近, デメトリウスはSEO技術に興味を持ち、学部の学位を取得する途中で. その間, 彼はジュニアです. NowSourcingのプロモーションスペシャリスト, 株式会社- プレミア, 受賞歴のあるデザインエージェンシー. ソーシャルサイトでDemetrius@demeharrisonに接続する. @demeharrison をフォローしてください.

Demetriusはそれ以来テクノロジー愛好家です 2013. Demetriusは現在、RoboticsBusinessReviewの技術ニュースを書いています & 21stCenTech, また、からの実践的なISEF研究を実施しました 2013-2016. 最近, デメトリウスはSEO技術に興味を持ち、学部の学位を取得する途中で. その間, 彼はジュニアです. NowSourcingのプロモーションスペシャリスト, 株式会社- プレミア, 受賞歴のあるデザインエージェンシー. ソーシャルサイトでDemetrius@demeharrisonに接続する. @demeharrison をフォローしてください.