Le Coronavirus a complètement remodelé la façon dont nous utilisons Internet.

Le travail à distance est en hausse, et historiquement, nous traitons plus de données que jamais auparavant. Avec ça, les pirates sont tombés en grande compagnie. En attendant de vaincre COVID-19, nous ne créerons que plus de données – influencer nos préoccupations croissantes concernant la sauvegarde, sécurité, et la vie privée.

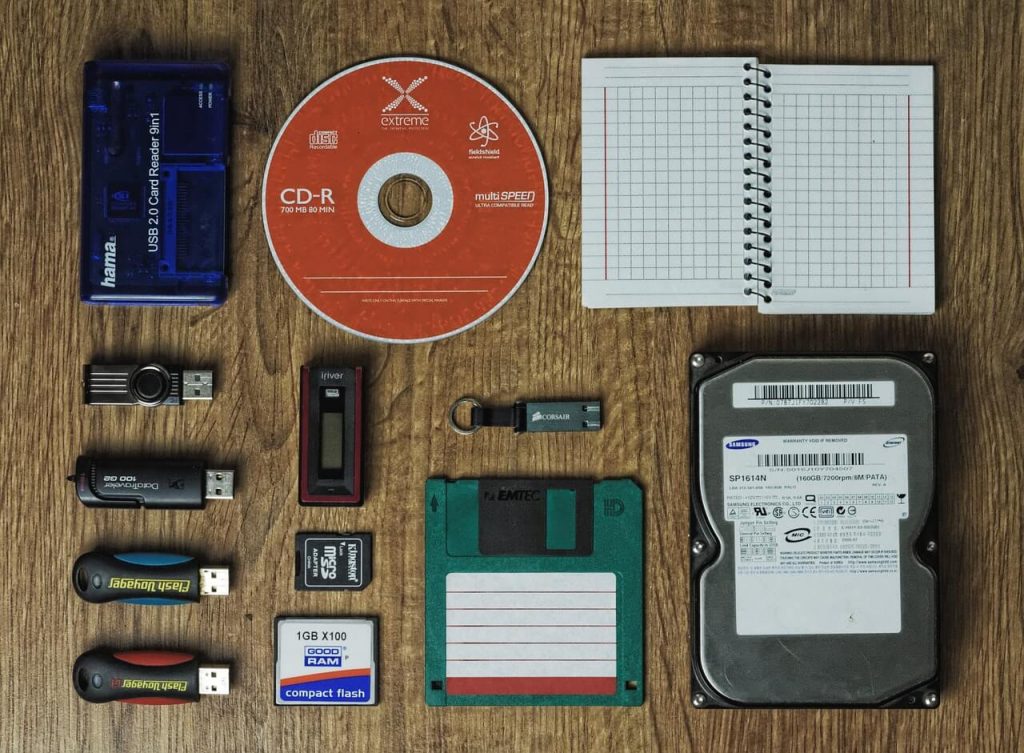

La meilleure façon de rester protégé est de comprendre l'historique de la sauvegarde et du stockage. – remontant à ses balbutiements. Commençons.

Où tout a commencé: Matériel & Logiciel

Les cartes perforées informatiques étaient la première forme de données numériques, développé dans les années 1900. Ces cartes étaient capables de stocker jusqu'à 80 bits (10 octets) des données. Aujourd'hui, la plupart des téléphones portables ont la capacité de stocker 400 million – ou plus – de ces cartes perforées d'ordinateur dans leurs lecteurs internes.

Dans 1956, IBM a créé le premier disque dur: RAMAC 305. Un développement monumental pour l'époque, ce lecteur de disque magnétique mesuré sur 16 pieds de haut, pesait plus d'une tonne, et stocké 3.75 Mo de données. En outre, ce fut le premier périphérique de stockage à permettre un accès aléatoire aux données. Cela a changé la donne car il a éliminé la nécessité d'attendre que les tambours ou les bandes progressent pour corriger les points de données. Après la sortie et le succès du RAMAC d'IBM 305, les disques magnétiques sont devenus la norme pour le stockage et la sauvegarde des données dans les années 1960.

Dans 1963, le monde a été présenté à la mémoire à accès aléatoire de semi-conducteur (RAM) pour la toute première fois. Le matériel a été breveté par Robert Norman & Fairchild Semiconductor; et au cours des prochaines 5 ans, La capacité de stockage RAM a augmenté de 32x. Cela a augmenté les limites du matériel de 8 bits à 256 bits par puce.

Dans 1967, IBM poursuit son succès avec la création de la disquette. Cela a permis aux gens d'acheter, charge, et partager des données entre eux – avant même les disques compacts (CD). Par 1971, IBM a pu vendre les premières disquettes 8 pouces au monde, qui a ensuite déclenché un nouveau marché secondaire dans l'industrie du logiciel.

Le début des virus informatiques

Nommé “rampant,” le premier virus informatique a été créé en 1971. Comme toutes les autres recettes de catastrophe, Creeper était uniquement censé être utilisé pour l'expérimentation. Bien qu'il n'ait jamais été utilisé avec des intentions malveillantes, il a montré aux pirates comment ils peuvent créer des virus pour le mal. Ainsi et, Creeper a inspiré une nouvelle ère de la sécurité.

Par 1978, la technologie a commencé à remplacer le papier dans les opérations commerciales quotidiennes. Avec ça, beaucoup ont commencé à craindre que les pannes de courant puissent avoir un impact énorme sur leurs entreprises – leur faisant perdre des données. Comme solution, les solutions de sauvegarde et de reprise après sinistre ont commencé à inonder l'industrie du logiciel. Cette année, le premier site chaud de sauvegarde “Systèmes d'information Sungard,” a été inventé, répondre à cette préoccupation.

Fin des années 80: Les sauvegardes de bureau deviennent une chose

Le supercalculateur ILLIAC-IV a été le premier ordinateur à utiliser exclusivement la mémoire à semi-conducteurs. L'utilisation de semi-conducteurs a permis de réduire la taille des dispositifs de mémoire, tout en fonctionnant à des vitesses plus élevées. Cela a ouvert la voie aux ordinateurs personnels et aux ordinateurs de bureau plus élégants.

Dans 1981, IBM est revenu sur la scène avec un nouveau produit, un revendeur challenger pour augmenter les ventes du 5150 Ordinateur personnel. Deux ans plus tard, 1983, l'algorithme Rivest-Shamir-Adleman (RSA) a été développé par le MIT, qui était la première technologie de cybersécurité brevetée en Amérique. RSA a utilisé un type de cryptographie à clé publique qui a constitué la base du cryptage des données, permettant également des e-mails sécurisés et d'autres transactions en ligne.

Dans 1984, Apple II Computers a vu le jour. Ceux-ci ont apporté des lecteurs de disquette de 5¼ pouces aux consommateurs dans un, un style jamais vu auparavant. Le succès de ces appareils a duré un certain temps jusqu'à ce que de nouveaux événements de cybersécurité appellent à un changement de matériel..

La montée des cybermenaces

Le ver Morris (1988) et DR Popp Ransomeware (1989) a fait bouger les choses vers la fin du 20e siècle. Ces deux éléments ont ensuite influencé le remodelage du balisage de sauvegarde des données.

Le ver Morris infecté 1 à 10 ordinateurs connectés à Internet dans ses 24 premières heures de sortie. Les choses sont allées si loin que de nombreuses institutions ont complètement effacé leurs systèmes, perdre toutes leurs données, dans les tentatives de détruire le ver. Bien sûr, la sauvegarde des données n'était pas largement disponible dans 1988, donc le coût de le faire était catastrophique. Ce malware a déclenché la création d'un logiciel de détection de virus, inspirant plus tard une nouvelle génération de pirates.

DR Popp Ransomware a été la première forme connue de ransomware, et s'est propagé par le biais de disquettes infectées. Voici comment cela a fonctionné: la disquette resterait inactive pendant 90 cycles de puissance, alors le logiciel malveillant verrouillerait l'ordinateur infecté et exigerait le paiement d'un “location de logiciels.” Cela a coûté à la victime jusqu'à $378.

The Database Wars:

Alors que les logiciels malveillants augmentaient, consommateurs, entreprises, et les dirigeants de l'éducation perdaient une partie de toutes leurs données. Par conséquent, les sociétés de logiciels et de matériel informatique ont commencé à publier des services de bases de données.

Dans 1989, Network Attached Storage (NAS) était un serveur de stockage de niveau fichier dédié qui utilisait des connexions Ethernet. Ceci a été créé par Auspex, et seulement quatre ans plus tard, NetApp a continué à rendre la sauvegarde plus facile et plus abordable.

Dans 1998, Brocade a inventé les réseaux de stockage (SAN) pour permettre à ses utilisateurs de connecter des appareils et de partager des fichiers sur des serveurs et des systèmes d'exploitation. Ensemble, Le NAS et le SAN ont rendu la distance non pertinente pour le stockage en réseau.

Dans 1998, IBM et Cisco se sont associés pour créer l'interface Internet des petits ordinateurs (iSCSI). Cette technologie permettait d'accéder aux données stockées via une connexion Internet, et a rendu le stockage en bloc moins cher et plus facile que par le SAN.

en relation:On-Premise vs Cloud-à-Cloud sauvegarde: la meilleure solution pour votre SaaS

Le 21e siècle: Solutions de sauvegarde des données

Alors que la technologie est devenue plus largement disponible, géants de la technologie comme Amazon, Google, et Microsoft a commencé à ajouter un service cloud. Dans 2006, Amazon Web Services (AWS) est devenu le premier stockage cloud sur le marché, qui a été conçu pour les développeurs de logiciels innovants “payer pour utilisation” prix.

Cette même année, Les fournisseurs de services gérés (MSP) a également été l'une des premières plates-formes de stockage cloud mises à disposition. La différence? Les MSP fournissent des systèmes technologiques à distance, souvent par abonnement. Pionniers de la technologie parmi Erick Simpson, Karl Palachuk, Amy Luby, etc. a proposé le modèle d'entreprise de services gérés qui est encore utilisé aujourd'hui.

Mi-2010, ransomware est devenu international. En tant que souches, y compris Reveton, WannaCry, CryptoLocker, Petya, et SamSam a gagné des millions grâce à des cibles dans le monde entier, certains processus de sauvegarde spécifiquement ciblés, et outils.

L'année suivante, HANA, logiciel créé par SAP, autorisé le traitement en temps réel pour les données à haut volume. HANA intégré aux bases de données cloud et aux applications personnalisées.

Problèmes de sécurité actuels

À mesure que les bases de données s'agrandissent, les problèmes de sécurité ont provoqué une explosion des réglementations de conformité des données conçues pour protéger les données des consommateurs et la confidentialité. Par exemple, à 2017, Réseau Génératif Adversaire (LES DEUX) créé de faux faux. Le GAN a créé des films pour adultes en superposant des célébrités’ visages, et la même technologie a été utilisée quelques mois plus tard pour créer une fausse vidéo de Donald Trump donnant un discours positif sur la façon dont nous pouvons arrêter le changement climatique en Belgique.

Bien que ces cas soient faux, ces films étaient suffisamment convaincants pour soulever des préoccupations percutantes sur la façon de déterminer l'authenticité des données. C'est pourquoi les entreprises forment leurs employés à la prévention du phishing. En d'autres termes, les employés sont une entreprise’ principal atout pour éviter les attaques de cybersécurité et les tentatives de phishing.

L'avenir de la protection des données & La cyber-sécurité

Comme toujours, les nouvelles technologies présenteront de nouveaux risques. Par exemple, car l'intelligence artificielle et l'apprentissage automatique augmentent la valeur des mégadonnées, plus de possibilités de violations de données se présenteront. En outre, 5Les réseaux G s'appuieront sur les mises à jour logicielles pour maintenir la sécurité, et même un seul appareil IoT non sécurisé peut compromettre un réseau entier.

Par 2025, nous stockerons 175 zettaoctets de données à travers le monde. Principalement via des centres de données basés sur le cloud, 41.6 milliards d'appareils IoT généreront près de 80 zettaoctets de données, et 1 à 5 les connexions sans fil utiliseront la 5G.

À mesure que la technologie progresse, la sécurité intégrée deviendra encore plus essentielle. Des technologies comme Acronis, inventé dans 2019, peut vous aider à intégrer les technologies de protection des données et de cybersécurité pour créer une cyber protection.

L'infographie ci-dessous peut vous fournir un visuel de ces informations, à un niveau plus approfondi.

A propos de l'auteur: Demetrius Harrison

Demetrius a été une tech-amant depuis 2013. Demetrius écrit actuellement nouvelles technologies de robotique Business Review & 21stCenTech, et a également mené des recherches sur ISEF-mains de 2013-2016. Récemment, Demetrius a trouvé un intérêt dans la technologie SEO et à mi-chemin complétant son diplôme de premier cycle. Pendant ce temps, il est le Jr. Promotions Spécialiste à NowSourcing, Inc- un premier ministre, primé agence de design. Se connecter avec Démétrius @demeharrison sur les sites sociaux. Suivez-le @demeharrison.

Demetrius a été une tech-amant depuis 2013. Demetrius écrit actuellement nouvelles technologies de robotique Business Review & 21stCenTech, et a également mené des recherches sur ISEF-mains de 2013-2016. Récemment, Demetrius a trouvé un intérêt dans la technologie SEO et à mi-chemin complétant son diplôme de premier cycle. Pendant ce temps, il est le Jr. Promotions Spécialiste à NowSourcing, Inc- un premier ministre, primé agence de design. Se connecter avec Démétrius @demeharrison sur les sites sociaux. Suivez-le @demeharrison.