Das Coronavirus hat die Art und Weise, wie wir das Internet nutzen, grundlegend verändert.

Fernarbeit ist auf dem Vormarsch, und historisch, Wir verarbeiten mehr Daten als jemals zuvor. Mit diesem, Hacker sind in großartige Gesellschaft geraten. Wie wir darauf warten, COVID-19 zu besiegen, Wir werden nur mehr Daten erstellen – Beeinflussung unserer wachsenden Bedenken hinsichtlich der Sicherung, Sicherheit, und Privatsphäre.

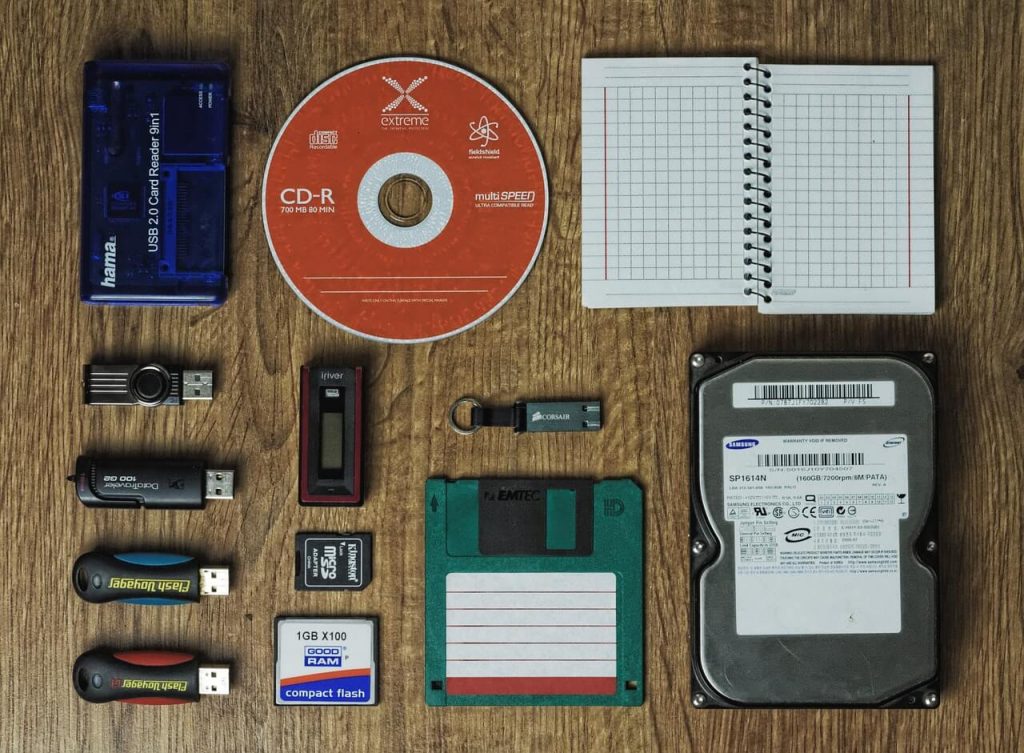

Der beste Schutz besteht darin, den Verlauf von Backup und Speicherung zu kennen – aus den Kinderschuhen. Lass uns anfangen.

Wo alles begann: Hardware & Software

Computer-Lochkarten waren die früheste Form digitaler Daten, in den 1900er Jahren entwickelt. Diese Karten konnten bis zu 80 Bit speichern (10 bytes) von Dateien. Heute, Die meisten Handys können gespeichert werden 400 Million – oder mehr – dieser Computer-Lochkarten in ihre internen Laufwerke.

In 1956, IBM hat die erste Festplatte erstellt: RAMAC 305. Eine monumentale Entwicklung für seine Zeit, Dieses Magnetplattenlaufwerk wurde gemessen 16 Füße groß, wog über eine Tonne, und gespeichert 3.75 MB Daten. Weiter, Dies war das erste Speichergerät, das einen zufälligen Datenzugriff ermöglichte. Dies war bahnbrechend, da nicht mehr darauf gewartet werden musste, dass Schlagzeug oder Band zur Korrektur der Datenpunkte gelangen. Nach der Veröffentlichung und dem Erfolg von IBMs RAMAC 305, Magnetplattenlaufwerke wurden in den 1960er Jahren zum Standard für die Speicherung und Sicherung von Daten.

In 1963, Die Welt wurde in den Halbleiter-Direktzugriffsspeicher eingeführt (RAM) Zum aller ersten mal. Die Hardware wurde von Robert Norman patentiert & Fairchild Semiconductor; und über den nächsten 5 Jahre, Die RAM-Speicherkapazität stieg um das 32-fache. Dies erhöhte die Hardware-Grenzen von 8 Bits 256 Bits pro Chip.

In 1967, IBM setzte seinen Erfolg mit der Erstellung der Diskette fort. Dies ermöglichte es den Menschen zu kaufen, Belastung, und Daten miteinander teilen – noch vor CDs (CDs). Durch 1971, IBM konnte die weltweit ersten 8-Zoll-Disketten verkaufen, Dies löste einen neuen Aftermarket in der Softwareindustrie aus.

Der Beginn von Computerviren

Genannt “Schlingpflanze,” Der erste Computervirus wurde in erstellt 1971. Wie jedes andere Rezept für eine Katastrophe, Creeper sollte nur zum Experimentieren verwendet werden. Obwohl es nie mit böswilligen Absichten verwendet wurde, Es zeigte Hackern, wie sie Viren für das Böse erzeugen können. So und so, Creeper leitete eine neue Ära der Sicherheit ein.

Durch 1978, Die Technologie begann, das Papier im täglichen Geschäftsbetrieb zu ersetzen. Mit diesem, Viele befürchteten, dass Stromausfälle einen enormen Einfluss auf ihr Geschäft haben könnten – Sie verlieren Daten. Als Lösung, Backup- und Disaster Recovery-Lösungen überschwemmten die Softwareindustrie. In diesem Jahr, die erste Backup-Hot-Site “Sungard Informationssysteme,” wurde erfunden, Catering für genau dieses Anliegen.

Ende der 1980er Jahre: Desktop-Backups werden zu einer Sache

Der ILLIAC-IV-Supercomputer war der erste Computer, der ausschließlich Halbleiterspeicher verwendete. Durch die Verwendung von Halbleitern konnte die Größe von Speichervorrichtungen verringert werden, alles bei höheren Geschwindigkeiten. Dies ebnete den Weg für PCs und schlankere Desktops.

In 1981, IBM kam mit einem neuen Produkt wieder auf die Bühne, ein Reseller-Herausforderer, um den Umsatz des 5150 PC. Zwei Jahre später in 1983, der Rivest-Shamir-Adleman-Algorithmus (RSA) wurde vom MIT entwickelt, Dies war die erste patentierte Cybersicherheitstechnologie in Amerika. RSA verwendete eine Art Kryptographie mit öffentlichem Schlüssel, die die Grundlage für die Datenverschlüsselung bildete, Aktiviert auch sichere E-Mail- und andere Online-Transaktionen.

In 1984, Apple II Computer entstanden. Diese brachten den Verbrauchern 5¼-Zoll-Diskettenlaufwerke auf einzigartige Weise, nie zuvor gesehener Stil. Der Erfolg dieser Geräte hielt einige Zeit an, bis neue Cybersicherheitsereignisse eine Änderung der Hardware erforderten.

Der Anstieg der Cyber-Bedrohungen

Der Morris-Wurm (1988) und DR Popp Ransomeware (1989) erschütterte die Dinge gegen Ende des 20. Jahrhunderts. Diese beiden beeinflussten weiterhin die Neugestaltung des Datensicherungs-Markups.

Der Morris-Wurm infiziert 1 in 10 Computer, die in den ersten 24 Stunden nach ihrer Veröffentlichung mit dem Internet verbunden waren. Die Dinge gingen so weit, dass viele Institutionen ihre Systeme vollständig auslöschten, alle ihre Daten verlieren, bei Versuchen, den Wurm zu zerstören. Natürlich, Datensicherung war in nicht weit verbreitet 1988, Die Kosten dafür waren katastrophal. Diese Malware löste die Entwicklung einer Virenerkennungssoftware aus, später inspirierte eine neue Generation von Hackern.

DR Popp Ransomware war die erste bekannte Form der Ransomware, und wurde durch infizierte Disketten verbreitet. So hat es funktioniert: Die Diskette würde für ruhen 90 Aus- und Wiedereinschalten, dann würde die Malware den infizierten Computer sperren und die Zahlung für a verlangen “Software-Leasing.” Dies kostete das Opfer bis zu $378.

Die Datenbankkriege:

Als Malware stieg, Verbraucher, Unternehmen, und Bildungsleiter verloren einige an all ihren Daten. Infolge, Software- und Hardwareunternehmen begannen mit der Veröffentlichung von Datenbankdiensten.

In 1989, Network-Attached Storage (NAS) war ein dedizierter Speicherserver auf Dateiebene, der Ethernet-Verbindungen verwendete. Dies wurde von Auspex erstellt, und nur vier Jahre später, NetApp machte das Backup einfacher und erschwinglicher.

In 1998, Brocade erfand Storage Area Networks (SAN) Damit Benutzer Geräte verbinden und Dateien zwischen Servern und Betriebssystemen austauschen können. Zusammen, NAS und SAN machten die Entfernung für den Netzwerkspeicher irrelevant.

In 1998, IBM und Cisco haben sich zusammengetan, um die Internet-Schnittstelle für kleine Computersysteme zu erstellen (iSCSI). Diese Technologie ermöglichte den Zugriff auf gespeicherte Daten über eine Internetverbindung, und machte Blockspeicher billiger und einfacher als über SAN.

verbunden:On-Premise vs Wolke-to-Cloud Backup: die beste Lösung für Ihre SaaS

Das 21. Jahrhundert: Datensicherungslösungen

Als die Technologie weiter verbreitet wurde, Technologiegiganten wie Amazon, Google, und Microsoft begann, Cloud-Service hinzuzufügen. In 2006, Amazon Web Services (AWS) wurde der erste Cloud-Speicher auf dem Markt, Das wurde für Softwareentwickler mit innovativen entwickelt “bezahlen pro Benutzung” Preisgestaltung.

Im selben Jahr, Managed Service Provider (MSP) war auch eine der ersten verfügbaren Cloud-Speicherplattformen. Der Unterschied? MSPs bieten Remote-Tech-Systeme, oft im Abonnement. Tech-Pioniere wie Erick Simpson, Karl Palachuk, Amy Luby, etc. schlug das Geschäftsmodell für Managed Services vor, das bis heute verwendet wird.

Mitte 2010, Ransomware wurde international. Als Stämme einschließlich Reveton, WannaCry, CryptoLocker, Petya, und SamSam verdiente Millionen von Zielen auf der ganzen Welt, Einige speziell gezielte Sicherungsprozesse, und Werkzeuge.

Das folgende Jahr, HANA, von SAP erstellte Software, erlaubte Echtzeitverarbeitung für Daten mit hohem Datenvolumen. HANA integriert in Cloud-basierte Datenbanken und benutzerdefinierte Anwendungen.

Die heutigen Sicherheitsbedenken

Wenn die Datenbanken größer werden, Sicherheitsbedenken führten zu einer Explosion von Vorschriften zur Einhaltung von Daten zum Schutz von Verbraucherdaten und zum Schutz der Privatsphäre. Beispielsweise, in 2017, Generatives gegnerisches Netzwerk (BEIDE) tiefe Fälschungen geschaffen. GAN schuf Erotikfilme, indem er Prominente überlagerte’ Gesichter, Einige Monate später wurde dieselbe Technologie verwendet, um ein gefälschtes Video von Donald Trump zu erstellen, in dem eine positive Rede darüber gehalten wurde, wie wir den Klimawandel in Belgien stoppen können.

Obwohl diese Instanzen gefälscht sind, Diese Filme waren überzeugend genug, um wichtige Bedenken hinsichtlich der Feststellung der Datenauthentizität zu wecken. Deshalb schulen Unternehmen ihre Mitarbeiter in der Phishing-Prävention. Mit anderen Worten, Mitarbeiter sind ein Geschäft’ Hauptvorteil bei der Vermeidung von Cybersicherheitsangriffen und Phishing-Versuchen.

Die Zukunft des Datenschutzes & Internet-Sicherheit

Wie immer, Neue Technologie birgt neue Risiken. Beispielsweise, Künstliche Intelligenz und maschinelles Lernen steigern den Wert von Big Data, Es werden sich mehr Möglichkeiten für Datenschutzverletzungen ergeben. Weiter, 5G-Netzwerke sind auf Software-Updates angewiesen, um die Sicherheit zu gewährleisten, Selbst ein einzelnes ungesichertes IoT-Gerät kann ein gesamtes Netzwerk gefährden.

Durch 2025, wir werden speichern 175 Zettabyte an Daten auf der ganzen Welt. Meistens über Cloud-basierte Rechenzentren, 41.6 Milliarden IoT-Geräte werden fast generieren 80 Zettabyte an Daten, und 1 in 5 Drahtlose Verbindungen verwenden 5G.

Mit fortschreitender Technologie, Integrierte Sicherheit wird noch wichtiger. Technologie wie Acronis, erfunden in 2019, kann Ihnen helfen, Datenschutz- und Cybersicherheitstechnologien zu integrieren, um Cyberschutz zu schaffen.

Die folgende Infografik kann Ihnen eine visuelle Darstellung dieser Informationen liefern, auf einer tieferen Ebene.

Über den Autor: Demetrius Harrison

Demetrius ist ein Tech-Liebhaber seit 2013. Demetrius schreibt derzeit Tech-News für Robotik Business Review & 21stCenTech, und hat auch Hands-on durchgeführt ISEF Forschung aus 2013-2016. Vor kurzem, Demetrius fand ein Interesse an SEO-Tech und auf halbem Weg durch seine Bachelor-Abschluss. In der Zwischenzeit, er ist der Jr. Promotions-Spezialist bei NowSourcing, Inc- ein premier, preisgekrönte Design-Agentur. Verbinden Sie sich mit Demetrius @demeharrison auf soziale Websites. Folgen Sie ihm @demeharrison.

Demetrius ist ein Tech-Liebhaber seit 2013. Demetrius schreibt derzeit Tech-News für Robotik Business Review & 21stCenTech, und hat auch Hands-on durchgeführt ISEF Forschung aus 2013-2016. Vor kurzem, Demetrius fand ein Interesse an SEO-Tech und auf halbem Weg durch seine Bachelor-Abschluss. In der Zwischenzeit, er ist der Jr. Promotions-Spezialist bei NowSourcing, Inc- ein premier, preisgekrönte Design-Agentur. Verbinden Sie sich mit Demetrius @demeharrison auf soziale Websites. Folgen Sie ihm @demeharrison.