El coronavirus ha remodelado completamente la forma en que usamos Internet.

El trabajo remoto está en aumento, e históricamente, estamos procesando más datos que nunca. Con este, los hackers han caído en una gran compañía. Mientras esperamos derrotar a COVID-19, solo crearemos más datos – influyendo en nuestras crecientes preocupaciones con respecto al respaldo, seguridad, y la privacidad.

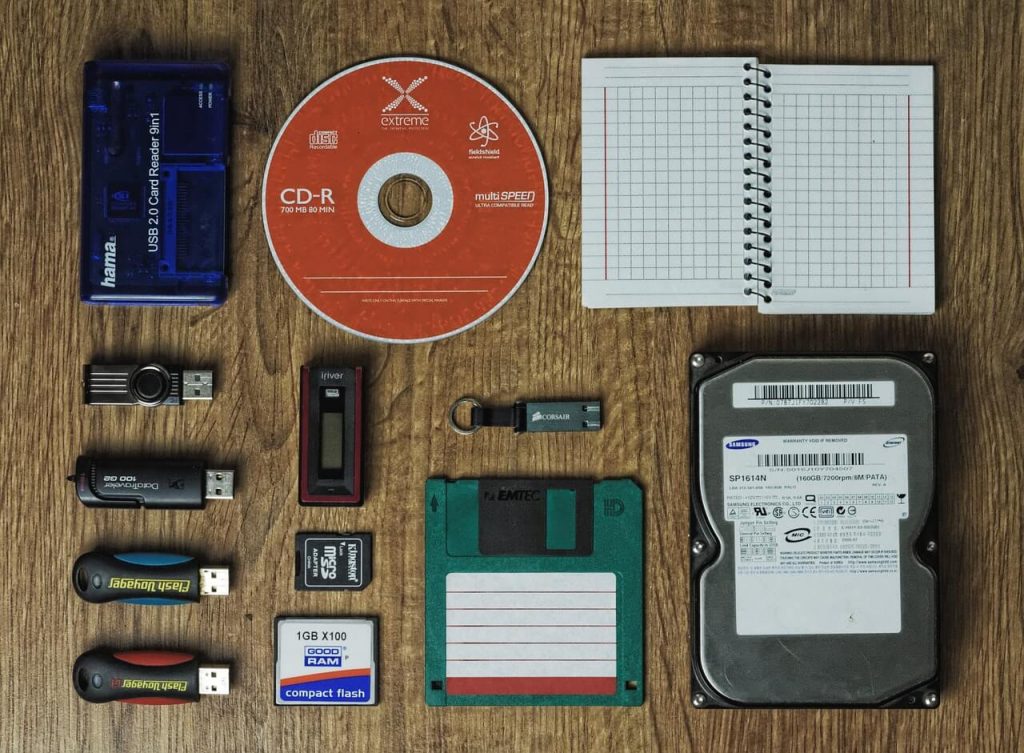

La mejor manera de mantenerse protegido es comprender el historial de respaldo y almacenamiento. – que data de su infancia. Vamos a empezar.

Donde todo comenzo: Hardware & Software

Las tarjetas perforadas de computadora fueron la primera forma de datos digitales, desarrollado en la década de 1900. Estas tarjetas fueron capaces de almacenar hasta 80 bits (10 bytes) de datos. Hoy, la mayoría de los teléfonos celulares tienen la capacidad de almacenar 400 millones – o más – de estas tarjetas perforadas de computadora en sus unidades internas.

En 1956, IBM creó el primer disco duro: RAMAC 305. Un desarrollo monumental para su época., esta unidad de disco magnético medido sobre 16 pies de altura, pesaba más de una tonelada, y almacenado 3.75 MB de datos. Además, este fue el primer dispositivo de almacenamiento que permitió el acceso aleatorio a datos. Esto cambió el juego, ya que eliminó la necesidad de esperar que la batería o la cinta progresen para corregir los puntos de datos.. Después del lanzamiento y el éxito de RAMAC de IBM 305, Las unidades de disco magnético se convirtieron en el estándar para el almacenamiento y la copia de seguridad de datos en la década de 1960.

En 1963, el mundo se introdujo en la memoria de acceso aleatorio de semiconductores (RAM) Por primera vez. El hardware fue patentado por Robert Norman & Fairchild Semiconductor; y durante el próximo 5 año, La capacidad de almacenamiento RAM creció 32 veces. Esto aumentó los límites del hardware de 8 bits a 256 bits por chip.

En 1967, IBM continuó su éxito con la creación del disquete. Esto permitió a las personas comprar, carga, y compartir datos unos con otros – incluso antes de discos compactos (CDs). Por 1971, IBM pudo vender los primeros disquetes de 8 pulgadas del mundo, que generó un nuevo mercado de accesorios en la industria del software.

El inicio de los virus informáticos

Llamado “Enredadera,” se creó el primer virus informático en 1971. Como es cualquier otra receta para el desastre, Se suponía que la enredadera solo se usaba para la experimentación. Aunque nunca se usó con intenciones maliciosas, mostró a los piratas informáticos cómo pueden crear virus para el mal. Así y tal, Creeper inspiró una nueva era en seguridad.

Por 1978, la tecnología comenzó a reemplazar el papel en las operaciones comerciales diarias. Con este, muchos comenzaron a temer que los cortes de energía pudieran tener un gran impacto en sus negocios – haciendo que pierdan datos. Como una solución, Las soluciones de respaldo y recuperación ante desastres comenzaron a inundar la industria del software. Este año, el primer sitio caliente de respaldo “Sistemas de información de Sungard,” fue inventado, atendiendo esta misma preocupación.

Finales de 1980: Las copias de seguridad de escritorio se convierten en una cosa

La supercomputadora ILLIAC-IV fue la primera computadora en usar exclusivamente memoria de semiconductores. El uso de semiconductores permitió que los dispositivos de memoria se redujeran de tamaño, todo mientras opera a velocidades más altas. Esto allanó el camino para computadoras personales y computadoras de escritorio más elegantes.

En 1981, IBM volvió a la escena con un nuevo producto, un retador de revendedores para expandir las ventas de 5150 Ordenador personal. Dos años después en 1983, el algoritmo Rivest-Shamir-Adleman (RSA) fue desarrollado por el MIT, que fue la primera tecnología de seguridad cibernética patentada en Estados Unidos. RSA usó un tipo de criptografía de clave pública que formó la base para el cifrado de datos, También permite el correo electrónico seguro y otras transacciones en línea.

En 1984, Las computadoras Apple II cayeron en existencia. Estos trajeron unidades de disquete de 5¼ pulgadas a los consumidores en un exclusivo, estilo nunca antes visto. El éxito de estos dispositivos continuó durante bastante tiempo hasta que nuevos eventos de ciberseguridad exigieron un cambio en el hardware.

El surgimiento de las amenazas cibernéticas

El gusano de Morris (1988) y DR Popp Ransomeware (1989) sacudió las cosas hacia fines del siglo XX. Ambos influyeron en la remodelación del marcado de la copia de seguridad de datos.

El gusano Morris infectado 1 en 10 computadoras conectadas a Internet en sus primeras 24 horas de lanzamiento. Las cosas llegaron tan lejos que muchas instituciones borraron por completo sus sistemas, perdiendo todos sus datos, en intentos de destruir el gusano. Por supuesto, la copia de seguridad de datos no estaba ampliamente disponible en 1988, así que el costo de hacerlo fue catastrófico. Este malware provocó la creación de software de detección de virus., más tarde inspirando a una nueva generación de hackers.

DR Popp Ransomware fue la primera forma conocida de ransomware, y se propagó a través de disquetes infectados. Así es como funcionó: el disquete permanecería inactivo durante 90 ciclos de potencia, entonces el malware bloquearía la computadora infectada y exigiría el pago por un “arrendamiento de software.” Esto le costó a la víctima hasta $378.

The Database Wars:

A medida que aumentaba el malware, consumidores, empresas, y los líderes educativos estaban perdiendo parte de todos sus datos. Como resultado, las compañías de software y hardware comenzaron a lanzar servicios de bases de datos.

En 1989, Almacenamiento conectado a red (NAS) era un servidor de almacenamiento de nivel de archivo dedicado que utilizaba conexiones de Ethernet. Esto fue creado por Auspex, y solo cuatro años después, NetApp pasó a hacer la copia de seguridad más fácil y más asequible.

En 1998, Brocade inventó las redes de área de almacenamiento (SAN) para permitir a sus usuarios conectar dispositivos y compartir archivos entre servidores y sistemas operativos. Juntos, NAS y SAN hicieron que la distancia fuera irrelevante para el almacenamiento en red.

En 1998, IBM y Cisco se unieron para crear la interfaz de Internet Small Computer Systems (iSCSI). Esta tecnología permitió el acceso a los datos almacenados a través de una conexión a Internet., e hizo que el almacenamiento en bloque fuera más barato y fácil de lo que era a través de SAN.

Relacionado:On-Premise vs nube a nube de copia de seguridad: la mejor solución para su SaaS

El siglo 21: Soluciones de respaldo de datos

A medida que la tecnología se hizo más ampliamente disponible, gigantes tecnológicos como Amazon, Google, y Microsoft comenzó a agregar servicio en la nube. En 2006, Amazon Web Services (AWS) se convirtió en el primer almacenamiento en la nube del mercado, que fue diseñado para desarrolladores de software con innovadores “pagar para usar” fijación de precios.

En este mismo año, Proveedores de servicios gestionados (MSP) también fue una de las primeras plataformas de almacenamiento en la nube disponible. La diferencia? Los MSP proporcionan sistemas tecnológicos remotos, a menudo por suscripción. Pioneros tecnológicos entre los gustos de Erick Simpson, Karl Palachuk, Amy Luby, etc. propuso el modelo de negocio de servicios gestionados que todavía se usa hoy.

A mediados de 2010, el ransomware se internacionalizó. Como cepas que incluyen Reveton, WannaCry, CryptoLocker, petya, y SamSam ganó millones de objetivos en todo el mundo, algunos procesos de respaldo específicamente dirigidos, y herramientas.

El año siguiente, HANA, software creado por SAP, procesamiento en tiempo real permitido para datos de alto volumen. HANA integrada con bases de datos basadas en la nube y aplicaciones personalizadas.

Las preocupaciones de seguridad de hoy

A medida que las bases de datos crecen, las preocupaciones de seguridad provocaron una explosión de regulaciones de cumplimiento de datos diseñadas para proteger los datos y la privacidad del consumidor. Por ejemplo, en 2017, Red Adversaria Generativa (AMBOS) falsificaciones profundas creadas. GAN creó películas para adultos superponiendo celebridades’ caras, y la misma tecnología se utilizó unos meses después para crear un video falso de Donald Trump dando un discurso positivo sobre cómo podemos detener el cambio climático en Bélgica.

Aunque estas instancias son falsas, estas películas fueron lo suficientemente convincentes como para generar inquietudes impactantes sobre cómo determinar la autenticidad de los datos. Por eso las empresas están formando a sus empleados en la prevención del phishing. En otras palabras, los empleados son un negocio’ activo principal para evitar ataques de ciberseguridad e intentos de phishing.

El futuro de la protección de datos & La seguridad cibernética

Como siempre, nueva tecnología presentará nuevos riesgos. Por ejemplo, A medida que la inteligencia artificial y el aprendizaje automático aumentan el valor de Big Data, se presentarán más oportunidades para las violaciones de datos. Además, 5Las redes G dependerán de las actualizaciones de software para mantener la seguridad., e incluso un solo dispositivo IoT no seguro puede comprometer una red completa.

Por 2025, estaremos almacenando 175 zettabytes de datos en todo el mundo. Principalmente a través de centros de datos basados en la nube, 41.6 mil millones de dispositivos IoT generarán casi 80 zettabytes de datos, y 1 en 5 las conexiones inalámbricas usarán 5G.

A medida que avanza la tecnología, la seguridad integrada se volverá aún más esencial. Tecnología como Acronis, inventado en 2019, puede ayudarlo a integrar tecnologías de protección de datos y ciberseguridad para crear protección cibernética.

La siguiente infografía puede proporcionarle una imagen de esta información., en un nivel más profundo.

Sobre el Autor: Demetrio Harrison

Demetrio ha sido una tecnología amante desde 2013. Demetrio actualmente escribe noticias de tecnología de la robótica Business Review & 21stCenTech, y también ha llevado a cabo investigación práctica de ISEF 2013-2016. Recientemente, Demetrio encontró un interés en SEO tecnología y la mitad de completar su título de licenciatura. Mientras tanto, él es el Jr. Promociones Specialist en NowSourcing, Inc- un primer nivel, premiada agencia de diseño. Conectar con Demetrio @demeharrison en las redes sociales. Síguelo @demeharrison.

Demetrio ha sido una tecnología amante desde 2013. Demetrio actualmente escribe noticias de tecnología de la robótica Business Review & 21stCenTech, y también ha llevado a cabo investigación práctica de ISEF 2013-2016. Recientemente, Demetrio encontró un interés en SEO tecnología y la mitad de completar su título de licenciatura. Mientras tanto, él es el Jr. Promociones Specialist en NowSourcing, Inc- un primer nivel, premiada agencia de diseño. Conectar con Demetrio @demeharrison en las redes sociales. Síguelo @demeharrison.